La sécurité est aussi forte que le maillon le plus faible. Comme preuve supplémentaire de cela, Apple a publié une mise à jour des systèmes d’exploitation macOS pour remédier à une vulnérabilité zero-day activement exploitée qui pourrait contourner toutes les protections de sécurité, permettant ainsi à des logiciels non approuvés de s’exécuter sur les Mac.

La faille macOS, identifiée comme CVE-2021-30657, a été découvert et signalé à Apple par l’ingénieur en sécurité Cedric Owens le 25 mars 2021.

« Une application de preuve de concept non signée, non notariée et basée sur un script […] pourrait de manière triviale et fiable contourner tous les mécanismes de sécurité pertinents de macOS (mise en quarantaine de fichiers, garde-porte et exigences de notarisation), même sur un système macOS M1 entièrement patché, »le chercheur en sécurité Patrick Wardle expliqué dans un article. «Armés d’une telle capacité, les auteurs de logiciels malveillants macOS pourraient (et sont) de retour à leurs méthodes éprouvées de ciblage et d’infection des utilisateurs macOS.

MacOS d’Apple est livré avec une fonctionnalité appelée Portier, qui permet uniquement applications de confiance à exécuter en s’assurant que le logiciel a été signé par l’App Store ou par un développeur enregistré et a effacé un processus automatisé appelé « notarisation de l’application« qui analyse le logiciel à la recherche de contenu malveillant.

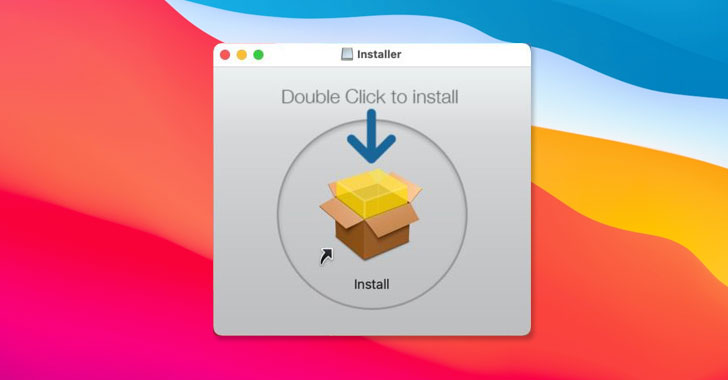

Mais la nouvelle faille découverte par Owens pourrait permettre à un adversaire de créer une application non autorisée d’une manière qui tromperait le service Gatekeeper et serait exécutée sans déclencher d’avertissement de sécurité. La supercherie consiste à empaqueter un script shell malveillant comme une « application double-cliquable » afin que le malware puisse être double-cliqué et fonctionner comme une application.

« C’est une application dans le sens où vous pouvez double-cliquer dessus et macOS la voit comme une application lorsque vous faites un clic droit -> Obtenir des informations sur la charge utile », Owens mentionné. «Pourtant, c’est aussi un script shell dans lequel les scripts shell ne sont pas vérifiés par Gatekeeper même si le quarantaine l’attribut est présent. «

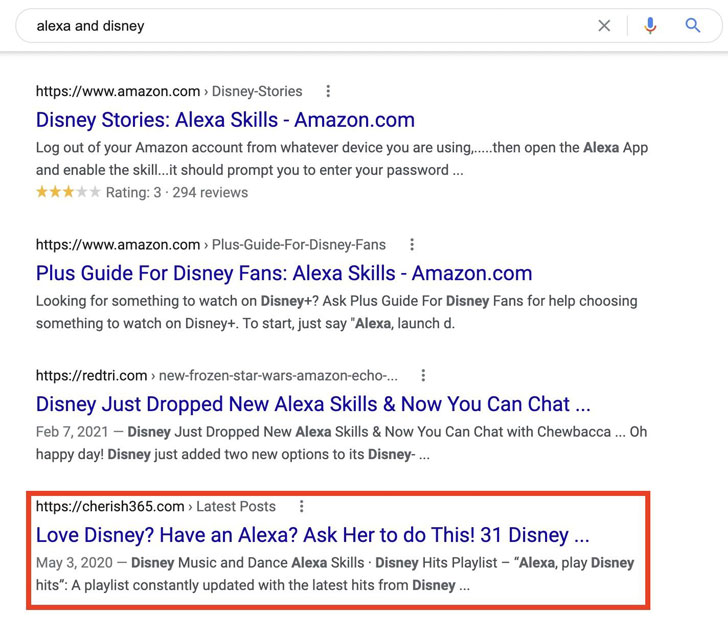

Selon la société de sécurité macOS Jamf, l’acteur de la menace derrière Shlayer le logiciel malveillant a abusé de cette vulnérabilité de contournement de Gatekeeper dès le 9 janvier 2021. Distribué via une technique appelée empoisonnement des moteurs de recherche ou spamdexing, Shlayer représente près de 30% de toutes les détections sur la plate-forme macOS, avec un système sur dix rencontrant l’adware à au moins une fois, selon Kaspersky statistiques pour 2019.

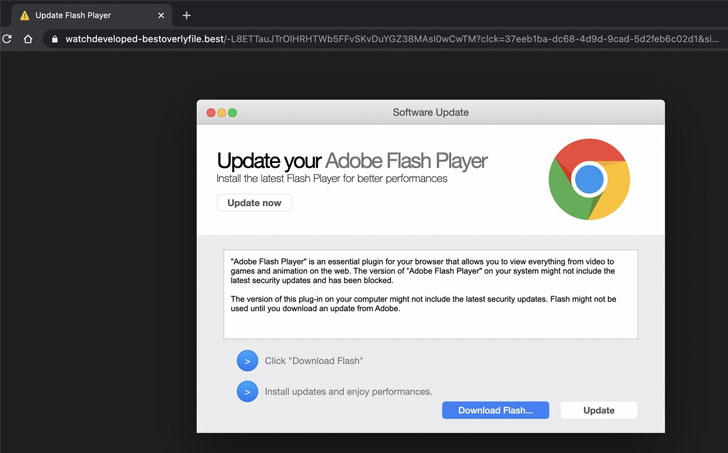

L’attaque fonctionne en manipulant les résultats des moteurs de recherche pour faire apparaître des liens malveillants qui, lorsqu’ils sont cliqués, redirigent les utilisateurs vers une page Web qui invite les utilisateurs à télécharger une mise à jour d’application apparemment bénigne pour un logiciel obsolète, qui dans cette campagne, est un script bash conçu pour récupérer furtivement les charges utiles de la prochaine étape, y compris l’adware Bundlore. Fait troublant, ce schéma d’infection pourrait être exploité pour fournir des menaces plus avancées telles que les logiciels de surveillance et les ransomwares.

En plus de la vulnérabilité susmentionnée, les mises à jour de lundi corrigent également une faille critique dans WebKit Storage (suivie comme CVE-2021-30661) qui concerne une faille d’exécution de code arbitraire dans iOS, macOS, tvOS, et watchOS lors du traitement de contenu Web conçu de manière malveillante.

« Apple est au courant d’un rapport selon lequel ce problème pourrait avoir été activement exploité », a déclaré la société dans un document de sécurité, ajoutant qu’elle corrigeait la faiblesse de l’utilisation après la libération avec une gestion améliorée de la mémoire.

En plus de ces mises à jour, Apple a également publié iCloud pour Windows 12.3 avec des correctifs pour quatre problèmes de sécurité dans WebKit et WebRTC, entre autres, qui pourraient permettre à un attaquant de lancer des attaques de script intersite (XSS) (CVE-2021-1825) et de corrompre la mémoire du noyau (CVE-2020-7463).

Il est recommandé aux utilisateurs d’appareils Apple de mettre à jour vers les dernières versions pour atténuer le risque associé aux failles.