Lundi, des chercheurs en cybersécurité ont lié une série d’attaques visant les serveurs Accellion File Transfer Appliance (FTA) au cours des deux derniers mois à une campagne de vol de données et d’extorsion orchestrée par un groupe de cybercriminalité appelé UNC2546.

Les attaques, qui ont commencé à la mi-décembre 2020, impliquaient l’exploitation de plusieurs vulnérabilités zero-day dans l’ancien logiciel FTA pour installer un nouveau shell Web nommé DEWMODE sur les réseaux victimes et l’exfiltration de données sensibles, qui ont ensuite été publiées sur un site Web de fuite de données exploité par le gang de rançongiciels CLOP.

Mais dans une torsion, aucun ransomware n’a été déployé dans aucun des incidents récents qui ont frappé des organisations aux États-Unis, à Singapour, au Canada et aux Pays-Bas, les acteurs ayant plutôt recours à des e-mails d’extorsion pour menacer les victimes de payer des rançons Bitcoin.

Selon Affaire risquée, certaines des entreprises dont les données sont répertoriées sur le site incluent le fournisseur de télécommunications de Singapour SingTel, l’American Bureau of Shipping, cabinet d’avocats Jour Jones, basé aux Pays-Bas Fugroet la société des sciences de la vie Danaher.

Suite à de nombreuses attaques, Accellion a corrigé quatre vulnérabilités FTA qui étaient connues pour être exploitées par les acteurs de la menace, en plus d’incorporer de nouvelles capacités de surveillance et d’alerte pour signaler tout comportement suspect. Les défauts sont les suivants –

- CVE-2021-27101 – Injection SQL via un en-tête Host spécialement conçu

- CVE-2021-27102 – Exécution de la commande OS via un appel de service Web local

- CVE-2021-27103 – SSRF via une requête POST spécialement conçue

- CVE-2021-27104 – Exécution de la commande du système d’exploitation via une requête POST spécialement conçue

L’équipe de renseignements sur les menaces Mandiant de FireEye, qui dirige les efforts de réponse aux incidents, est suivi le programme d’extorsion de suivi sous un groupe de menaces distinct qu’il appelle UNC2582 malgré les chevauchements «convaincants» identifiés entre les deux ensembles d’activités malveillantes et les attaques précédentes menées par un groupe de piratage à motivation financière surnommé FIN11.

« De nombreuses organisations compromises par l’UNC2546 étaient auparavant ciblées par FIN11 », a déclaré FireEye. « Certains e-mails d’extorsion UNC2582 observés en janvier 2021 ont été envoyés à partir d’adresses IP et / ou de comptes de messagerie utilisés par FIN11 dans plusieurs campagnes de phishing entre août et décembre 2020. »

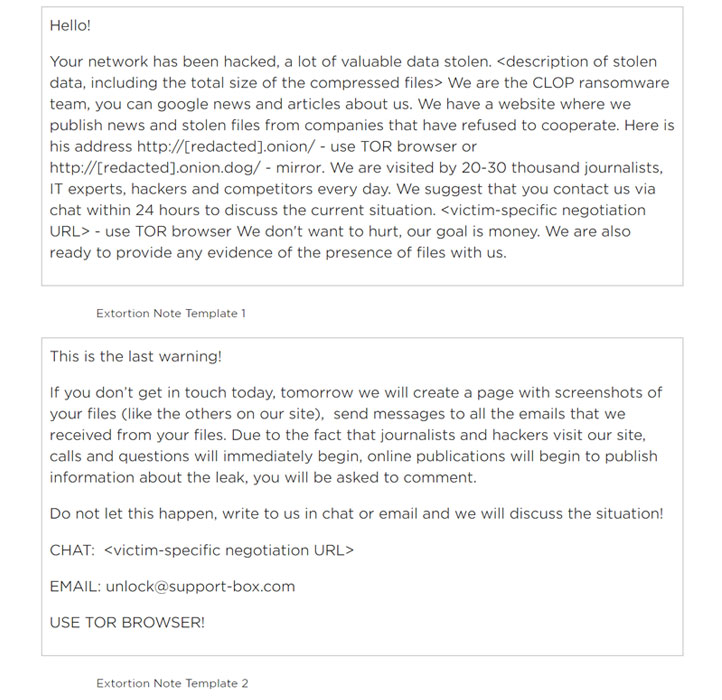

Une fois installé, le shell Web DEWMODE a été utilisé pour télécharger des fichiers à partir d’instances FTA compromises, ce qui a conduit les victimes à recevoir des e-mails d’extorsion prétendant provenir de «l’équipe de rançongiciel CLOP» plusieurs semaines plus tard.

L’absence de réponse en temps opportun entraînerait l’envoi d’e-mails supplémentaires à un groupe plus large de destinataires dans l’organisation victime ainsi qu’à ses partenaires contenant des liens vers les données volées, ont détaillé les chercheurs.

En plus d’exhorter ses clients FTA à migrer vers kiteworks, Accellion mentionné moins de 100 clients de FTA sur 300 au total ont été victimes de l’attaque et moins de 25 semblent avoir subi un vol de données «important».

Le développement vient après la chaîne d’épicerie Kroger divulgué la semaine dernière, les données RH, les dossiers des pharmacies et les dossiers des services monétaires appartenant à certains clients auraient pu être compromis à la suite de l’incident d’Accellion.