Des acteurs malveillants non identifiés exploitent activement une vulnérabilité critique de contournement d’authentification pour détourner des routeurs domestiques dans le cadre d’un effort visant à les coopter vers un botnet de variante Mirai utilisé pour mener des attaques DDoS, deux jours seulement après sa divulgation publique.

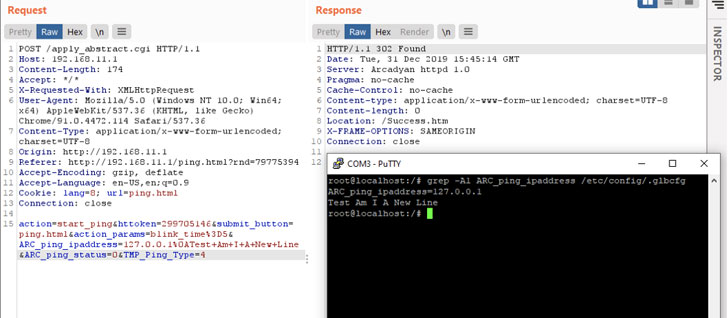

Suivi comme CVE-2021-20090 (score CVSS : 9,9), le la faiblesse concerne un vulnérabilité de traversée de chemin dans les interfaces Web de routeurs avec firmware Arcadyan qui pourraient permettre à des attaquants distants non authentifiés de contourner l’authentification.

Divulgué par Tenable le 3 août, le problème existerait depuis au moins 10 ans, affectant au moins 20 modèles de 17 fournisseurs différents, dont Asus, Beeline, British Telecom, Buffalo, Deutsche Telekom, Orange, Telstra, Telus, Verizon , et Vodafone.

L’exploitation réussie du pourrait permettre à un attaquant de contourner les barrières d’authentification et potentiellement d’accéder à des informations sensibles, y compris des jetons de demande valides, qui pourraient être utilisés pour faire des demandes de modification des paramètres du routeur.

Juniper Threat Labs la semaine dernière mentionné il « a identifié des schémas d’attaque qui tentent d’exploiter cette vulnérabilité à l’état sauvage en provenance d’une adresse IP située à Wuhan, dans la province du Hubei, en Chine » à partir du 5 août, l’attaquant l’utilisant pour déployer une variante Mirai sur les routeurs affectés, en miroir techniques similaires révélé par l’unité 42 de Palo Alto Networks plus tôt en mars.

« La similitude pourrait indiquer que le même acteur de la menace est à l’origine de cette nouvelle attaque et tente de mettre à niveau son arsenal d’infiltration avec une autre vulnérabilité récemment révélée », ont déclaré les chercheurs.

Outre CVE-2021–20090, l’acteur menaçant a mené des attaques tirant parti d’un certain nombre d’autres vulnérabilités, telles que –

Le rapport de l’Unité 42 avait précédemment découvert jusqu’à six failles de sécurité connues et trois inconnues qui avaient été exploitées dans les attaques, en comptant celles qui visaient les VPN SSL SonicWall, les pare-feu DNS-320 D-Link, les routeurs sans fil Netis WF2419 et les commutateurs Netgear ProSAFE Plus. .

Pour éviter tout compromis potentiel, il est recommandé aux utilisateurs de mettre à jour le firmware de leur routeur vers la dernière version.

« Il est clair que les acteurs de la menace gardent un œil sur toutes les vulnérabilités divulguées. Chaque fois qu’un PoC d’exploitation est publié, il leur faut souvent très peu de temps pour l’intégrer dans leur plate-forme et lancer des attaques », ont déclaré les chercheurs.