Une campagne soutenue par le gouvernement nord-coréen ciblant les chercheurs en cybersécurité avec des logiciels malveillants a refait surface avec de nouvelles tactiques dans leur arsenal dans le cadre d’une nouvelle attaque d’ingénierie sociale.

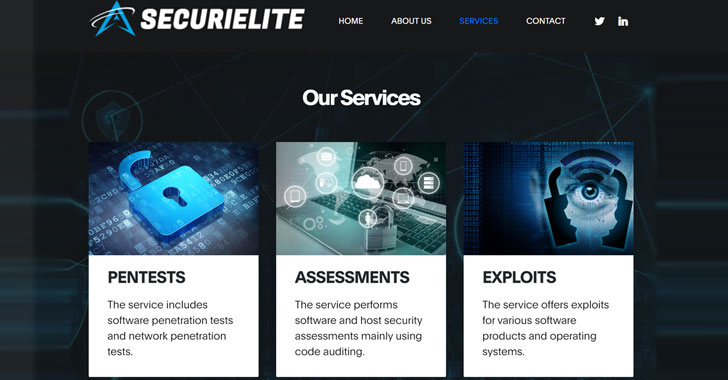

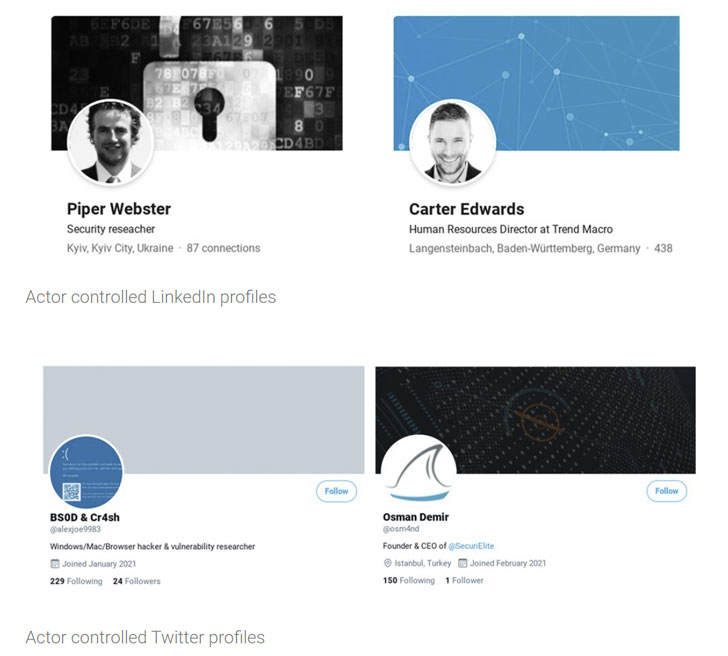

Dans une mise à jour partagée mercredi, le groupe d’analyse des menaces de Google a déclaré que les attaquants à l’origine de l’opération avaient mis en place une fausse société de sécurité appelée SecuriElite et une multitude de comptes de médias sociaux sur Twitter et LinkedIn dans le but de tromper des chercheurs sans méfiance pour qu’ils visitent l’entreprise piégée. site Web « où un exploit de navigateur attendait d’être déclenché. »

« Le nouveau site Web affirme que la société est une société de sécurité offensive située en Turquie qui propose des pentests, des évaluations de la sécurité logicielle et des exploits », Adam Weidemann de TAG m’a dit. Le site Web aurait été mis en ligne le 17 mars.

Au total, huit profils Twitter et sept profils LinkedIn, qui prétendaient être des chercheurs en vulnérabilité et du personnel des ressources humaines de différentes sociétés de sécurité (y compris Trend Macro, inspiré de Trend Micro), ont été créés à cette fin, quelques autres se faisant passer pour le chef dirigeant et employés de l’entreprise fictive. Tous les comptes ont depuis été suspendus.

La campagne a été initialement signalée par TAG en janvier 2021, lorsqu’il est apparu que l’adversaire avait créé un blog de recherche et plusieurs profils sur diverses plateformes de médias sociaux telles que Twitter, LinkedIn, Telegram, Discord et Keybase dans le but de communiquer avec les chercheurs et instaurer la confiance, uniquement pour déployer une porte dérobée Windows qui se présentait sous la forme d’un projet Visual Studio trojanized.

À la suite de la divulgation, des chercheurs de la société sud-coréenne de cybersécurité ENKI ont révélé un jour zéro dans Internet Explorer qui, selon lui, permettait aux pirates d’accéder aux appareils gérés par son équipe de sécurité avec des fichiers MHTML malveillants. Microsoft a ensuite abordé le problème dans sa mise à jour Patch Tuesday de mars 2021.

Par mesure de précaution, Google a ajouté l’URL du site Web à son service de liste de blocage Safebrowsing pour éviter les visites accidentelles, même si le site n’a pas été trouvé pour diffuser du contenu malveillant.

Si quoi que ce soit, le dernier développement est encore un autre exemple d’attaquants qui changent rapidement de vitesse lorsque leurs méthodes sont découvertes et exposées publiquement.

Le véritable motif des attaques reste encore flou, même s’il est soupçonné que l’acteur de la menace tente peut-être de prendre pied furtivement sur les systèmes afin de mettre la main sur la recherche zero-day et, dans le processus, d’utiliser ces vulnérabilités non corrigées pour organiser de nouvelles attaques contre les cibles vulnérables de leur choix.