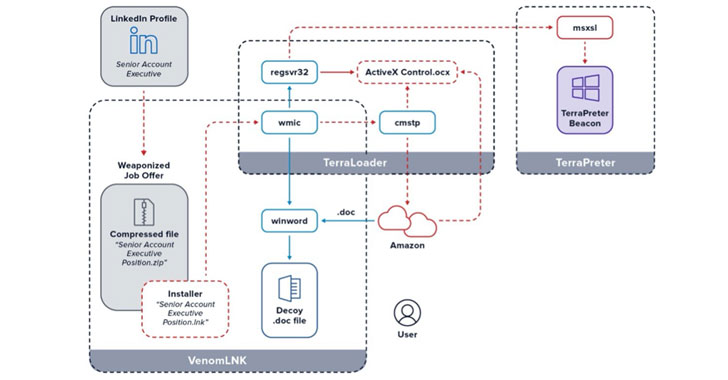

Une nouvelle campagne de spear-phishing cible les professionnels de LinkedIn avec des offres d’emploi militarisées dans le but d’infecter des cibles avec un cheval de Troie de porte dérobée sophistiqué appelé « more_eggs ».

Pour augmenter les chances de succès, les leurres de phishing tirent parti des fichiers d’archive ZIP malveillants qui portent le même nom que celui des intitulés de poste des victimes extraits de leurs profils LinkedIn.

« Par exemple, si le poste du membre LinkedIn est répertorié comme Senior Account Executive – International Freight, le fichier zip malveillant sera intitulé Senior Account Executive – International Freight position (notez la ‘position’ ajoutée à la fin) », « Threat Response de la société de cybersécurité eSentire Unité (TRU) m’a dit dans une analyse. « En ouvrant la fausse offre d’emploi, la victime lance involontairement l’installation furtive de la porte dérobée sans fichier, more_eggs. »

Campagnes diffusant more_eggs à l’aide de même modus operandi ont été repérés au moins depuis 2018, la porte dérobée étant attribuée à un fournisseur de logiciels malveillants en tant que service (MaaS) appelé Poulets dorés. Les adversaires derrière cette nouvelle vague d’attaques restent encore inconnus, bien que more_eggs a été utilisé par divers groupes de cybercriminalité tels que Cobalt, FIN6 et EvilNum dans le passé.

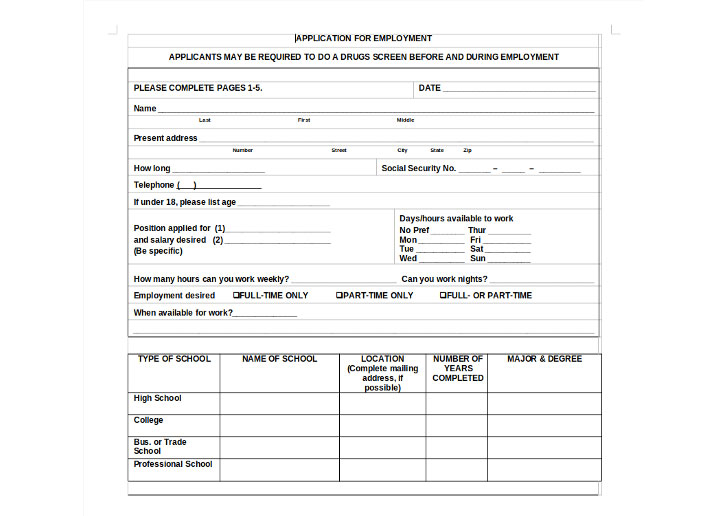

Une fois installé, more_eggs maintient un profil furtif en détournant les processus Windows légitimes tout en présentant le document leurre «application d’emploi» pour distraire les cibles des tâches d’arrière-plan en cours déclenchées par le malware. En outre, il peut servir de canal pour récupérer des charges utiles supplémentaires à partir d’un serveur contrôlé par un attaquant, comme des chevaux de Troie bancaires, des ransomwares, des voleurs d’informations d’identification, et même utiliser la porte dérobée comme point de départ dans le réseau de la victime afin d’exfiltrer les données.

Si quoi que ce soit, le dernier développement est une autre indication de la façon dont les acteurs de la menace modifient constamment leurs attaques avec des leurres personnalisés dans le but de tromper les utilisateurs sans méfiance en téléchargeant des logiciels malveillants.

« Depuis la pandémie de COVID, les taux de chômage ont augmenté de façon spectaculaire. C’est le moment idéal pour profiter des demandeurs d’emploi qui cherchent désespérément un emploi », ont déclaré les chercheurs. « Ainsi, un leurre de travail personnalisé est encore plus attrayant en ces temps troublés. »