Une menace persistante avancée (APT) a été liée à des cyberattaques contre deux sociétés de biofabrication qui se sont produites cette année à l’aide d’un chargeur de logiciels malveillants personnalisé appelé « tardigrade. »

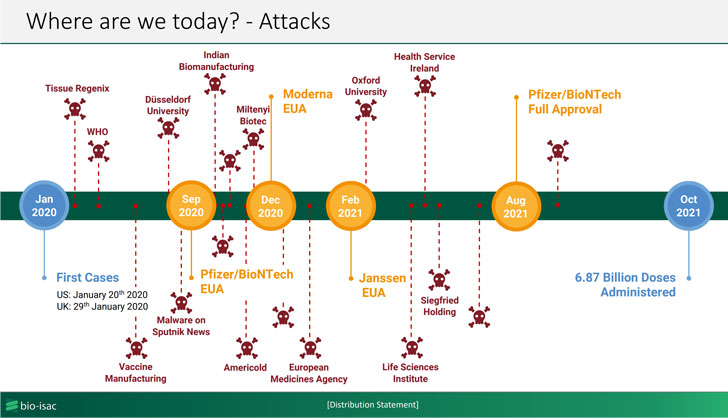

C’est selon un avis publié par le Bioeconomy Information Sharing and Analysis Center (BIO-ISAC) cette semaine, qui a noté que le malware se propage activement dans le secteur dans le but probable de commettre un vol de propriété intellectuelle, maintenant la persistance pendant de longues périodes de temps, et infecter les systèmes avec des ransomwares.

BIO-ISAC, qui a ouvert une enquête à la suite d’une attaque de ransomware ciblant une installation de bioproduction sans nom au début du printemps, a caractérisé Tardigrade comme un malware sophistiqué avec « un degré élevé d’autonomie ainsi que des capacités métamorphiques ». Le même malware a ensuite été utilisé pour frapper une deuxième entité en octobre 2021.

Les intrusions « à diffusion active » n’ont pas été attribuées à un acteur de menace spécifique ou à une nation, mais l’agence Raconté The Hill que les efforts reflétaient les attaques précédentes d’un groupe de piratage informatique lié à la Russie.

Diffusé via des e-mails de phishing ou des clés USB infectées, Tardigrade est une émanation avancée de Chargeur de fumée, une porte dérobée basée sur Windows exploitée par un groupe connu sous le nom de Smoky Spider et disponible à la vente sur marchés souterrains remontant à 2011, le premier possédant des capacités pour capturer les frappes, se déplacer latéralement sur le réseau compromis et élever les privilèges.

De plus, le malware agit comme un point d’entrée pour des charges utiles supplémentaires et est conçu pour fonctionner de manière autonome même lorsqu’il est coupé de son serveur de commande et de contrôle pour mener à bien ses activités malveillantes. Il est conseillé aux organisations du secteur de la biofabrication d’appliquer des mises à jour logicielles, d’appliquer la segmentation du réseau et de tester les sauvegardes hors ligne des infrastructures biologiques critiques pour atténuer les menaces.

« Ce malware est extrêmement difficile à détecter en raison d’un comportement métamorphique. La vigilance sur les ordinateurs clés du personnel de l’entreprise est importante », ont déclaré les chercheurs, ajoutant que « de nombreuses machines du secteur utilisent des systèmes d’exploitation obsolètes. Segmentez-les de manière agressive et accélérez les délais de mise à niveau. »