Le groupe d’États-nations iranien connu sous le nom de Eau boueuse a été observé en train d’effectuer des attaques destructrices sur des environnements hybrides sous le couvert d’une opération de ransomware.

C’est selon les nouvelles découvertes de l’équipe Microsoft Threat Intelligence, qui a découvert l’acteur de la menace ciblant à la fois les infrastructures sur site et dans le cloud en partenariat avec un autre cluster d’activités émergentes surnommé DEV-1084.

« Alors que les acteurs de la menace ont tenté de faire passer l’activité pour une campagne de ransomware standard, les actions irrécupérables montrent que la destruction et la perturbation étaient les objectifs ultimes de l’opération », a déclaré le géant de la technologie. révélé Vendredi.

MuddyWater est le nom attribué à un acteur basé en Iran que le gouvernement américain a publiquement lié au ministère du renseignement et de la sécurité (MOIS) du pays. Il est connu pour être actif depuis au moins 2017.

Il est également suivi par la communauté de la cybersécurité sous divers noms, notamment Boggy Serpens, Cobalt Ulster, Earth Vetala, ITG17, Mercury, Seedworm, Static Kitten, TEMP.Zagros et Yellow Nix.

Les attaques montées par le groupe ont principalement ciblé les pays du Moyen-Orient, les intrusions observées au cours de l’année écoulée tirant parti de la faille Log4Shell pour violer les entités israéliennes.

Les dernières découvertes de Microsoft révèlent que l’acteur de la menace a probablement travaillé avec DEV-1084 pour réussir l’attaque, ce dernier ayant mené les actions destructrices après que MuddyWater ait réussi à s’implanter dans l’environnement cible.

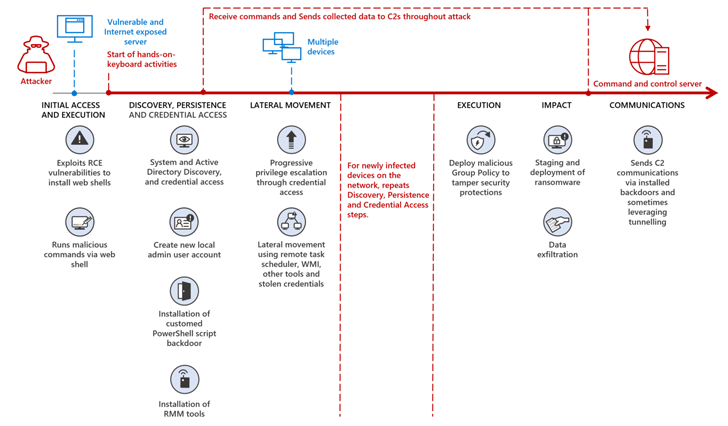

« Mercury a probablement exploité des vulnérabilités connues dans des applications non corrigées pour un accès initial avant de transférer l’accès à DEV-1084 pour effectuer une reconnaissance et une découverte approfondies, établir une persistance et se déplacer latéralement sur tout le réseau, attendant souvent des semaines et parfois des mois avant de passer à l’étape suivante, » a déclaré Microsoft.

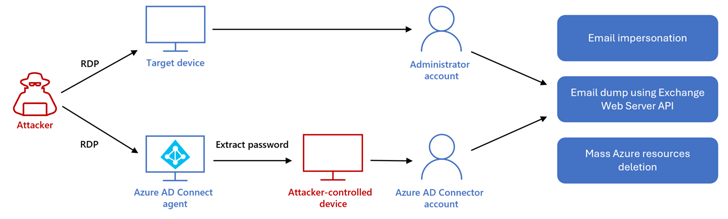

Dans l’activité détectée par Redmond, DEV-1084 a ensuite abusé d’informations d’identification compromises hautement privilégiées pour effectuer le chiffrement des appareils sur site et la suppression à grande échelle des ressources cloud, y compris les batteries de serveurs, les machines virtuelles, les comptes de stockage et les réseaux virtuels.

En outre, les acteurs de la menace ont obtenu un accès complet aux boîtes de réception des e-mails via Exchange Web Services, l’utilisant pour effectuer « des milliers d’activités de recherche » et usurper l’identité d’un employé de haut rang anonyme pour envoyer des messages à des destinataires internes et externes.

On estime que toutes ces actions se sont déroulées sur une période d’environ trois heures commençant à 00h38 (lorsque l’attaquant s’est connecté à l’environnement Microsoft Azure via des informations d’identification compromises) et se terminant à 3h21 (lorsque l’attaquant a envoyé des e-mails à d’autres parties après l’interruption réussie du cloud).

Il convient de noter ici que DEV-1084 fait référence au même acteur menaçant ce assumé le personnage « DarkBit » dans le cadre d’une attaque de ransomware et d’extorsion visant le Technion, une université de recherche de premier plan en Israël, en février. La Direction nationale de la cybersécurité d’Israël, le mois dernier, attribué l’attaque de MuddyWater.

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

« DEV-1084 […] s’est présenté comme un acteur criminel intéressé par l’extorsion, probablement comme une tentative d’obscurcir le lien de l’Iran et la motivation stratégique de l’attaque », a ajouté Microsoft.

Les liens entre Mercury et DEV-1084 proviennent de l’infrastructure, de l’adresse IP et des chevauchements d’outils, ces derniers étant observés à l’aide d’un utilitaire de tunnellisation inverse appelé Ligoloun artefact incontournable de MuddyWater.

Cela dit, il n’y a pas suffisamment de preuves pour déterminer si le DEV-1084 fonctionne indépendamment de MuddyWater et collabore avec d’autres acteurs iraniens, ou s’il s’agit d’une sous-équipe qui n’est convoquée que lorsqu’il est nécessaire de mener une attaque destructrice.

Cisco Talos, au début de l’année dernière, a décrit MuddyWater comme un « conglomérat » comprenant plusieurs clusters plus petits plutôt qu’un seul groupe cohérent. L’émergence de DEV-1084 suggère un clin d’œil dans cette direction.

« Bien que ces équipes semblent fonctionner de manière indépendante, elles sont toutes motivées par les mêmes facteurs qui s’alignent sur les objectifs de sécurité nationale iraniens, notamment l’espionnage, le vol intellectuel et les opérations destructrices ou perturbatrices basées sur les victimes qu’elles ciblent », a noté Talos en mars 2022.