Les clients italiens des services bancaires aux entreprises sont la cible d’une campagne de fraude financière en cours qui s’appuie sur une nouvelle boîte à outils d’injection Web appelée drIBAN depuis au moins 2019.

« L’objectif principal des opérations de fraude drIBAN est d’infecter les postes de travail Windows dans les environnements d’entreprise en essayant de modifier les virements bancaires légitimes effectués par les victimes en changeant le bénéficiaire et en transférant de l’argent sur un compte bancaire illégitime », ont déclaré les chercheurs de Cleafy Federico Valentini et Alessandro Strino. a dit.

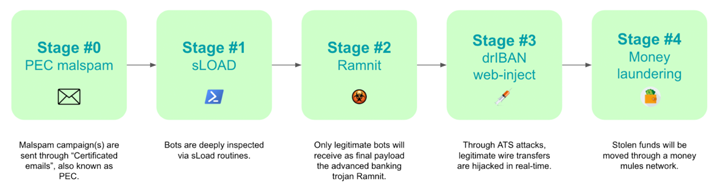

Les comptes bancaires, selon la société italienne de cybersécurité, sont soit contrôlés par les acteurs de la menace eux-mêmes, soit par leurs affiliés, qui sont ensuite chargés de blanchir les fonds volés.

L’utilisation d’injections Web est une tactique éprouvée qui permet aux logiciels malveillants d’injecter des scripts personnalisés côté client au moyen d’une attaque de l’homme dans le navigateur (MitB) et d’intercepter le trafic vers et depuis le serveur.

Les transactions frauduleuses sont souvent réalisées au moyen d’une technique appelée système de transfert automatisé (ATS) capable de contourner systèmes anti-fraude mis en place par les banques et lancer des virements électroniques non autorisés à partir de l’ordinateur de la victime.

Au fil des ans, les opérateurs derrière drIBAN sont devenus plus avisés pour éviter la détection et développer des stratégies d’ingénierie sociale efficaces, en plus de s’implanter pendant de longues périodes dans les réseaux bancaires des entreprises.

Cleafy a déclaré que 2021 était l’année où l’opération classique de « cheval de Troie bancaire » s’est transformée en une menace persistante avancée. De plus, il y a des indications que le groupe d’activités chevauche un campagne 2018 monté par un acteur suivi par Proofpoint en tant que TA554 ciblant les utilisateurs au Canada, en Italie et au Royaume-Uni

La chaîne d’attaque commence par un e-mail certifié (ou e-mail PEC) dans le but d’endormir les victimes dans un faux sentiment de sécurité. Ces e-mails de phishing contiennent un fichier exécutable qui agit comme un téléchargeur pour un logiciel malveillant appelé sCharger (alias chargeur Starslord).

Un chargeur PowerShell, sLoad est un outil de reconnaissance qui collecte et exfiltre les informations de l’hôte compromis, dans le but d’évaluer la cible et de déposer une charge utile plus importante comme Ramnit si la cible est jugée rentable.

« Cette ‘phase d’enrichissement’ pourrait se poursuivre pendant des jours ou des semaines, selon le nombre de machines infectées », a noté Cleafy. « Des données supplémentaires seront exfiltrées pour rendre le botnet résultant de plus en plus solide et cohérent. »

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

sLoad tire également parti de la vie hors de la terre (LotL) techniques en abusant d’outils Windows légitimes comme PowerShell et BITSAdmin dans le cadre de ses mécanismes d’évasion.

Une autre caractéristique du malware est sa capacité à vérifier par rapport à une liste prédéfinie d’institutions bancaires d’entreprise pour déterminer si le poste de travail piraté fait partie des cibles, et si c’est le cas, procéder à l’infection.

« Tous les bots qui franchissent avec succès ces étapes seront sélectionnés par les opérateurs de botnet et considérés comme de « nouveaux candidats » pour les opérations de fraude bancaire passant à l’étape suivante, où Ramnit, l’un des chevaux de Troie bancaires les plus avancés, sera installé », a déclaré le ont déclaré les chercheurs.