Un acteur de la menace jusque-là inconnu cible des entreprises aux États-Unis et en Allemagne avec des logiciels malveillants sur mesure conçus pour voler des informations confidentielles.

La société de sécurité d’entreprise Proofpoint, qui suit le cluster d’activité sous le nom Temps d’écrana déclaré le groupe, surnommé TA866est probablement motivé financièrement.

« TA866 est un acteur organisé capable d’effectuer des attaques bien pensées à grande échelle en fonction de la disponibilité d’outils personnalisés ; de la capacité et des connexions pour acheter des outils et des services auprès d’autres fournisseurs ; et de l’augmentation des volumes d’activité », a déclaré la société. évalué.

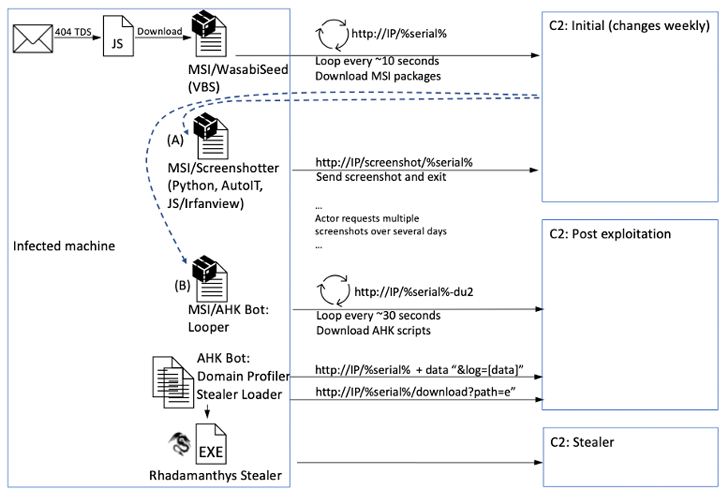

Les campagnes montées par l’adversaire auraient commencé vers le 3 octobre 2022, avec les attaques lancées via des e-mails contenant une pièce jointe piégée ou une URL qui mène à des logiciels malveillants. Les pièces jointes vont des fichiers Microsoft Publisher contenant des macros aux fichiers PDF avec des URL pointant vers des fichiers JavaScript.

Les intrusions ont également tiré parti du détournement de conversation pour inciter les destinataires à cliquer sur des URL apparemment anodines qui déclenchent une chaîne d’attaque en plusieurs étapes.

Quelle que soit la méthode utilisée, l’exécution du fichier JavaScript téléchargé conduit à un programme d’installation MSI qui décompresse un VBScript appelé WasabiSeed, qui fonctionne comme un outil pour récupérer les logiciels malveillants de la prochaine étape à partir d’un serveur distant.

L’une des charges utiles téléchargées par WasabiSeed est Screenshotter, un utilitaire chargé de prendre périodiquement des captures d’écran du bureau de la victime et de transmettre ces informations à un serveur de commande et de contrôle (C2).

« Cela est utile à l’acteur de la menace pendant la phase de reconnaissance et de profilage des victimes », a déclaré le chercheur de Proofpoint, Axel F.

Une phase de reconnaissance réussie est suivie par la distribution de plus de logiciels malveillants pour la post-exploitation, avec des attaques sélectionnées déployant un bot basé sur AutoHotKey (AHK) pour supprimer un voleur d’informations nommé Rhadamanthys.

Proofpoint a déclaré que les URL utilisées dans la campagne impliquaient un système de direction du trafic (TDS) appelé 404 TDS, permettant à l’adversaire de ne diffuser des logiciels malveillants que dans des scénarios où les victimes répondent à un ensemble spécifique de critères, tels que la géographie, l’application de navigateur et le système d’exploitation.

Les origines de TA866 ne sont pas encore claires, bien que des noms et des commentaires de variables en langue russe aient été identifiés dans le code source d’AHK Bot, dont une variante de 2020 a été utilisée dans des attaques visant des banques canadiennes et américaines. Le logiciel malveillant est également soupçonné d’avoir été utilisé aussi loin que Avril 2019.

« L’utilisation de Screenshotter pour collecter des informations sur un hôte compromis avant de déployer des charges utiles supplémentaires indique que l’acteur de la menace examine manuellement les infections pour identifier les cibles de grande valeur », a déclaré Proofpoint.

« Il est important de noter que pour qu’un compromis réussisse, un utilisateur doit cliquer sur un lien malveillant et, s’il est filtré avec succès, interagir avec un fichier JavaScript pour télécharger et exécuter des charges utiles supplémentaires. »

Les découvertes surviennent au milieu d’un pic d’acteurs de la menace en essayant dehors de nouvelles façons pour exécuter du code sur les appareils des cibles après que Microsoft a bloqué les macros par défaut dans les fichiers Office téléchargés sur Internet.

Cela inclut l’utilisation de l’empoisonnement de l’optimisation des moteurs de recherche (SEO), de la publicité malveillante et de l’usurpation de marque pour distribuer des logiciels malveillants en regroupant les charges utiles sous forme de logiciels populaires tels que des applications de bureau à distance et des plateformes de réunion en ligne.

En outre, des publicités frauduleuses sur les résultats de recherche Google sont utilisées pour rediriger les utilisateurs sans méfiance vers des sites Web de phishing frauduleux conçus pour voler les connexions Amazon Web Services (AWS), selon une nouvelle campagne documentée par SentinelOne.

« La prolifération d’annonces Google malveillantes menant à des sites Web de phishing AWS représente une menace sérieuse non seulement pour les utilisateurs moyens, mais aussi pour les administrateurs réseau et cloud », a déclaré la société de cybersécurité. a dit.

« La facilité avec laquelle ces attaques peuvent être lancées, combinée à l’audience large et diversifiée que Google Ads peut atteindre, en fait une menace particulièrement puissante. »

Une autre technique qui a connu une recrudescence ces derniers mois est l’utilisation abusive de nouveaux formats de fichiers tels que Microsoft OneNote et les documents Publisher pour la diffusion de logiciels malveillants.

Les attaques ne sont pas différentes de celles utilisant d’autres types de fichiers Office malveillants, dans lesquelles le destinataire de l’e-mail est dupé en ouvrant le document et en cliquant sur un faux bouton, ce qui entraîne l’exécution de code HTA intégré pour récupérer le logiciel malveillant Qakbot.

« Les administrateurs de messagerie ont, au fil des ans, mis en place des règles qui soit empêchent carrément, soit lancent des avertissements sévères, sur tous les messages entrants provenant de l’extérieur de l’organisation avec une variété de formats de fichiers abusifs en pièce jointe », a déclaré Andrew Brandt, chercheur chez Sophos. a dit.

« Il semble probable que les blocs-notes OneNote .one seront le prochain format de fichier à se retrouver sur le bloc de coupe des pièces jointes aux e-mails, mais pour l’instant, cela reste un risque persistant. »