L’acteur menaçant parrainé par l’État chinois connu sous le nom de Panda de pierre a été observé employant une nouvelle chaîne d’infection furtive dans ses attaques visant des entités japonaises.

Les cibles comprennent les médias, les organisations diplomatiques, gouvernementales et du secteur public et les groupes de réflexion au Japon, selon double rapports publié par Kaspersky.

Panda de pierre, également appelé APT10, Bronze Riverside, Cicada et Potassium, est un groupe de cyberespionnage connu pour ses intrusions contre des organisations identifiées comme stratégiquement importantes pour la Chine. L’acteur menaçant serait actif depuis au moins 2009.

La dernière série d’attaques, observée entre mars et juin 2022, implique l’utilisation d’un faux fichier Microsoft Word et d’un fichier d’archive auto-extractible (SFX) au format RAR propagé via des e-mails de harponnage, conduisant à l’exécution d’une porte dérobée appelée LODEINFO.

Alors que le maldoc oblige les utilisateurs à activer les macros pour activer la killchain, la campagne de juin 2022 s’est avérée abandonner cette méthode au profit d’un fichier SFX qui, lorsqu’il est exécuté, affiche un document Word leurre inoffensif pour dissimuler les activités malveillantes.

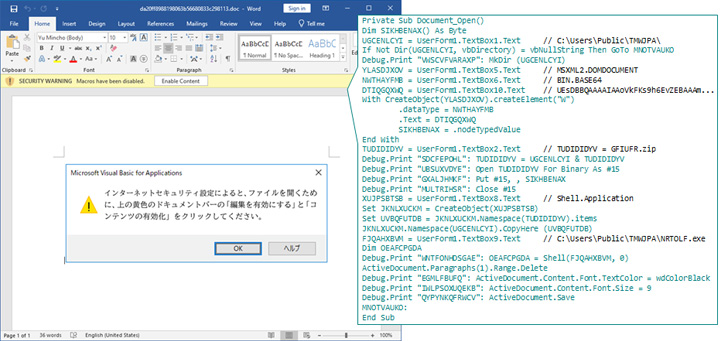

La macro, une fois activée, dépose une archive ZIP contenant deux fichiers, dont l’un (« NRTOLF.exe ») est un exécutable légitime du logiciel K7Security Suite qui est ensuite utilisé pour charger une DLL malveillante (« K7SysMn1.dll ») via Chargement latéral de DLL.

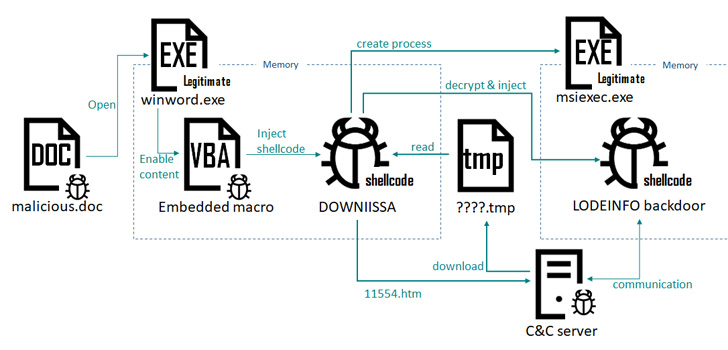

Mis à part l’abus de l’application de sécurité, Kaspersky a déclaré avoir également découvert en juin 2022 une autre méthode d’infection initiale dans laquelle un fichier Microsoft Word protégé par mot de passe agissait comme un conduit pour fournir un téléchargeur sans fichier appelé DOWNIISSA lors de l’activation des macros.

« La macro intégrée génère le shellcode DOWNIISSA et l’injecte dans le processus actuel (WINWORD.exe) », a déclaré la société russe de cybersécurité.

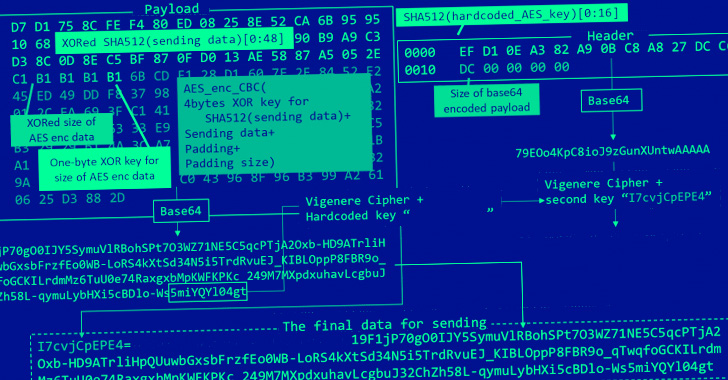

DOWNIISSA est configuré pour communiquer avec un serveur distant codé en dur, l’utilisant pour récupérer une charge utile BLOB chiffrée de LODEINFO, une porte dérobée capable d’exécuter un shellcode arbitraire, de prendre des captures d’écran et d’exfiltrer des fichiers vers le serveur.

Le malware, apparu pour la première fois en 2019, a subi de nombreuses améliorations, Kaspersky ayant identifié six versions différentes en mars, avril, juin et septembre 2022.

Les changements incluent des techniques d’évasion améliorées pour voler sous le radar, arrêtant l’exécution sur des machines avec le lieu « en_US », révisant la liste des commandes prises en charge et étendant la prise en charge de l’architecture Intel 64 bits.

« Le malware LODEINFO est mis à jour très fréquemment et continue de cibler activement les organisations japonaises », ont conclu les chercheurs.

« Les TTP mis à jour et les améliorations de LODEINFO et des logiciels malveillants associés […] indiquent que l’attaquant s’attache particulièrement à rendre la détection, l’analyse et l’investigation plus difficiles pour les chercheurs en sécurité. »