Un groupe à motivation financière basé en Chine tire parti de la confiance associée aux marques internationales populaires pour orchestrer une campagne de phishing à grande échelle remontant à 2019.

L’acteur menaçant, surnommé Fangxiao par Cyjax, aurait enregistré plus de 42 000 domaines imposteursavec une première activité constatée en 2017.

« Il cible les entreprises de plusieurs secteurs verticaux, notamment la vente au détail, la banque, les voyages et l’énergie », ont déclaré les chercheurs Emily Dennison et Alana Witten. a dit. « Les incitations financières ou physiques promises sont utilisées pour inciter les victimes à diffuser davantage la campagne via WhatsApp. »

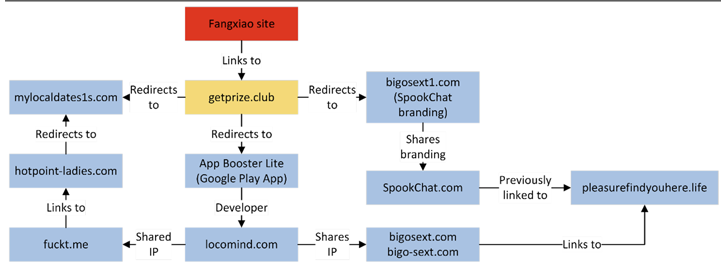

Les utilisateurs cliquant sur un lien envoyé via l’application de messagerie sont dirigés vers un site contrôlé par un acteur, qui, à son tour, les envoie vers un domaine d’atterrissage se faisant passer pour une marque bien connue, d’où les victimes sont à nouveau dirigées vers des sites distribuant des applications frauduleuses et de fausses récompenses.

Ces sites invitent les visiteurs à remplir un sondage pour réclamer des prix en argent, en échange desquels on leur demande de transmettre le message à cinq groupes ou 20 amis. La redirection finale dépend cependant de l’adresse IP de la victime et du navigateur Chaîne utilisateur-agent.

Plus de 400 organisations, dont Emirates, Shopee, Unilever, Indomie, Coca-Cola, McDonald’s et Knorr, sont imitées dans le cadre du stratagème criminel, ont déclaré les chercheurs.

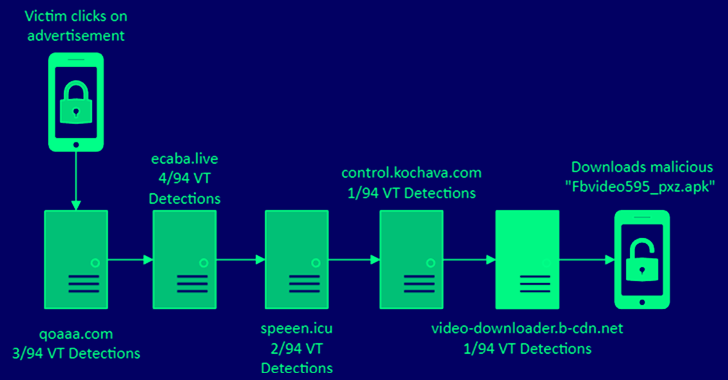

Alternativement, des attaques dans lesquelles des publicités mobiles frauduleuses sont cliquées à partir d’un appareil Android ont abouti au déploiement d’un cheval de Troie mobile appelé Triada, qui a récemment été repéré se propageant via de fausses applications WhatsApp.

Ce n’est pas seulement Triada, car une autre destination de la campagne est la liste Google Play Store d’une application appelée « App Booster Lite – RAM Booster » (com.app.booster.lite.phonecleaner.batterysaver.cleanmaster), qui compte plus de 10 millions de téléchargements.

L’application, créée par un développeur tchèque connu sous le nom de LocoMind, est décrite comme un « Powerful Phone Booster », un « Smart Junk Cleaner » et un « Effective Battery Saver ».

Les critiques de l’application ont appelé l’éditeur pour avoir diffusé trop d’annonces, et ont même souligné qu’elles « sont arrivées ici [the Play Store page] de l’une de ces publicités ‘votre android est endommagé x%’. »

« Notre application ne peut pas propager de virus », a répondu LocoMind à l’examen le 31 octobre 2022. « Chacune de nos mises à jour est vérifiée par Google Play – ils auraient supprimé notre application il y a longtemps pour cette raison. »

Si la même action est effectuée à partir d’un appareil fonctionnant sous iOS, la victime est redirigée vers Amazon via un lien d’affiliation, ce qui rapporte à l’acteur une commission pour chaque achat sur la plateforme de commerce électronique effectué au cours des prochaines 24 heures.

Les connexions de l’auteur de la menace avec la Chine découlent de la présence de texte en mandarin dans un service Web associé à aaPanelun panneau de contrôle open source basé sur Python pour l’hébergement de plusieurs sites Web.

Une analyse plus approfondie des certificats TLS délivrés aux domaines de l’enquête en 2021 et 2022 révèle qu’une grande partie des enregistrements chevauchent le fuseau horaire UTC+08:00, qui correspond à l’heure normale de la Chine de 9h00 à 23h00.

« Les opérateurs sont expérimentés dans la gestion de ce type de campagnes d’imposteurs, désireux d’être dynamiques pour atteindre leurs objectifs, et techniquement et logistiquement capables d’évoluer pour développer leur activité », ont déclaré les chercheurs.

« Les campagnes Fangxiao sont des méthodes efficaces de génération de leads qui ont été redirigées vers divers domaines, des logiciels malveillants aux liens de référence, en passant par les publicités et les logiciels publicitaires. »