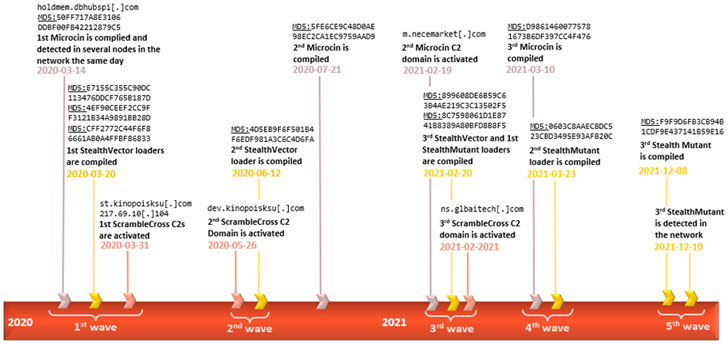

Un implant de micrologiciel précédemment non documenté déployé pour maintenir une persistance furtive dans le cadre d’une campagne d’espionnage ciblée a été lié au groupe de menaces persistantes avancées Winnti de langue chinoise (APT41).

Kaspersky, qui a nommé le rootkit Rebond de lune, caractérisé le malware comme « le plus avancé UEFI implant de micrologiciel découvert dans la nature à ce jour », ajoutant que « le but de l’implant est de faciliter le déploiement de logiciels malveillants en mode utilisateur qui organisent l’exécution d’autres charges utiles téléchargées sur Internet ».

Les rootkits basés sur des micrologiciels, autrefois rares dans le paysage des menaces, deviennent rapidement des outils lucratifs parmi les acteurs sophistiqués pour aider à s’implanter de longue date d’une manière non seulement difficile à détecter, mais également difficile à supprimer.

Le premier rootkit au niveau du micrologiciel – surnommé LoJax – a été découvert dans la nature en 2018. Depuis lors, trois instances différentes de logiciels malveillants UEFI ont été découvertes jusqu’à présent, notamment MosaicRegressor, FinFisher et ESPecter.

MoonBounce est préoccupant pour un certain nombre de raisons. Contrairement à FinFisher et ESPecter, qui visent la partition système EFI (ESP), le rootkit récemment découvert – avec LoJax et MosaicRegressor – cible le Flash SPI, un stockage non volatile externe au disque dur.

Ces logiciels malveillants de bootkit hautement persistants sont installés dans le stockage flash SPI qui est soudé à la carte mère d’un ordinateur, ce qui rend impossible de s’en débarrasser via le remplacement du disque dur et même résistant à la réinstallation du système d’exploitation.

La société russe de cybersécurité a déclaré avoir identifié la présence du rootkit du micrologiciel lors d’un seul incident l’année dernière, ce qui indique la nature hautement ciblée de l’attaque. Cela dit, le mécanisme exact par lequel le firmware UEFI a été infecté reste flou.

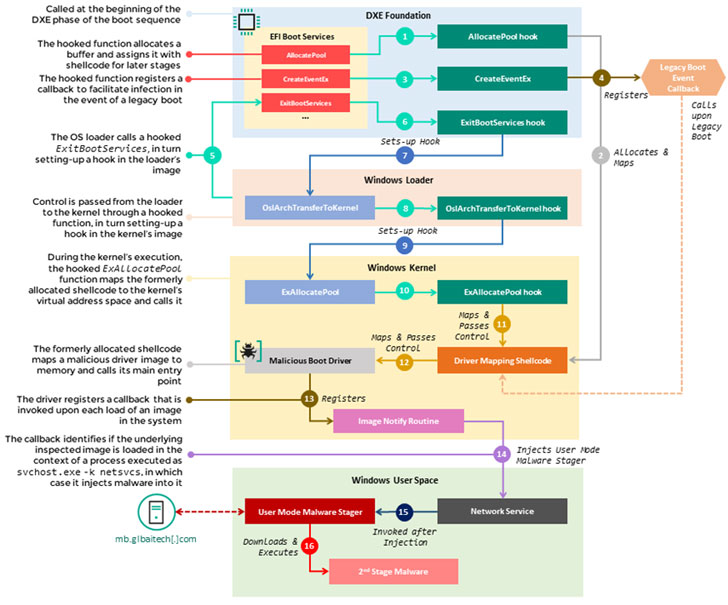

Ajoutant à sa furtivité est le fait qu’un composant de micrologiciel existant a été falsifié pour modifier son comportement – plutôt que d’ajouter un nouveau pilote à l’image – dans le but de détourner le flux d’exécution de la séquence de démarrage vers une « chaîne d’infection » malveillante qui injecte le logiciel malveillant en mode utilisateur lors du démarrage du système, qui atteint ensuite un serveur distant codé en dur pour récupérer la charge utile de l’étape suivante.

« La chaîne d’infection elle-même ne laisse aucune trace sur le disque dur, car ses composants fonctionnent uniquement en mémoire, facilitant ainsi une attaque sans fichier avec un faible encombrement », ont noté les chercheurs, ajoutant qu’elle avait découvert d’autres implants non UEFI dans le système ciblé. réseau communiquant avec la même infrastructure qui a hébergé la charge utile intermédiaire.

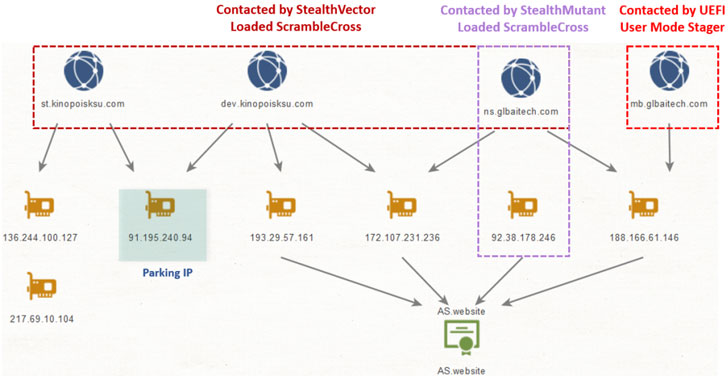

Les principaux composants déployés sur plusieurs nœuds du réseau comprennent une porte dérobée suivie sous le nom de ScrambleCross (alias Crosswalk) et un certain nombre d’implants de logiciels malveillants post-exploitation, suggérant que les attaquants ont effectué un mouvement latéral après avoir obtenu un accès initial afin d’exfiltrer des données à partir de données spécifiques. Machines.

Pour contrer de telles modifications au niveau du micrologiciel, il est recommandé de mettre à jour régulièrement le micrologiciel UEFI ainsi que d’activer des protections telles que Garde de botte, Démarrage sécurisé, et Modules de plate-forme de confiance (MTP).

« MoonBounce marque une évolution particulière dans ce groupe de menaces en présentant un flux d’attaque plus compliqué par rapport à ses prédécesseurs et un niveau de compétence technique plus élevé de la part de ses auteurs, qui démontrent une compréhension approfondie des détails les plus fins impliqués dans le processus de démarrage UEFI, » ont déclaré les chercheurs.