Le 13 août 2016, une unité de piratage se faisant appeler «The Shadow Brokers» a annoncé qu’elle avait volé des outils malveillants et des exploits utilisés par Equation Group, un acteur de la menace sophistiqué qui serait affilié à l’unité Tailored Access Operations (TAO) de la Agence américaine de sécurité nationale (NSA).

Bien que le groupe ait depuis approuvé les révélations sans précédent, de nouvelles preuves «concluantes» découvertes par Check Point Research montrent qu’il ne s’agissait pas d’un incident isolé.

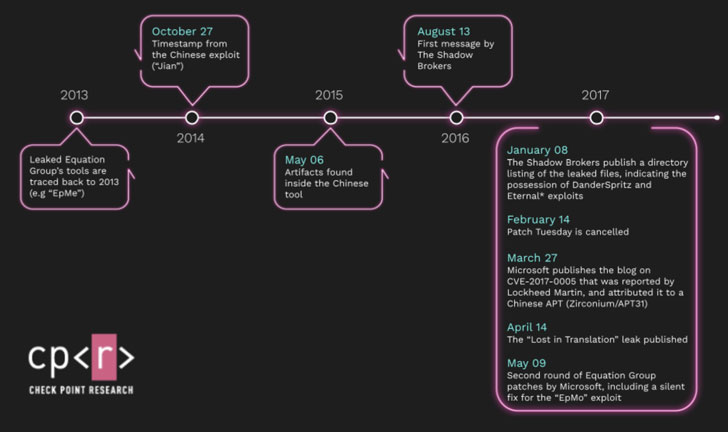

Le cyber-vol jusqu’alors non documenté a eu lieu plus de deux ans avant l’épisode de Shadow Brokers, a déclaré la société de cybersécurité américano-israélienne dans un rapport exhaustif publié aujourd’hui, ce qui a permis à des cyber-outils développés par les États-Unis d’atteindre les mains d’une menace persistante avancée chinoise qui les a réutilisés pour attaquer des cibles américaines.

« L’exploit pris dans la nature de CVE-2017-0005, un zero-day attribué par Microsoft au chinois APT31 (alias Zirconium), est en fait une réplique d’un exploit du groupe Equation nommé ‘EpMe' ». Point de contrôle ont déclaré les chercheurs Eyal Itkin et Itay Cohen. « APT31 a eu accès aux fichiers d’EpMe, à la fois leurs versions 32 bits et 64 bits, plus de deux ans avant la fuite des Shadow Brokers. »

Le groupe Equation, appelé par les chercheurs de la société de cybersécurité Kaspersky en février 2015, a été lié à une série d’attaques affectant des «dizaines de milliers de victimes» dès 2001, certains des serveurs de commande et de contrôle enregistrés datant retour à 1996. Kaspersky appelé le groupe le «créateur de la couronne du cyberespionnage».

Un exploit d’escalade de privilèges inconnu

Révélé pour la première fois en mars 2017, CVE-2017-0005 est une vulnérabilité de sécurité dans le composant Windows Win32k qui pourrait potentiellement permettre l’élévation des privilèges (EoP) dans les systèmes exécutant Windows XP et jusqu’à Windows 8. La faille était signalé à Microsoft par l’équipe de réponse aux incidents informatiques de Lockheed Martin.

Check Point a nommé la variante clonée « Jian » après une épée droite à double tranchant utilisée en Chine au cours des 2500 dernières années, faisant référence à ses origines comme un outil d’attaque développé par Equation Group qui a ensuite été armé pour servir de « double tranchant épée « pour attaquer les entités américaines.

|

| Chronologie des événements détaillant l’histoire d’EpMe / Jian / CVE-2017-0005 |

Jian aurait été répliqué en 2014 et mis en service depuis au moins 2015 jusqu’à ce que la faille sous-jacente soit corrigée par Microsoft en 2017.

APT31, un collectif de piratage public parrainé par l’État, aurait mené des opérations de reconnaissance à la demande du gouvernement chinois, spécialisé dans le vol de propriété intellectuelle et la collecte d’informations d’identification, avec campagnes récentes ciblant le personnel électoral américain avec des e-mails de spear-phishing contenant des liens permettant de télécharger un implant basé sur Python hébergé sur GitHub, permettant à un attaquant de télécharger et de télécharger des fichiers ainsi que d’exécuter des commandes arbitraires.

Déclarant que le cadre de post-exploitation de DanderSpritz contenait quatre modules Windows EoP différents, dont deux étaient des jours zéro au moment de son développement en 2013, Check Point a déclaré que l’un des jours zéro – surnommé «EpMo» – a été silencieusement corrigé par Microsoft « sans CVE-ID apparent » en mai 2017 en réponse à la fuite de Shadow Brokers. EpMe était l’autre jour zéro.

DanderSpritz faisait partie des nombreux outils d’exploitation divulgués par les Shadow Breakers le 14 avril 2017, sous une dépêche intitulée «Lost in Translation». La fuite est surtout connue pour avoir publié l’exploit EternalBlue qui alimenterait plus tard les infections de ransomwares WannaCry et NotPetya qui ont causé des dizaines de milliards de dollars de dommages dans plus de 65 pays.

C’est la première fois qu’un nouvel exploit d’Equation Group est mis au jour alors que le code source d’EpMo est accessible au public sur GitHub depuis la fuite il y a près de quatre ans.

De son côté, EpMo a été déployé sur des machines exécutant Windows 2000 vers Windows Server 2008 R2 en exploitant une vulnérabilité NULL-Deref dans Graphics Device Interface (GDI) Composant pilote d’impression en mode utilisateur (UMPD).

Chevauchement entre Jian et EpMe

«En plus de notre analyse des exploits de Equation Group et APT31, l’exploit EpMe s’aligne parfaitement avec les détails rapportés dans le blog de Microsoft sur CVE-2017-0005», ont noté les chercheurs. « Et si cela ne suffisait pas, l’exploit a en effet cessé de fonctionner après le correctif de mars 2017 de Microsoft, le correctif qui corrigeait ladite vulnérabilité. »

En dehors de ce chevauchement, EpMe et Jian se sont avérés partager une disposition de mémoire identique et les mêmes constantes codées en dur, ce qui confère au fait que l’un des exploits a très probablement été copié de l’autre, ou que les deux parties ont été inspirées. par un tiers inconnu.

Mais jusqu’à présent, il n’y a aucun indice faisant allusion à ce dernier, ont déclaré les chercheurs.

Fait intéressant, alors qu’EpMe ne prenait pas en charge Windows 2000, l’analyse de Check Point a révélé que Jian avait des «cas spéciaux» pour la plate-forme, soulevant la possibilité qu’APT31 ait copié l’exploit du groupe Equation à un moment donné en 2014, avant de le modifier pour l’adapter à leur besoins et finalement déployer la nouvelle version contre des cibles, y compris Lockheed Martin.

Ce Jian, un exploit zero-day précédemment attribué à APT31, est en fait un outil de cyber-offensive créé par le groupe Equation pour la même vulnérabilité signifie l’importance de l’attribution pour la prise de décision stratégique et tactique.

«Même si ‘Jian’ a été capturé et analysé par Microsoft au début de 2017, et même si la fuite des Shadow Brokers a révélé les outils d’Equation Group il y a près de quatre ans, il y a encore beaucoup à apprendre de l’analyse de ces événements passés», a déclaré Cohen mentionné.

« Le simple fait qu’un module d’exploitation entier, contenant quatre exploits différents, soit resté inaperçu pendant quatre ans sur GitHub, nous apprend l’énormité de la fuite autour des outils d’Equation Group. »