Un groupe de cyberespionnage chinois connu pour cibler l’Asie du Sud-Est a exploité des failles dans le serveur Microsoft Exchange qui ont été révélées plus tôt en mars pour déployer une variante auparavant non documentée d’un cheval de Troie d’accès à distance (RAT) sur des systèmes compromis.

Attribuer les intrusions à un acteur menaçant nommé PKPLUG (alias Mustang Panda et HoneyMyte), l’équipe de renseignement sur les menaces de l’Unité 42 de Palo Alto Networks a déclaré avoir identifié une nouvelle version du malware modulaire PlugX, appelé Thor, qui a été fournie comme outil de post-exploitation à l’un des serveurs violés.

Datant de 2008, PlugX est un implant de deuxième étape complet avec des capacités telles que le téléchargement, le téléchargement et la modification de fichiers, l’enregistrement des frappes, le contrôle de la webcam et l’accès à un shell de commande à distance.

« La variante observée […] est unique en ce qu’il contient une modification de son code source principal : le remplacement de son mot de marque « PLUG » par « THOR », » les chercheurs de l’Unité 42 Mike Harbison et Alex Hinchliffe c’est noté dans un article technique publié mardi. « Le premier échantillon THOR découvert date d’août 2019 et il s’agit de la première instance connue du code renommé. De nouvelles fonctionnalités ont été observées dans cette variante, notamment des mécanismes améliorés de livraison de charge utile et l’abus de fichiers binaires de confiance. »

Après que Microsoft a révélé le 2 mars que des pirates informatiques basés en Chine – nom de code Hafnium – exploitaient des bogues zero-day dans le serveur Exchange collectivement connus sous le nom de ProxyLogon pour voler des données sensibles à partir de cibles sélectionnées, de multiples acteurs de la menace, tels que des groupes de ransomware (DearCry et Black Kingdom) et des gangs de crypto-mining (LemonDuck) ont également été observés en train d’exploiter les failles pour détourner des serveurs Exchange et installer un shell Web qui accordait l’exécution de code au niveau de privilège le plus élevé.

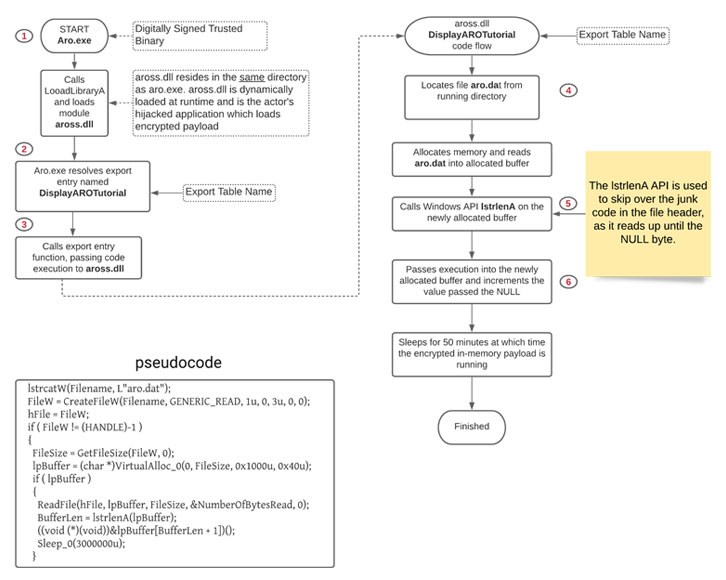

PKPLUG rejoint maintenant la liste, selon l’Unité 42, qui a découvert que les attaquants contournaient les mécanismes de détection antivirus pour cibler les serveurs Microsoft Exchange en exploitant des exécutables légitimes tels que BITSAdmin pour récupérer un fichier apparemment inoffensif (« Aro.dat ») à partir d’un GitHub contrôlé par un acteur. dépôt. Le fichier, qui contient la charge utile PlugX cryptée et compressée, fait allusion à un disponible gratuitement outil avancé de réparation et d’optimisation conçu pour nettoyer et résoudre les problèmes dans le registre Windows.

Le dernier échantillon de PlugX est équipé d’une variété de plug-ins qui « fournissent aux attaquants diverses capacités pour surveiller, mettre à jour et interagir avec le système compromis pour atteindre leurs objectifs », ont déclaré les chercheurs. Les liens de THOR avec PKPLUG proviennent de l’assemblage de l’infrastructure de commande et de contrôle ainsi que des chevauchements dans les comportements malveillants détectés parmi d’autres exemples PlugX récemment découverts.

Des indicateurs supplémentaires de compromission associés à l’attaque sont accessibles ici. L’unité 42 a également fait disponible un script Python qui peut déchiffrer et décompresser les charges utiles PlugX chiffrées sans avoir les chargeurs PlugX associés.