Des grappes d’activités de menace affiliées aux écosystèmes cybercriminels chinois et russe ont été observées en utilisant un nouveau logiciel malveillant conçu pour charger Cobalt Strike sur des machines infectées.

Doublé CHARGEUR DE SOIE par la société finlandaise de cybersécurité WithSecure, le logiciel malveillant exploite Techniques de chargement latéral de DLL fournir un logiciel commercial de simulation d’adversaires.

Le développement intervient alors que les capacités de détection améliorées contre Cobalt Strike, un outil de post-exploitation légitime utilisé pour les opérations de l’équipe rouge, obligent les acteurs de la menace à rechercher des options alternatives ou à concocter de nouvelles façons de propager le cadre pour échapper à la détection.

« Les plus courants d’entre eux incluent l’ajout de complexité aux charges utiles de balise ou de stager générées automatiquement via l’utilisation de packers, de crypteurs, de chargeurs ou de techniques similaires », ont déclaré les chercheurs de WithSecure. a dit.

SILKLOADER rejoint d’autres chargeurs tels que KoboldLoader, MagnetLoader et LithiumLoader qui ont été récemment découvert incorporant des composants Cobalt Strike.

Il partage également des chevauchements avec LithiumLoader dans la mesure où les deux utilisent la méthode de chargement latéral DLL pour détourner une application légitime dans le but d’exécuter une bibliothèque de liens dynamiques distincte et malveillante (DLL).

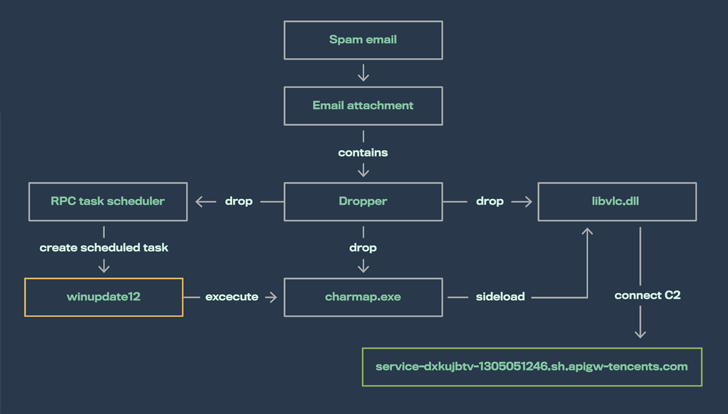

SILKLOADER y parvient via des fichiers libvlc.dll spécialement conçus qui sont déposés avec un binaire de lecteur multimédia VLC légitime mais renommé (Charmap.exe).

WithSecure a déclaré avoir identifié le chargeur de shellcode à la suite d’une analyse de « plusieurs intrusions opérées par l’homme » ciblant diverses entités couvrant un large éventail d’organisations situées au Brésil, en France et à Taïwan au quatrième trimestre 2022.

Bien que ces attaques aient échoué, l’activité est soupçonnée d’avoir précédé le déploiement de rançongiciels, les tactiques et les outils « se chevauchant fortement » avec ceux attribués aux opérateurs du Jouer aux rançongiciels.

Lors d’une attaque visant une organisation sociale française anonyme, l’acteur menaçant a pris pied dans le réseau en exploitant une appliance Fortinet SSL VPN compromise pour mettre en scène des balises Cobalt Strike.

« L’acteur menaçant a maintenu un pied dans cette organisation pendant plusieurs mois », a déclaré WithSecure. « Pendant ce temps, ils ont effectué des activités de découverte et de vol d’informations d’identification, suivies du déploiement de plusieurs balises Cobalt Strike. »

Mais lorsque cette tentative a échoué, l’adversaire est passé à l’utilisation de SILKLOADER pour contourner la détection et livrer la charge utile de la balise.

Ce n’est pas tout. Un autre chargeur connu sous le nom de BAILLOADER, qui est également utilisé pour distribuer des balises Cobalt Strike, a été lié à des attaques impliquant Rançongiciel quantiqueGootLoader et le cheval de Troie IcedID ces derniers mois.

BAILLOADER, pour sa part, présenterait des similitudes avec un crypteur nommé Tron qui a été utilisé par différents adversaires pour distribuer Emotet, TrickBot, BazarLoader, IcedID, Conti ransomware et Cobalt Strike.

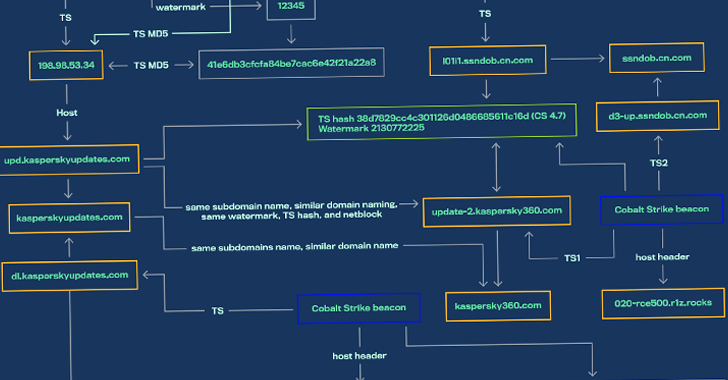

Cela a donné lieu à la possibilité que des acteurs de la menace disparates partagent des balises, des crypteurs et une infrastructure Cobalt Strike fournis par des affiliés tiers pour traiter plusieurs intrusions en utilisant différentes tactiques.

En d’autres termes, SILKLOADER est probablement proposé en tant que chargeur standard via un programme Packer-as-a-Service aux acteurs de la menace basés en Russie.

« Ce chargeur est fourni soit directement aux groupes de rançongiciels, soit éventuellement via des groupes proposant Cobalt Strike/Infrastructure-as-a-Service à des affiliés de confiance », a déclaré WithSecure.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

« La plupart de ces affiliés semblent avoir fait partie ou avoir eu des relations de travail étroites avec le groupe Conti, ses membres et sa progéniture après sa prétendue fermeture. »

Les échantillons de SILKLOADER analysés par la société montrent que les premières versions du logiciel malveillant remontent au début de 2022, le chargeur étant exclusivement utilisé dans différentes attaques ciblant des victimes en Chine et à Hong Kong.

On pense que le passage des cibles d’Asie de l’Est à d’autres pays tels que le Brésil et la France s’est produit vers juillet 2022, après quoi tous les incidents liés à SILKLOADER ont été attribués à des acteurs cybercriminels russes.

Cela a en outre cédé la place à l’hypothèse selon laquelle « SILKLOADER a été initialement écrit par des acteurs de la menace agissant au sein de l’écosystème cybercriminel chinois » et que « le chargeur a été utilisé par les acteurs de la menace au sein de ce lien au moins dès mai 2022 jusqu’en juillet 2022 ».

« Le constructeur ou le code source a ensuite été acquis par un acteur de la menace au sein de l’écosystème cybercriminel russe entre juillet 2022 et septembre 2022 », a déclaré WithSecure, ajoutant que « l’auteur chinois d’origine a vendu le chargeur à un acteur de la menace russe une fois qu’il n’en avait plus utiliser pour cela. »

SILKLOADER et BAILLOADER ne sont que les derniers exemples d’acteurs malveillants affinant et réorganisant leurs approches pour garder une longueur d’avance sur la courbe de détection.

« Alors que l’écosystème cybercriminel devient de plus en plus modulaire via offres de servicesil n’est plus possible d’attribuer des attaques à des groupes de menaces simplement en

en les reliant à des composants spécifiques au sein de leurs attaques », ont conclu les chercheurs de WithSecure.