Un groupe de menaces persistantes avancées (APT) d’origine chinoise dont le nom de code est DiceyF est lié à une série d’attaques visant des casinos en ligne en Asie du Sud-Est depuis des années.

La société russe de cybersécurité Kaspersky a déclaré que l’activité s’aligne sur un autre ensemble d’intrusions attribuées à Earth Berberoka (alias GamblingPuppet) et DRBControl, citant des similitudes tactiques et de ciblage ainsi que l’abus de clients de messagerie sécurisée.

« Nous avons peut-être un mélange d’espionnage et de [intellectual property] vol, mais les véritables motivations restent un mystère », les chercheurs Kurt Baumgartner et Georgy Kucherin a dit dans un article technique publié cette semaine.

Le point de départ de l’enquête a eu lieu en novembre 2021 lorsque Kaspersky a déclaré avoir détecté plusieurs chargeurs PlugX et autres charges utiles qui ont été déployés via un service de surveillance des employés et un service de déploiement de packages de sécurité.

La méthode d’infection initiale – la distribution du framework via des packages de solutions de sécurité – a permis à l’acteur de la menace « d’effectuer des activités de cyberespionnage avec un certain niveau de furtivité », a déclaré la société.

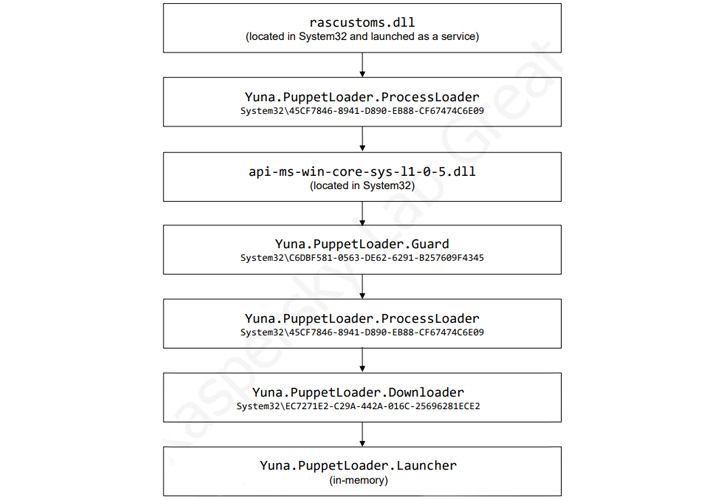

Par la suite, le même service de déploiement de package de sécurité aurait été utilisé pour fournir ce qu’on appelle le GamePlayerFramework, une variante C # d’un malware basé sur C ++ connu sous le nom de PuppetLoader.

« Ce » cadre « inclut des téléchargeurs, des lanceurs et un ensemble de plugins qui fournissent un accès à distance et volent les frappes au clavier et les données du presse-papiers », ont expliqué les chercheurs.

Les indications sont que l’activité DiceyF est une campagne de suivi de Earth Berberoka avec un ensemble d’outils de logiciels malveillants réorganisés, même si le cadre est maintenu via deux branches distinctes appelées Tifa et Yuna, qui viennent avec différents modules de différents niveaux de sophistication.

Alors que la branche Tifa contient un téléchargeur et un composant principal, Yuna est plus complexe en termes de fonctionnalités, incorporant un téléchargeur, un ensemble de plugins et au moins 12 modules PuppetLoader. Cela dit, on pense que les deux branches sont activement et progressivement mises à jour.

Quelle que soit la variante utilisée, le GamePlayerFramework, une fois lancé, se connecte à un command-and-control (C2) et transmet des informations sur l’hôte compromis et le contenu du presse-papiers, après quoi le C2 répond avec l’une des 15 commandes qui permettent au malware de prendre le contrôle de la machine.

Cela inclut également le lancement d’un plugin sur le système victime qui peut être téléchargé depuis le serveur C2 lorsque le framework est instancié ou récupéré à l’aide de la commande « InstallPlugin » envoyée par le serveur.

Ces plugins, à leur tour, permettent de voler les cookies des navigateurs Google Chrome et Mozilla Firefox, de capturer les données de frappe et de presse-papiers, de configurer des sessions de bureau virtuel et même de se connecter à distance à la machine via SSH.

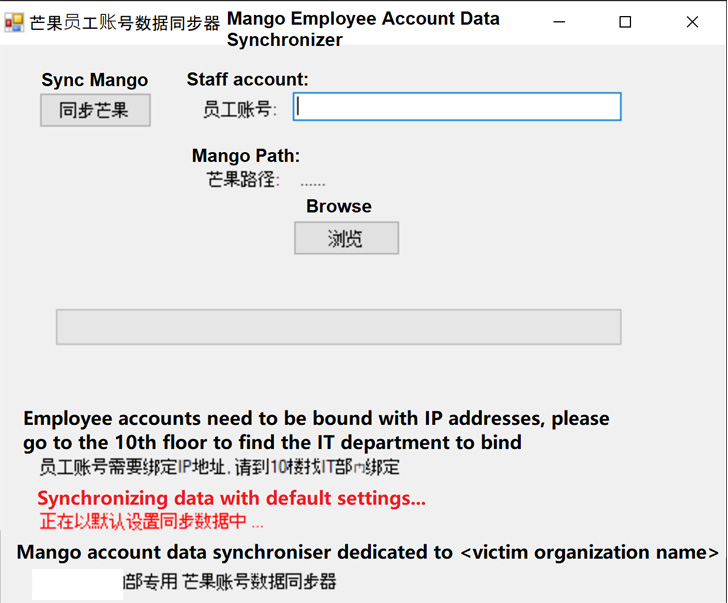

Kaspersky a également souligné l’utilisation d’une application malveillante qui imite un autre logiciel appelé Mango Employee Account Data Synchronizer, une application de messagerie utilisée dans les entités ciblées, pour supprimer le GamePlayerFramework au sein du réseau.

« Les campagnes DiceyF et les TTP présentent de nombreuses caractéristiques intéressantes », ont déclaré les chercheurs. « Le groupe modifie sa base de code au fil du temps et développe des fonctionnalités dans le code tout au long de ses intrusions. »

« Pour s’assurer que les victimes ne se méfient pas des implants déguisés, les attaquants ont obtenu des informations sur les organisations ciblées (comme l’étage où se trouve le service informatique de l’organisation) et les ont incluses dans des fenêtres graphiques affichées aux victimes. »