L’acteur de Mustang Panda, aligné sur la Chine, a été observé en train d’utiliser une porte dérobée personnalisée inédite appelée MQsTTang dans le cadre d’une campagne d’ingénierie sociale en cours qui a débuté en janvier 2023.

« Contrairement à la plupart des logiciels malveillants du groupe, MQsTTang ne semble pas être basé sur des familles existantes ou des projets accessibles au public », a déclaré Alexandre Côté Cyr, chercheur chez ESET. a dit dans un nouveau rapport.

Les chaînes d’attaques orchestrées par le groupe ont intensifié le ciblage des entités européennes à la suite de l’invasion à grande échelle de l’Ukraine par la Russie l’année dernière. La victimologie de l’activité actuelle n’est pas claire, mais la société slovaque de cybersécurité a déclaré que les noms de fichiers leurres sont conformes aux campagnes précédentes du groupe qui ciblaient les organisations politiques européennes.

Cela dit, ESET a également observé des attaques contre des entités inconnues en Bulgarie et en Australie, ainsi qu’une institution gouvernementale à Taïwan, indiquant une concentration sur l’Europe et l’Asie.

Mustang Panda a l’habitude d’utiliser un cheval de Troie d’accès à distance surnommé PlugX pour avoir atteint ses objectifs, bien que de récentes intrusions aient vu le groupe étendre son arsenal de logiciels malveillants pour inclure des outils personnalisés tels que TONEINS, TONESHELL et PUBLOAD.

En décembre 2022, Avast divulgué une autre série d’attaques visant des agences gouvernementales et des ONG politiques au Myanmar qui ont conduit à l’exfiltration de données sensibles, y compris des vidages de courrier électronique, des fichiers, des audiences judiciaires, des rapports d’interrogatoire et des transcriptions de réunions, à l’aide d’une variante PlugX appelée Hodur et d’un utilitaire de téléchargement Google Drive .

De plus, un serveur FTP lié à l’auteur de la menace s’est avéré héberger une variété d’outils auparavant non documentés utilisés pour distribuer des logiciels malveillants aux appareils infectés, y compris un cheval de Troie basé sur Go appelé JSX et une porte dérobée sophistiquée appelée HT3.

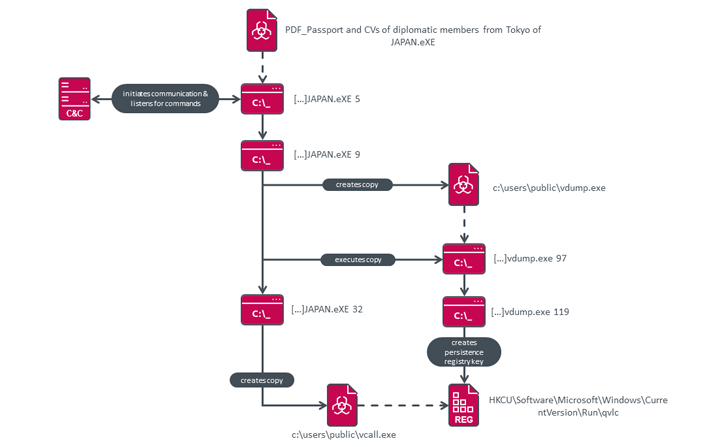

Le développement de MQsTTang indique une poursuite de cette tendance, même s’il s’agit d’une porte dérobée « barebones » en une seule étape sans aucune technique d’obscurcissement qui permet d’exécuter des commandes arbitraires reçues d’un serveur distant.

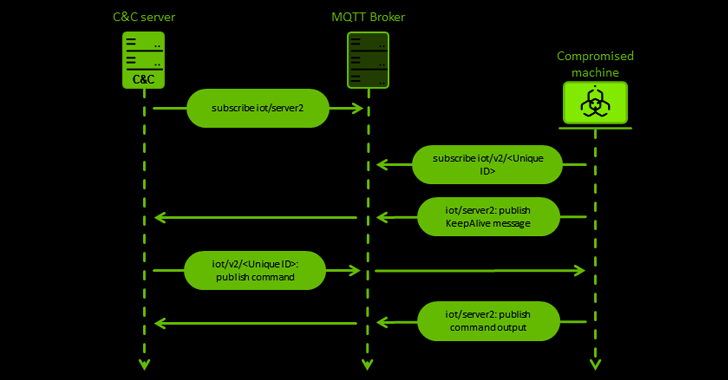

Cependant, un aspect inhabituel de l’implant est l’utilisation d’un protocole de messagerie IoT appelé MQTT pour les communications de commande et de contrôle (C2), qui sont réalisées à l’aide d’une bibliothèque open source appelée QMQTTun client MQTT pour le Qt cadre d’application multiplateforme.

Le vecteur d’intrusion initial pour les attaques est le spear-phishing, avec MQTT distribué via des archives RAR contenant un seul exécutable qui comporte des noms de fichiers avec des thèmes diplomatiques (par exemple, « PDF_Passport et CV des membres diplomatiques de Tokyo de JAPAN.eXE »).

« Cette nouvelle porte dérobée MQsTTang fournit une sorte de shell distant sans les cloches et les sifflets associés aux autres familles de logiciels malveillants du groupe », a déclaré Côté Cyr. « Cependant, cela montre que Mustang Panda explore de nouvelles piles technologiques pour ses outils. »