Microsoft a attribué lundi à un acteur du cyberespionnage basé en Chine une série d’attaques visant des entités diplomatiques en Amérique du Sud.

L’équipe de renseignement de sécurité du géant de la technologie suit le cluster sous le surnom émergent DEV-0147, décrivant l’activité comme une « expansion des opérations d’exfiltration de données du groupe qui ciblaient traditionnellement les agences gouvernementales et les groupes de réflexion en Asie et en Europe ».

On dit que l’acteur de la menace utilise des outils de piratage établis tels que ShadowPad pour infiltrer les cibles et maintenir un accès persistant.

ShadowPad, également appelé PoisonPlug, est un successeur du cheval de Troie d’accès à distance PlugX et a été largement utilisé par les collectifs adversaires chinois ayant des liens avec le ministère de la Sécurité d’État (MSS) et l’Armée populaire de libération (PLA), selon Secureworks.

L’un des autres outils malveillants utilisés par DEV-0147 est un chargeur Webpack appelé QuasarLoaderce qui permet de déployer des charges utiles supplémentaires sur les hôtes compromis.

Redmond n’a pas divulgué la méthode que DEV-0147 pourrait utiliser pour obtenir un accès initial à un environnement cible. Cela dit, le phishing et le ciblage opportuniste des applications non corrigées sont les vecteurs probables.

« Les attaques de DEV-0147 en Amérique du Sud comprenaient des activités de post-exploitation impliquant l’abus de l’infrastructure d’identité sur site pour la reconnaissance et les mouvements latéraux, et l’utilisation de Cobalt Strike pour le commandement et le contrôle et l’exfiltration de données », a déclaré Microsoft.

DEV-0147 est loin d’être la seule menace persistante avancée (APT) basée en Chine à tirer parti de ShadowPad ces derniers mois.

En septembre 2022, NCC Group déterré détails d’une attaque visant une organisation anonyme qui a abusé d’une faille critique dans WSO2 (CVE-2022-29464score CVSS : 9,8) pour supprimer les shells Web et activer une chaîne d’infection qui a conduit à la livraison de ShadowPad pour la collecte de renseignements.

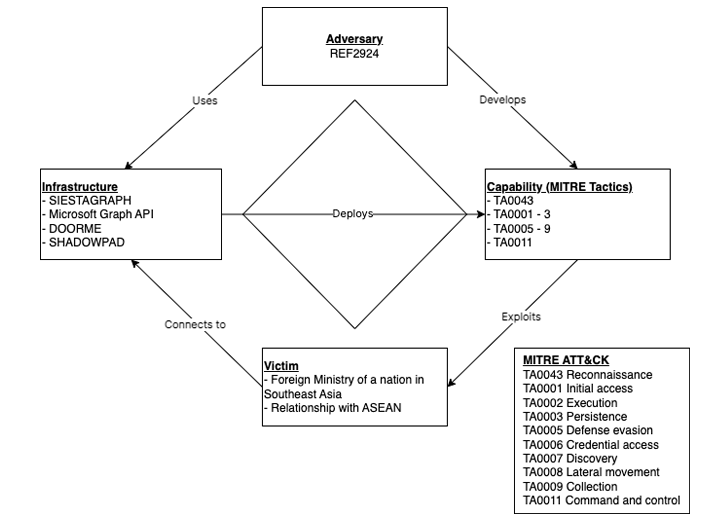

ShadowPad a également été employé par des acteurs menaçants non identifiés lors d’une attaque visant un ministère des Affaires étrangères membre de l’ASEAN via le exploitation réussie d’un serveur Microsoft Exchange vulnérable et connecté à Internet.

Il a été observé que l’activité, baptisée REF2924 par Elastic Security Labs, partage des associations tactiques avec celles adoptées par d’autres groupes d’États-nations tels que Winnti (alias APT41) et ChamelGang.

« Le kit d’intrusion REF2924 […] représente un groupe d’attaque qui semble concentré sur des priorités qui, lorsqu’elles sont observées à travers les campagnes, s’alignent sur un intérêt stratégique national parrainé », a noté la société.

Le fait que les groupes de piratage chinois continuent d’utiliser ShadowPad bien qu’il soit bien documenté au fil des ans suggère que la technique donne un certain succès.