Les fournisseurs de télécommunications au Moyen-Orient font l’objet de nouvelles cyberattaques qui ont débuté au premier trimestre 2023.

L’ensemble d’intrusion a été attribué à un acteur de cyberespionnage chinois associé à une longue campagne baptisée Opération Soft Cell basé sur les chevauchements d’outillage.

« La phase d’attaque initiale consiste à infiltrer les serveurs Microsoft Exchange connectés à Internet pour déployer des shells Web utilisés pour l’exécution de commandes », ont déclaré des chercheurs de SentinelOne et QGroup dans un communiqué. nouveau rapport technique partagé avec The Hacker News.

« Une fois qu’un pied est établi, les attaquants mènent une variété d’activités de reconnaissance, de vol d’informations d’identification, de mouvement latéral et d’exfiltration de données. »

L’opération Soft Cell, selon Cybereason, fait référence aux activités malveillantes entreprises par des acteurs affiliés à la Chine ciblant les fournisseurs de télécommunications depuis au moins 2012.

L’acteur de la menace Soft Cell, également suivi par Microsoft comme Galliumest connu pour cibler les services Internet non corrigés et utiliser des outils tels que Mimikatz pour obtenir des informations d’identification permettant un mouvement latéral sur les réseaux ciblés.

Le collectif adverse utilise également une porte dérobée « difficile à détecter » nommée PingPull dans ses attaques d’espionnage dirigées contre des entreprises opérant en Asie du Sud-Est, en Europe, en Afrique et au Moyen-Orient.

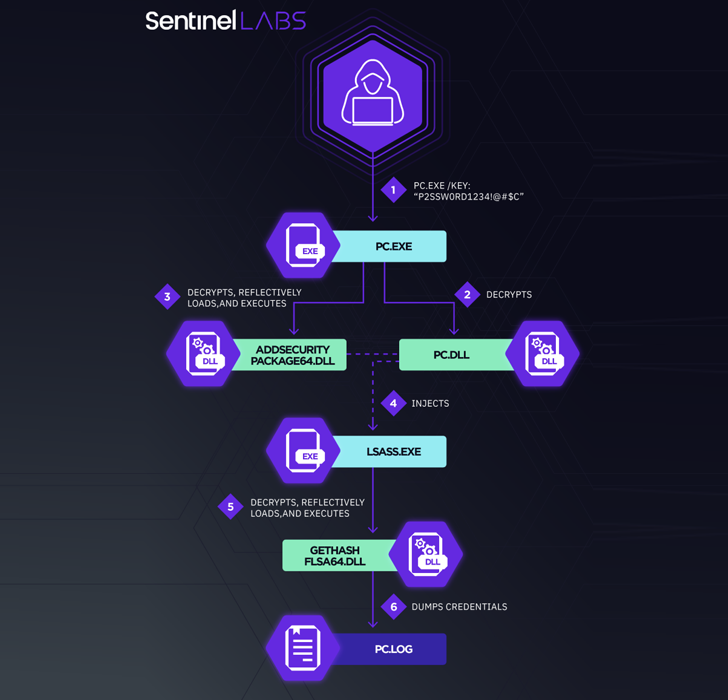

Au cœur de la dernière campagne se trouve le déploiement d’une variante personnalisée de Mimikatz appelée mim221, qui intègre de nouvelles fonctionnalités anti-détection.

« L’utilisation de modules spéciaux qui mettent en œuvre une gamme de techniques avancées montre le dévouement des acteurs de la menace à faire progresser leur ensemble d’outils vers une furtivité maximale », ont déclaré les chercheurs, ajoutant qu’il « met en évidence la maintenance continue et le développement ultérieur de l’arsenal de logiciels malveillants d’espionnage chinois ». . »

Des recherches antérieures sur Gallium suggèrent similitudes tactiques [PDF] avec plusieurs groupes d’États-nations chinois tels que APT10 (alias Bronze Riverside, Potassium ou Stone Panda), APT27 (alias Bronze Union, Emissary Panda ou Lucky Mouse) et APT41 (alias Barium, Bronze Atlas ou Wicked Panda).

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

Cela indique une fois de plus des signes de partage d’outils à source fermée entre les acteurs de la menace parrainés par l’État chinois, sans parler de la possibilité d’un « intendant numérique » responsable de la maintenance et de la distribution de l’ensemble d’outils.

Les découvertes surviennent au milieu des révélations selon lesquelles divers autres groupes de piratage, dont BackdoorDiplomacy et WIP26, ont jeté leur dévolu sur les fournisseurs de services de télécommunications dans la région du Moyen-Orient.

« Les acteurs chinois de la menace de cyberespionnage sont connus pour avoir un intérêt stratégique au Moyen-Orient », ont conclu les chercheurs.

« Ces acteurs de la menace continueront presque certainement d’explorer et de mettre à niveau leurs outils avec de nouvelles techniques pour échapper à la détection, y compris l’intégration et la modification de code accessible au public. »