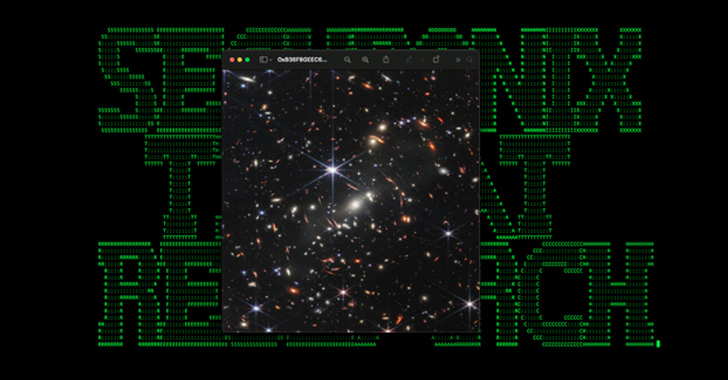

Une campagne persistante de logiciels malveillants basée sur Golang baptisée GO#WEBBFUSCATOR a exploité l’image en champ profond prise par le télescope spatial James Webb (JWST) de la NASA comme leurre pour déployer des charges utiles malveillantes sur les systèmes infectés.

Le développement, révélé par Sécuronixsouligne l’adoption croissante de Go parmi les acteurs de la menace, compte tenu de la prise en charge multiplateforme du langage de programmation, permettant effectivement aux opérateurs de tirer parti d’une base de code commune pour cibler différents systèmes d’exploitation.

Les binaires Go ont également l’avantage supplémentaire de rendre l’analyse et l’ingénierie inverse difficiles par opposition aux logiciels malveillants écrits dans d’autres langages comme C++ ou C#, sans parler de prolonger les tentatives d’analyse et de détection.

Les e-mails de phishing contenant une pièce jointe Microsoft Office agissent comme point d’entrée de la chaîne d’attaque qui, lorsqu’elle est ouverte, récupère une macro VBA masquée, qui, à son tour, est automatiquement exécutée si le destinataire active les macros.

L’exécution de la macro entraîne le téléchargement d’un fichier image « OxB36F8GEEC634.jpg » qui semble être une image du Premier champ profond capturé par JWST mais, lorsqu’il est inspecté à l’aide d’un éditeur de texte, il s’agit en fait d’une charge utile encodée en Base64.

« Le démasqué [macro] le code s’exécute [a command] qui téléchargera un fichier nommé OxB36F8GEEC634.jpg, utilisez certutil.exe pour le décoder en un binaire (msdllupdate.exe) et enfin, l’exécuter », les chercheurs de Securonix D. Iuzvyk, T. Peck et O. Kolesnikov a dit.

Le binaire, un exécutable Windows 64 bits d’une taille de 1,7 Mo, est non seulement équipé pour voler sous le radar des moteurs antimalware, mais est également obscurci au moyen d’une technique appelée gobfuscation, qui utilise un Outil d’obscurcissement Golang disponible publiquement sur GitHub.

La bibliothèque gobfuscate a déjà été documentée comme utilisée par les acteurs derrière Cha Chiun cheval de Troie d’accès à distance utilisé par les opérateurs du rançongiciel PYSA (alias Mespinoza) dans le cadre de leur ensemble d’outils, et du cadre de commande et de contrôle (C2) Sliver.

La communication avec le serveur C2 est facilitée par des requêtes et des réponses DNS cryptées, permettant au logiciel malveillant d’exécuter des commandes envoyées par le serveur via l’invite de commande Windows (cmd.exe). Les domaines C2 pour la campagne auraient été enregistrés fin mai 2022.

La décision de Microsoft de bloquer les macros par défaut dans les applications Office a conduit de nombreux adversaires à modifier leurs campagnes en passant à fichiers LNK et ISO voyous pour déployer des logiciels malveillants. Il reste à voir si les acteurs de GO#WEBBFUSCATOR adopteront une méthode d’attaque similaire.

« L’utilisation d’une image légitime pour construire un binaire Golang avec Certutil n’est pas très courante », ont déclaré les chercheurs, ajoutant, « il est clair que l’auteur original du binaire a conçu la charge utile avec à la fois des méthodologies triviales de contre-investigation et de détection anti-EDR. à l’esprit. »