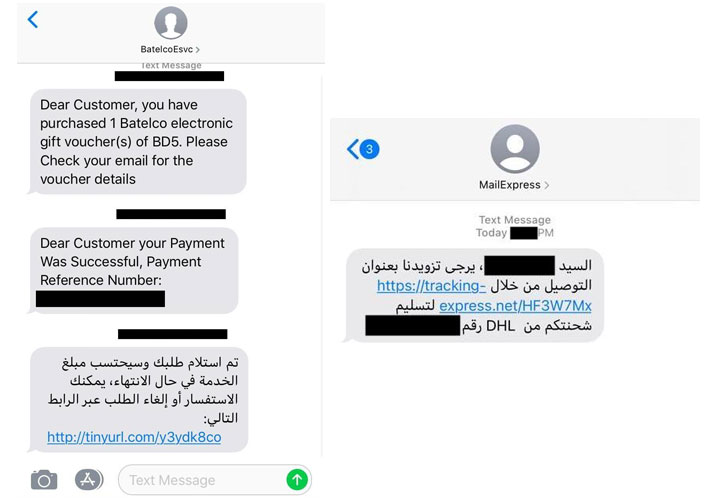

Un exploit « zéro clic » non divulgué auparavant dans iMessage d’Apple a été abusé par le fournisseur de surveillance israélien NSO Group pour contourner les protections de sécurité iOS et cibler neuf militants bahreïnis.

« Les militants piratés comprenaient trois membres de Waad (une société politique bahreïnie laïque), trois membres du Bahrain Center for Human Rights, deux dissidents bahreïnis en exil et un membre d’Al Wefaq (une société politique chiite bahreïnite) », des chercheurs de l’Université du Citizen Lab de Toronto mentionné dans un rapport publié aujourd’hui, avec quatre des cibles piratées par un acteur qu’il traque comme LULU et qui serait le gouvernement de Bahreïn.

Citizen Lab a appelé la nouvelle chaîne d’exploit « FORCEDENTRY ».

Cette évolution intervient un peu plus d’un mois après qu’une enquête approfondie menée par un consortium de 17 organisations médiatiques a révélé l’utilisation généralisée du « logiciel espion de qualité militaire » Pegasus de NSO Group par des régimes autoritaires pour faciliter les violations des droits humains en surveillant les chefs d’État, les militants, les journalistes et avocats du monde entier.

La société a depuis Bloqué temporairement plusieurs clients gouvernementaux dans le monde d’utiliser sa technologie alors que l’entreprise enquête sur son utilisation abusive potentielle, tout en reconnaissant qu’elle « a fermé l’accès de cinq clients au cours des dernières années après avoir mené un audit des droits de l’homme, et avait mis fin à ses relations avec deux l’année dernière seul, » selon au Washington Post.

La dernière divulgation est importante, notamment parce que l’attaque zéro clic fonctionne avec succès contre les dernières versions d’iOS, mais aussi pour le fait qu’elle contourne une nouvelle fonctionnalité de sécurité logicielle appelée BlastDoor qu’Apple a intégrée à iOS 14 pour empêcher de telles intrusions en filtrant données non fiables envoyées via iMessage.

Le service en bac à sable a été détaillé par le chercheur de Google Project Zero, Samuel Groß plus tôt en janvier, notant qu’il est « écrit en Swift, un langage (principalement) sûr pour la mémoire, ce qui rend beaucoup plus difficile l’introduction de vulnérabilités classiques de corruption de mémoire dans la base de code ». BlastDoor inspecte les messages entrants dans un environnement sécurisé en bac à sable, empêchant ainsi tout code malveillant à l’intérieur d’un message d’interagir avec le reste du système d’exploitation ou d’accéder aux données utilisateur.

Mais dès le mois suivant la révélation de son existence, Citizen Lab a déclaré avoir observé le groupe NSO déployer FORCEDENTRY – qu’Amnesty International a surnommé « Mégalodon » – contre les versions iOS 14.4 et 14.6 en tant que zero-day expressément conçu pour contourner la fonction BlastDoor en faisant planter IMTranscoderAgent, un service responsable du transcodage et de la prévisualisation des images dans iMessage, afin de télécharger et de restituer des éléments à partir du serveur d’infection Pegasus.

« Malgré une demi-décennie d’être impliqué dans des violations des droits humains, NSO Group affirme régulièrement qu’ils sont, en fait, déterminés à protéger les droits humains », ont déclaré les chercheurs. « L’entreprise a même publié un « Politique des droits de l’homme,’ une ‘Rapport de transparence et de responsabilité,’ et a déclaré souscrire à la Principes directeurs des Nations Unies relatifs aux entreprises et aux droits de l’homme.

« La vente de Pegasus à Bahreïn est particulièrement flagrante, étant donné qu’il existe des preuves importantes, de longue date et documentées de l’utilisation abusive en série de produits de surveillance par Bahreïn, notamment Trovicor, FinFisher, Cellebrite et, maintenant, NSO Group », a ajouté l’équipe du Citizen Lab.