Un cluster de menaces lié à l’acteur de l’État-nation russe suivi alors que Sandworm a poursuivi son ciblage de l’Ukraine avec des logiciels malveillants de base en se faisant passer pour des fournisseurs de télécommunications, selon de nouvelles découvertes.

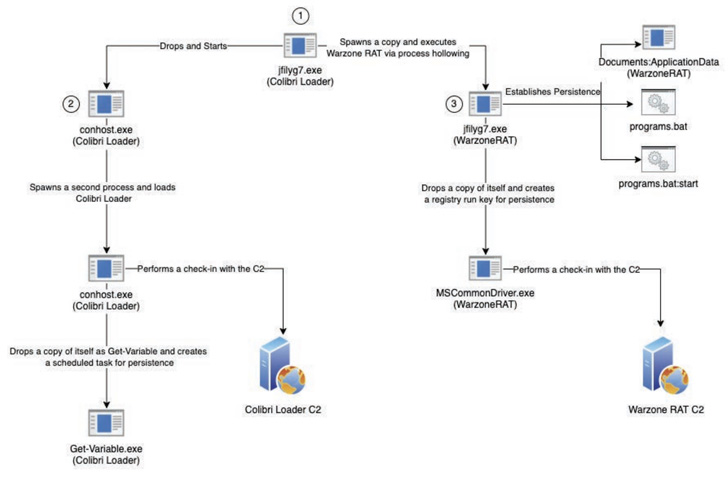

Recorded Future a déclaré avoir découvert une nouvelle infrastructure appartenant à l’UAC-0113 qui imite des opérateurs comme Datagroup et EuroTransTelecom pour fournir des charges utiles telles que Colibri loader et RAT de zone de guerre.

Les attaques seraient une expansion de la même campagne qui distribuait auparavant DCRat (ou DarkCrystal RAT) en utilisant des e-mails de phishing avec des leurres sur le thème de l’aide juridique contre les fournisseurs de télécommunications en Ukraine.

Sandworm est un groupe de menace russe destructeur qui est surtout connu pour avoir mené des attaques telles que le ciblage du réseau électrique ukrainien en 2015 et 2016 et les attaques NotPetya en 2017. Il est confirmé qu’il s’agit de l’unité 74455 de l’agence de renseignement militaire russe GRU.

Le collectif contradictoire, également connu sous le nom de Voodoo Bear, a cherché à endommager des sous-stations électriques à haute tension, des ordinateurs et des équipements de réseau pour la troisième fois en Ukraine au début du mois d’avril grâce à une nouvelle variante d’un logiciel malveillant connu sous le nom d’Industroyer.

L’invasion de l’Ukraine par la Russie a également amené le groupe à déclencher de nombreuses autres attaques, notamment en exploitant la vulnérabilité Follina (CVE-2022-30190) dans l’outil de diagnostic de support Microsoft Windows (MSDT) pour violer les entités médiatiques de la nation d’Europe de l’Est.

En outre, il a été découvert comme le cerveau derrière un nouveau botnet modulaire appelé Cyclops Blink qui asservissait les pare-feu et les routeurs connectés à Internet de WatchGuard et ASUS.

Le gouvernement américain, pour sa part, a annoncé jusqu’à 10 millions de dollars de récompenses pour des informations sur six pirates informatiques associés au groupe APT pour avoir participé à des cyberactivités malveillantes contre des infrastructures critiques dans le pays.

« Une transition de DarkCrystal RAT vers Colibri Loader et Warzone RAT démontre l’élargissement mais l’utilisation continue par UAC-0113 de logiciels malveillants de base accessibles au public », a déclaré Recorded Future. a dit.

Les attaques impliquent que les domaines frauduleux hébergent une page Web prétendument sur « l’administration militaire régionale d’Odessa », tandis qu’une charge utile d’image ISO codée est déployée furtivement via une technique appelée contrebande HTML.

La contrebande HTML, comme son nom l’indique, est une technique de diffusion de logiciels malveillants évasive qui exploite les fonctionnalités HTML et JavaScript légitimes pour distribuer des logiciels malveillants et contourner les contrôles de sécurité conventionnels.

Recorded Future a également déclaré avoir identifié des points de similitude avec une autre pièce jointe HTML utilisée par l’acteur menaçant APT29 dans une campagne visant les missions diplomatiques occidentales entre mai et juin 2022.

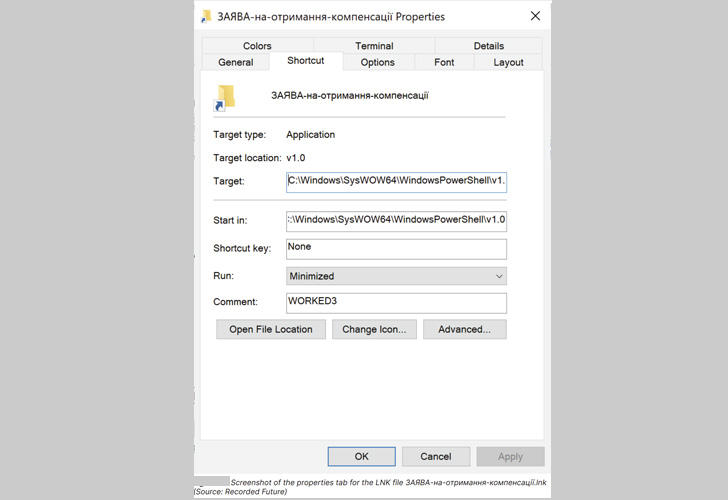

Trois fichiers sont intégrés au fichier ISO, qui a été créé le 5 août 2022, dont un fichier LNK qui incite la victime à activer la séquence d’infection, ce qui entraîne le déploiement du chargeur Colibri et du Warzone RAT sur la machine cible.

L’exécution du dossier LNK lance également un document leurre inoffensif – une demande permettant aux citoyens ukrainiens de demander une compensation monétaire et des réductions sur le carburant – dans le but de dissimuler les opérations malveillantes.