Des pirates informatiques liés au gouvernement nord-coréen ont été observés en train d’utiliser une version mise à jour d’une porte dérobée connue sous le nom de Dtrack ciblant un large éventail d’industries en Allemagne, au Brésil, en Inde, en Italie, au Mexique, en Suisse, en Arabie saoudite, en Turquie et aux États-Unis.

« Dtrack permet aux criminels de charger, télécharger, démarrer ou supprimer des fichiers sur l’hôte de la victime », ont déclaré les chercheurs de Kaspersky, Konstantin Zykov et Jornt van der Wiel. a dit dans un rapport.

Les modèles de victimologie indiquent une expansion vers l’Europe et l’Amérique latine. Les secteurs ciblés par le logiciel malveillant sont l’éducation, la fabrication de produits chimiques, les centres de recherche gouvernementaux et les instituts politiques, les fournisseurs de services informatiques, les fournisseurs de services publics et les entreprises de télécommunications.

Dtrack, également appelé Valefor et Preft, est l’œuvre d’Andariel, un sous-groupe du Acteur de la menace de l’État-nation Lazarus qui est suivi publiquement par la communauté de la cybersécurité au sens large en utilisant les surnoms Operation Troy, Silent Chollima et Stonefly.

Découvert en septembre 2019, le malware a déjà été déployé lors d’une cyberattaque visant une centrale nucléaire en Inde, avec des intrusions plus récentes utilisant Dtrack dans le cadre d’attaques de ransomware Maui.

La société de cybersécurité industrielle Dragos a attribué l’attaque de l’installation nucléaire à un acteur menaçant qu’elle appelle WASSONITEsoulignant l’utilisation de Dtrack pour l’accès à distance au réseau compromis.

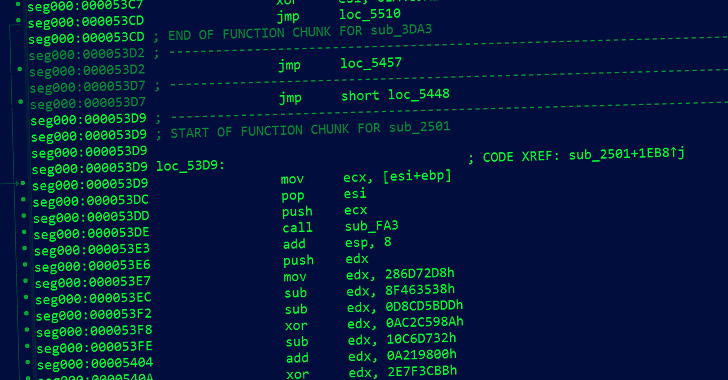

Les derniers changements observés par Kaspersky concernent la façon dont l’implant dissimule sa présence au sein d’un programme apparemment légitime (« NvContainer.exe » ou « XColorHexagonCtrlTest.exe« ) et l’utilisation de trois couches de cryptage et d’obscurcissement conçues pour rendre l’analyse plus difficile.

La charge utile finale, lors du décryptage, est ensuite injectée dans le processus de l’Explorateur de fichiers Windows (« explorer.exe ») à l’aide d’une technique appelée processus d’évidement. Le principal parmi les modules téléchargés via Dtrack est un enregistreur de frappe ainsi que des outils pour capturer des captures d’écran et collecter des informations système.

« La porte dérobée Dtrack continue d’être activement utilisée par le groupe Lazarus », ont conclu les chercheurs. « Les modifications apportées à la manière dont le logiciel malveillant est emballé montrent que Lazarus considère toujours Dtrack comme un atout important. »