Un groupe de piratage nord-coréen déploie le Cheval de Troie RokRat dans une nouvelle campagne de phishing ciblant le gouvernement sud-coréen.

Attribuer l’attaque à APT37 (aka Starcruft, Ricochet Chollima ou Reaper), Malwarebytes a déclaré avoir identifié un document malveillant en décembre dernier qui, lorsqu’il est ouvert, exécute une macro en mémoire pour installer l’outil d’accès à distance (RAT) susmentionné.

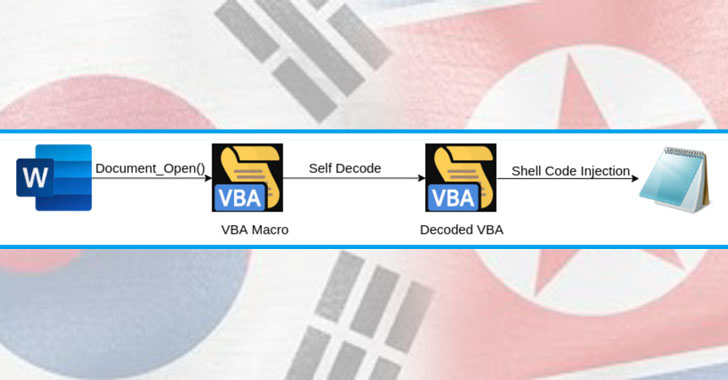

« Le fichier contient une macro intégrée qui utilise une technique d’autodécodage VBA pour se décoder dans les espaces mémoire de Microsoft Office sans écrire sur le disque. Il intègre ensuite une variante du RokRat dans le Bloc-notes », les chercheurs c’est noté dans une analyse mercredi.

Considéré comme actif au moins depuis 2012, le Faucheuse APT est connue pour sa concentration sur les entités publiques et privées principalement en Corée du Sud, telles que les entités chimiques, électroniques, manufacturières, aérospatiales, automobiles et de santé. Depuis lors, leur victimisation s’est étendue au-delà de la péninsule coréenne pour inclure le Japon, le Vietnam, la Russie, le Népal, la Chine, l’Inde, la Roumanie, le Koweït et d’autres régions du Moyen-Orient.

Alors que les attaques précédentes tiraient parti de documents de traitement de texte Hangul (HWP) contenant des logiciels malveillants, l’utilisation de fichiers VBA Office auto-décodés pour fournir RokRat suggère un changement de tactique pour APT37, ont déclaré les chercheurs.

Le document Microsoft VBA téléchargé sur VirusTotal en décembre, il s’agissait d’une demande de réunion datée du 23 janvier 2020, ce qui implique que des attaques ont eu lieu il y a près d’un an.

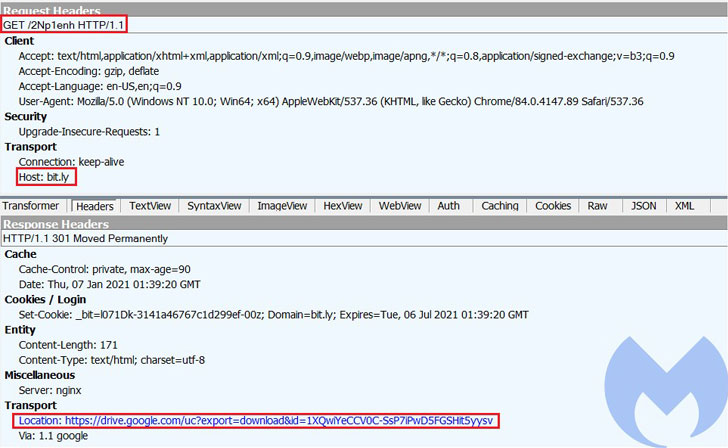

La principale responsabilité de la macro intégrée dans le fichier est d’injecter un shellcode dans un processus Notepad.exe qui télécharge la charge utile RokRat au format crypté à partir d’une URL Google Drive.

RokRat – d’abord documenté publiquement par Cisco Talos en 2017 – est un RAT de choix pour APT37, le groupe l’utilisant pour un certain nombre de campagnes depuis 2016. Une porte dérobée basée sur Windows distribuée via des documents trojanized, elle est capable de capturer des captures d’écran, d’enregistrer les frappes au clavier, d’échapper à l’analyse avec une machine anti-virtuelle détections et exploiter les API de stockage dans le cloud telles que Box, Dropbox et Yandex.

En 2019, le RAT basé sur le service cloud acquis des fonctionnalités supplémentaires pour voler des informations sur les appareils Bluetooth dans le cadre d’un effort de collecte de renseignements dirigé contre des sociétés d’investissement et de commerce au Vietnam et en Russie et une agence diplomatique à Hong Kong.

«Le cas que nous avons analysé est l’un des rares où ils n’ont pas utilisé de fichiers HWP comme documents de hameçonnage et ont plutôt utilisé des documents Microsoft Office armés avec une macro auto-décodée», ont conclu les chercheurs. « Cette technique est un choix judicieux qui peut contourner plusieurs mécanismes de détection statiques et masquer l’intention principale d’un document malveillant. »