Une attaque d’ingénierie sociale sophistiquée entreprise par un acteur aligné sur l’État iranien a ciblé des groupes de réflexion, des journalistes et des professeurs dans le but de solliciter des informations sensibles en se faisant passer pour des universitaires de la School of Oriental and African Studies (SOAS) de l’Université de Londres.

La société de sécurité d’entreprise Proofpoint a attribué la campagne – appelée « Opération SpoofedScholars » – à la menace persistante avancée suivie comme TA453, qui est également connu sous les alias APT35 (FireEye), Charming Kitten (ClearSky) et Phosphorous (Microsoft). Le groupe gouvernemental de cyberguerre est soupçonné de mener des activités de renseignement au nom du Corps des gardiens de la révolution islamique (IRGC).

« Les cibles identifiées comprenaient des experts des affaires du Moyen-Orient issus de groupes de réflexion, des professeurs d’institutions universitaires renommées et des journalistes spécialisés dans la couverture du Moyen-Orient », ont déclaré les chercheurs dans un rapport technique rédiger partagé avec The Hacker News. « La campagne montre une nouvelle escalade et une nouvelle sophistication dans les méthodes de TA453. »

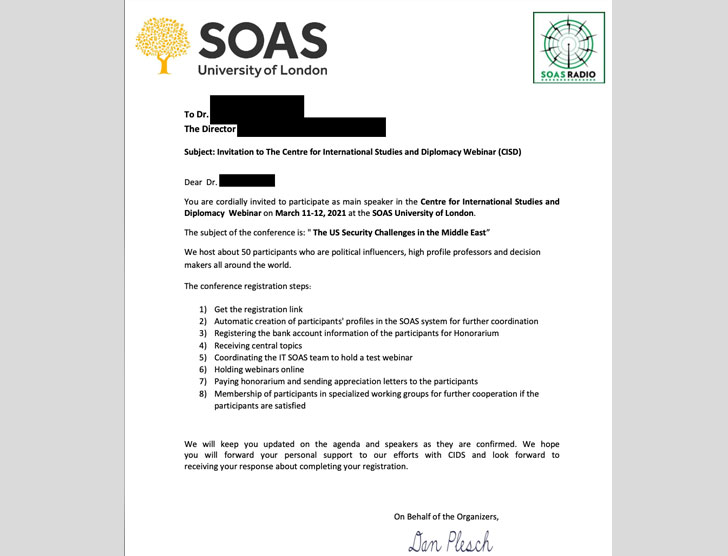

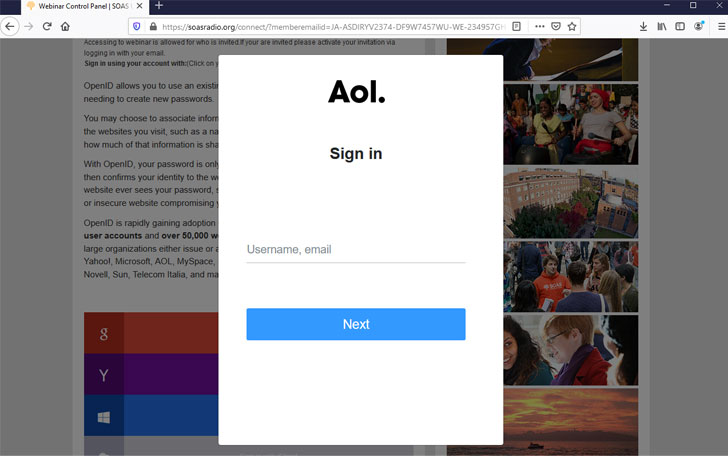

À un niveau élevé, la chaîne d’attaque impliquait l’acteur menaçant se faisant passer pour des universitaires britanniques devant un groupe de victimes très sélectives dans le but d’inciter la cible à cliquer sur un lien d’inscription à une conférence en ligne conçue pour capturer une variété d’informations d’identification de Google. , Microsoft, Facebook et Yahoo.

Pour lui donner un air de légitimité, l’infrastructure de phishing d’identifiants était hébergée sur un site Web authentique mais compromis appartenant à la radio SOAS de l’Université de Londres, à l’aide duquel des pages de collecte d’identifiants personnalisées déguisées en liens d’enregistrement étaient ensuite livrées à des destinataires sans méfiance.

Au moins dans un cas, TA453 aurait envoyé un e-mail de collecte d’informations d’identification à une cible sur son compte de messagerie personnel. « TA453 a renforcé la crédibilité de la tentative de collecte d’informations d’identification en utilisant des personnages se faisant passer pour des affiliés légitimes de SOAS pour fournir les liens malveillants », ont déclaré les chercheurs.

Certains des universitaires SOAS qui se sont fait passer pour Dr Hanns Bjoern Kendel, professeur agrégé d’études diplomatiques et de relations internationales, et Dr Tolga Sinmazdemir, maître de conférences en méthodologie politique.

Fait intéressant, TA453 a également insisté pour que les cibles se connectent pour s’inscrire au webinaire lorsque le groupe était en ligne, soulevant la possibilité que les attaquants « prévoyaient de valider immédiatement les informations d’identification capturées manuellement ». On pense que les attaques ont commencé dès janvier janvier 2021, avant que le groupe ne modifie subtilement ses tactiques dans les leurres ultérieurs de phishing par e-mail.

Ce n’est pas la première fois que l’acteur menaçant lance des attaques de phishing d’identifiants. Plus tôt en mars, Proofpoint a détaillé un « Mauvais sang » campagne ciblant les professionnels de la santé spécialisés dans la recherche en génétique, neurologie et oncologie en Israël et aux États-Unis

« TA453 a obtenu illégalement l’accès à un site Web appartenant à une institution universitaire de classe mondiale pour tirer parti de l’infrastructure compromise afin de récolter les informations d’identification de leurs cibles visées », ont déclaré les chercheurs. « L’utilisation d’une infrastructure légitime, mais compromise, représente une augmentation de la sophistication du TA453 et sera presque certainement reflétée dans les futures campagnes. Le TA453 continue d’itérer, d’innover et de collecter à l’appui des priorités de collecte de l’IRGC.