Au moins deux instituts de recherche situés en Russie et une troisième cible probable en Biélorussie ont été la cible d’une attaque d’espionnage par une menace persistante avancée (APT) d’un État-nation chinois.

Les attentats, nom de code « Panda tordu » interviennent dans le contexte de l’invasion militaire de l’Ukraine par la Russie, incitant un large éventail d’acteurs de la menace à adapter rapidement leurs campagnes sur le conflit en cours pour diffuser des logiciels malveillants et organiser des attaques opportunistes.

Ils se sont matérialisés sous la forme de schémas d’ingénierie sociale avec des appâts d’actualité sur le thème de la guerre et des sanctions orchestrés pour inciter les victimes potentielles à cliquer sur des liens malveillants ou à ouvrir des documents militarisés.

La société israélienne de cybersécurité Check Point, qui divulgué les détails de la dernière opération de collecte de renseignements, lui ont attribué un acteur menaçant chinois, avec des liens avec ceux de Stone Panda (alias APT 10, Cicada ou Potassium) et Mustang Panda (alias Bronze President, HoneyMyte ou RedDelta).

Appelant cela la continuation d' »une opération d’espionnage de longue date contre des entités liées à la Russie qui est en cours depuis au moins juin 2021″, les traces les plus récentes de l’activité auraient été observées aussi récemment qu’en avril 2022.

Les cibles comprenaient deux instituts de recherche sur la défense appartenant au conglomérat de défense public russe Rostec Corporation et une entité inconnue située dans la ville biélorusse de Minsk.

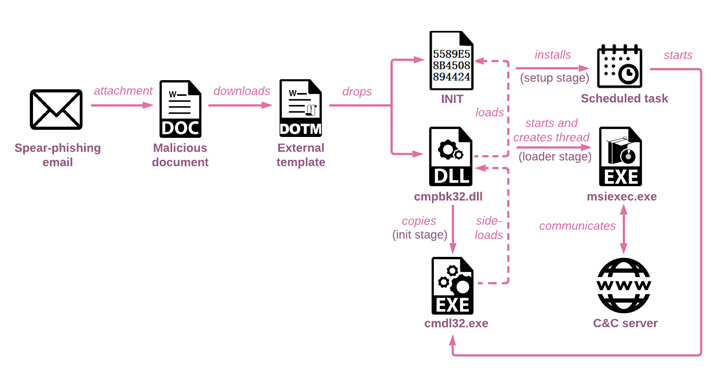

Les attaques de phishing ont commencé avec des e-mails contenant un lien se faisant passer pour le ministère de la Santé de la Russie, mais en réalité, il s’agit d’un domaine contrôlé par l’attaquant, ainsi que d’un document Microsoft Word leurre conçu pour déclencher l’infection et déposer un chargeur.

La DLL 32 bits (« cmpbk32.dll »), en plus d’établir la persistance au moyen d’une tâche planifiée, est également responsable de l’exécution d’un chargeur multicouche de deuxième étape, qui est ensuite décompressé pour exécuter la charge utile finale en mémoire.

La charge utile injectée, une porte dérobée auparavant non documentée nommée Spinner, utilise des techniques sophistiquées telles que contrôle de l’aplatissement du flux pour dissimuler le déroulement du programme, préalablement identifié comme mis à profit par les deux Panda de pierre et Mustang Panda dans leurs attaques.

« Ces outils sont en développement depuis au moins mars 2021 et utilisent des techniques avancées d’évasion et d’anti-analyse telles que les chargeurs multicouches en mémoire et les obfuscations au niveau du compilateur », a déclaré Check Point.

Malgré sa structure de code complexe, Spinner est un implant barebone qui n’est équipé que pour énumérer les hôtes compromis et exécuter des charges utiles supplémentaires récupérées à partir d’un serveur distant.

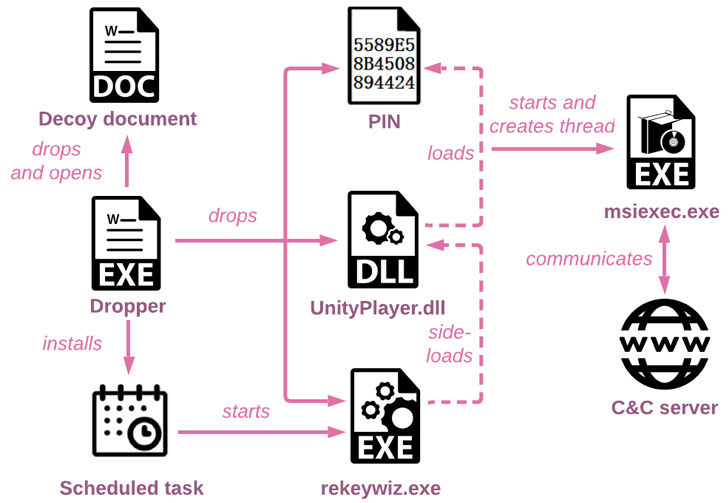

Check Point a noté que son enquête a également révélé une variante antérieure de la porte dérobée qui est distribuée de la même manière, indiquant que la campagne est active depuis juin 2021 sur la base des horodatages de compilation des exécutables.

Mais dans une tournure intéressante, bien que l’ancienne version n’intègre pas les méthodes d’ingénierie anti-inverse, elle compense en arborant des fonctionnalités supplémentaires manquantes de Spinner, y compris la possibilité de répertorier et de manipuler des fichiers, d’exfiltrer des données précieuses et d’exécuter des opérations commandes système et charges utiles téléchargées arbitrairement.

« En moins d’un an, les acteurs ont considérablement amélioré la chaîne de l’infection et l’ont rendue plus complexe », expliquent les chercheurs. « Toutes les fonctionnalités de l’ancienne campagne ont été conservées, mais elles ont été réparties entre plusieurs composants, ce qui rend plus difficile l’analyse ou la détection de chaque étape. »

« L’évolution des outils et des techniques tout au long de cette période indique que les acteurs derrière la campagne persistent à atteindre leurs objectifs de manière furtive. »