CODESYS a publié des correctifs pour corriger jusqu’à 11 failles de sécurité qui, si elles sont exploitées avec succès, pourraient entraîner la divulgation d’informations et une condition de déni de service (DoS), entre autres.

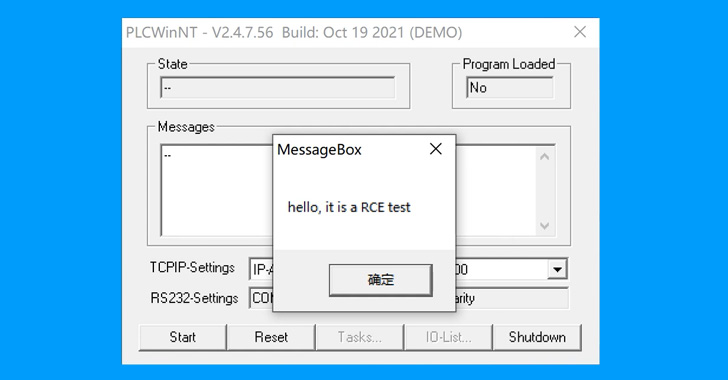

« Ces vulnérabilités sont simples à exploiter et peuvent être exploitées avec succès pour entraîner des conséquences telles que des fuites d’informations sensibles, des automates entrant dans un état de panne grave et l’exécution de code arbitraire », a déclaré la société chinoise de cybersécurité NSFOCUS. a dit. « En combinaison avec des scénarios industriels sur le terrain, ces vulnérabilités pourraient exposer la production industrielle à une stagnation, à des dommages matériels, etc. »

CODESYS est une suite logicielle utilisée par les automatistes comme environnement de développement d’applications d’automates programmables (automates).

Suite à la divulgation responsable entre septembre 2021 et janvier 2022, des correctifs ont été Expédié par la société de logiciels allemande la semaine dernière, le 23 juin 2022. Deux des bogues sont classés comme critiques, sept comme élevés et deux comme de gravité moyenne. Les problèmes affectent collectivement les produits suivants –

- Système de développement CODESYS avant la version V2.3.9.69

- CODESYS Gateway Client avant la version V2.3.9.38

- CODESYS Gateway Server avant la version V2.3.9.38

- Serveur Web CODESYS antérieur à la version V1.1.9.23

- CODESYS SP Realtime NT avant la version V2.3.7.30

- CODESYS PLCWinNT antérieur à la version V2.4.7.57, et

- CODESYS Runtime Toolkit 32 bits complet avant la version V2.4.7.57

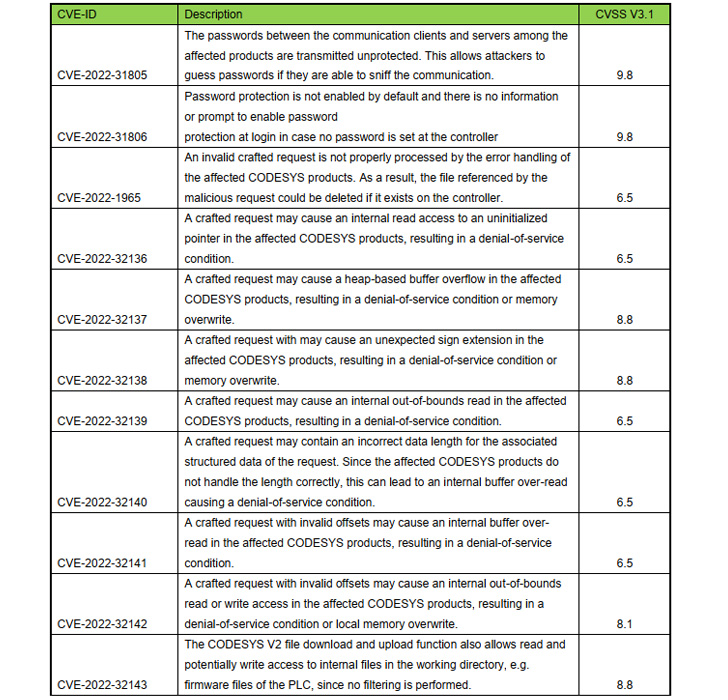

Les principales failles sont CVE-2022-31805 et CVE-2022-31806 (scores CVSS : 9,8), qui concernent l’utilisation en clair des mots de passe utilisés pour s’authentifier avant d’effectuer des opérations sur les automates et un défaut d’activation de la protection par mot de passe par défaut. respectivement dans le système d’exécution CODESYS Control.

L’exploitation des faiblesses pourrait non seulement permettre à un acteur malveillant de prendre le contrôle de l’automate cible, mais également de télécharger un projet malveillant sur un automate et d’exécuter du code arbitraire.

La majorité des autres vulnérabilités (de CVE-2022-32136 à CVE-2022-32142) pourraient être militarisées par un attaquant précédemment authentifié sur le contrôleur pour conduire à une condition de déni de service.

Dans un avis distinct publié le 23 juin, CODESYS a déclaré avoir également corrigé trois autres failles dans CODESYS Gateway Server (CVE-2022-31802, CVE-2022-31803 et CVE-2022-31804) qui pourraient être exploitées pour envoyer des demandes spécialement conçues à contourner l’authentification et planter le serveur.

En plus d’appliquer les correctifs en temps opportun, il est recommandé de « localiser les produits concernés derrière les dispositifs de protection de sécurité et d’appliquer une stratégie de défense en profondeur pour la sécurité du réseau ».