Jusqu’à cinq vulnérabilités ont été découvertes dans les unités terminales à distance TBox d’Ovarro qui, si elles ne sont pas corrigées, pourraient ouvrir la porte à des attaques croissantes contre des infrastructures critiques, telles que l’exécution de code à distance et le déni de service.

« Une exploitation réussie de ces vulnérabilités pourrait entraîner l’exécution de code à distance, ce qui pourrait entraîner un déni de service », a déclaré l’agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA). m’a dit dans un avis publié le 23 mars.

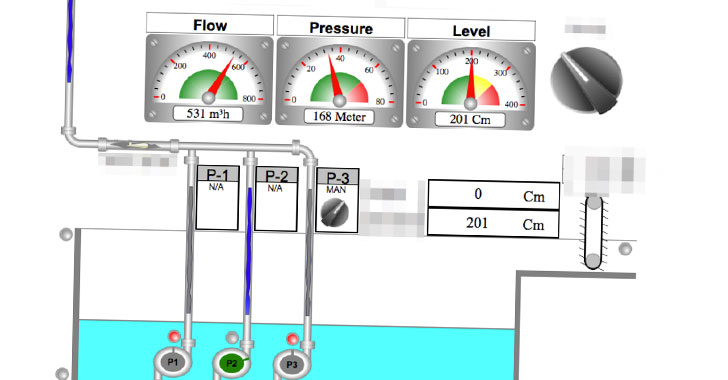

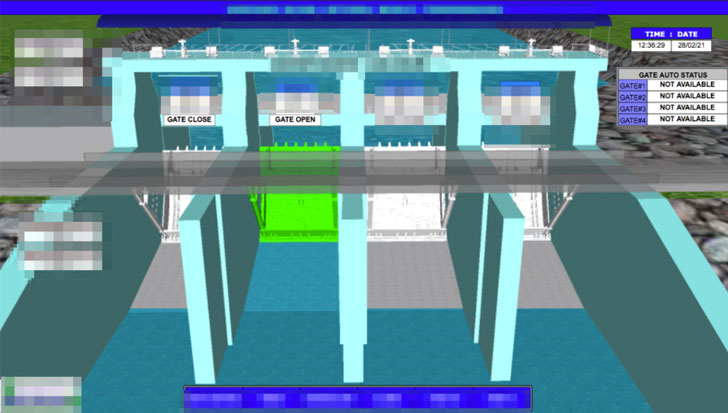

TBox est une solution «tout-en-un» pour les systèmes d’automatisation et de contrôle pour le contrôle de supervision et l’acquisition de données (SCADA), avec son logiciel de télémétrie utilisé pour le contrôle à distance et la surveillance des actifs dans un certain nombre de secteurs d’infrastructures critiques, tels que les industries de l’eau, de l’énergie, du pétrole et du gaz, des transports et des procédés. Les appareils TBox peuvent être programmés à l’aide d’une suite logicielle appelée TWinSoft, qui permet la création de pages Web interactives, où les utilisateurs pourront surveiller et contrôler les actifs de leur site.

Les failles ont été détectées et signalées à CISA par Uri Katz, un chercheur en sécurité pour la société de sécurité des technologies opérationnelles Claroty. Ils affectent plusieurs produits, notamment TBox LT2, TBox MS-CPU32, TBox MS-CPU32-S2, TBox MS-RM2, TBox TG2 et toutes les versions de TWinSoft antérieures à 12.4 et TBox Firmware avant 1.46.

Claroty a constaté que de tous les RTU TBox accessibles sur Internet trouvés en ligne, près de 62,5% des appareils ne nécessitaient aucune authentification, permettant ainsi aux attaquants d’exploiter le service HTTP et de prendre le contrôle des unités. La plupart des appareils seraient situés au Canada, en Allemagne, en Thaïlande et aux États-Unis.

Une enquête plus approfondie sur les unités terminales distantes a révélé de multiples vulnérabilités dans son protocole propriétaire Modbus utilisé pour les communications qui pourraient être exploitées pour exécuter du code malveillant dans TBox (CVE-2021-22646), faire planter un système TBox (CVE-2021-22642), et même décryptez le mot de passe de connexion (CVE-2021-22640) en capturant le trafic réseau entre la RTU et le logiciel.

Une quatrième faille découverte dans les fonctions d’accès aux fichiers Modbus accordait à un attaquant des autorisations élevées pour lire, modifier ou supprimer un fichier de configuration (CVE-2021-22648), tandis que CVE-2021-22644 permettait d’extraire la clé cryptographique codée en dur.

À titre de preuve de concept, les chercheurs ont enchaîné trois des failles ci-dessus – CVE-2021-22648, CVE-2021-22644 et CVE-2021-22646 – pour accéder au fichier de configuration, extraire et décoder la clé codée en dur , et finalement déployer un package de mise à jour malveillant dans la RTU.

Compte tenu de la prévalence des RTU TBox dans les infrastructures critiques, la recherche démontre les dangers liés à l’exposition de tels dispositifs directement sur Internet, posant ainsi une menace pour l’intégrité des processus d’automatisation et la sécurité publique ressemblent.

« La connexion de composants d’infrastructure critique non protégés à Internet comporte des risques inacceptables dont les entreprises industrielles doivent se rendre compte », Claroty Katz et Sharon Brizinov c’est noté.

« Cela peut sembler évident, mais il devient de plus en plus clair que de nombreuses organisations ne tiennent pas compte des avertissements des chercheurs concernant l’exposition en ligne d’interfaces Web mal configurées et l’atténuation des vulnérabilités des logiciels et micrologiciels du système de contrôle en temps opportun. »