De multiples vulnérabilités ont été divulguées dans le logiciel Pentaho Business Analytics d’Hitachi Vantara qui pourraient être exploitées par des acteurs malveillants pour télécharger des fichiers de données arbitraires et même exécuter du code arbitraire sur le système hôte sous-jacent de l’application.

Les failles de sécurité ont été signalé par les chercheurs Alberto Favero de la société allemande de cybersécurité Hawsec et Altion Malka de Census Labs plus tôt cette année, incitant l’entreprise à problème correctifs nécessaires pour résoudre les problèmes.

Pentaho est une plateforme de business intelligence basée sur Java qui offre des capacités d’intégration de données, d’analyse, de traitement analytique en ligne (OLAP) et d’exploration, et compte Majeur entreprises et organisations comme Bell, CERN, Cipal, Logitech, Nasdaq, Telefonica, Teradata et le Mémorial et musée national du 11 septembre parmi ses clients.

La liste des failles, qui affectent les versions 9.1 et inférieures de Pentaho Business Analytics, est la suivante –

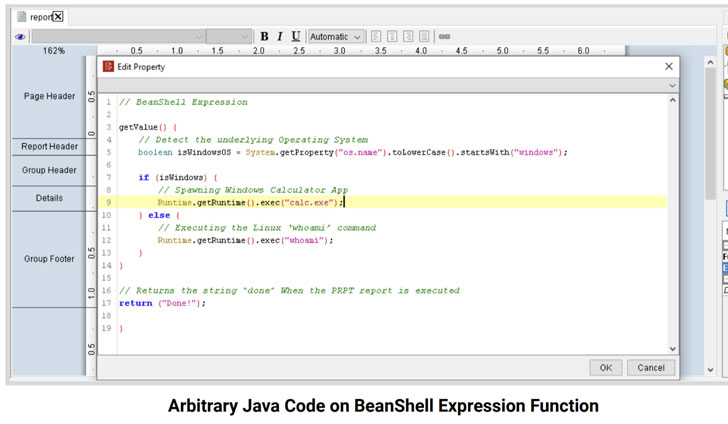

- CVE-2021-31599 (score CVSS : 9,9) – Exécution de code à distance via les bundles de rapports Pentaho

- CVE-2021-31600 (score CVSS : 4,3) – Énumération des utilisateurs de Jackrabbit

- CVE-2021-31601 (score CVSS : 7.1) – Contrôle d’accès insuffisant de la gestion des sources de données

- CVE-2021-31602 (score CVSS : 5,3) – Contournement d’authentification des API Spring

- CVE-2021-34684 (score CVSS : 9,8) – Injection SQL non authentifiée

- CVE-2021-34685 (score CVSS : 2,7) – Contournement des restrictions d’extension de nom de fichier

L’exploitation réussie des failles pourrait permettre aux utilisateurs authentifiés disposant d’autorisations de rôle suffisantes de télécharger et d’exécuter des Pentaho Report Bundles afin d’exécuter du code malveillant sur le serveur hôte et d’exfiltrer les données d’application sensibles, et de contourner les restrictions d’extension de nom de fichier imposées par l’application et de télécharger des fichiers de tout type.

De plus, ils pourraient également être exploités par un attaquant authentifié à faible privilège pour récupérer les informations d’identification et les détails de connexion de toutes les sources de données Pentaho, permettant à la partie de récolter et de transmettre des données, en plus de permettre à un utilisateur non authentifié d’exécuter des requêtes SQL arbitraires sur le base de données principale et récupérer des données.

Compte tenu de la nature critique des failles et du risque qu’elles représentent pour le système sous-jacent, il est fortement recommandé aux utilisateurs de l’application de mettre à jour vers la dernière version.