Depuis le 20 janvier 2023, plusieurs acteurs de la menace ont été observés militarisant de manière opportuniste une vulnérabilité de sécurité critique désormais corrigée affectant plusieurs produits Zoho ManageEngine.

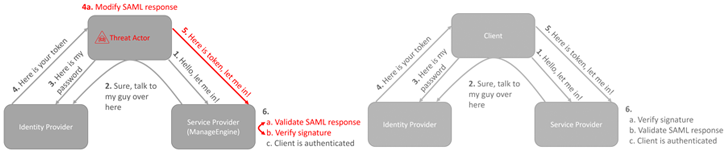

Suivi comme CVE-2022-47966 (score CVSS : 9,8), la faille d’exécution de code à distance permet une prise de contrôle complète des systèmes sensibles par des attaquants non authentifiés.

Autant que 24 produits différentsy compris Access Manager Plus, ADManager Plus, ADSelfService Plus, Password Manager Pro, Remote Access Plus et Remote Monitoring and Management (RMM), sont concernés par le problème.

Le défaut « permet l’exécution de code à distance non authentifié en raison de l’utilisation d’une dépendance tierce obsolète pour la validation de signature XML, Apache Santuario », a déclaré Martin Zugec de Bitdefender. a dit dans un avis technique partagé avec The Hacker News.

Selon la société roumaine de cybersécurité, les efforts d’exploitation auraient commencé le lendemain de la publication par la société de tests d’intrusion Horizon3.ai d’une preuve de concept (PoC) le mois dernier.

La majorité des victimes d’attaques se trouvent en Australie, au Canada, en Italie, au Mexique, aux Pays-Bas, au Nigeria, en Ukraine, au Royaume-Uni et aux États-Unis.

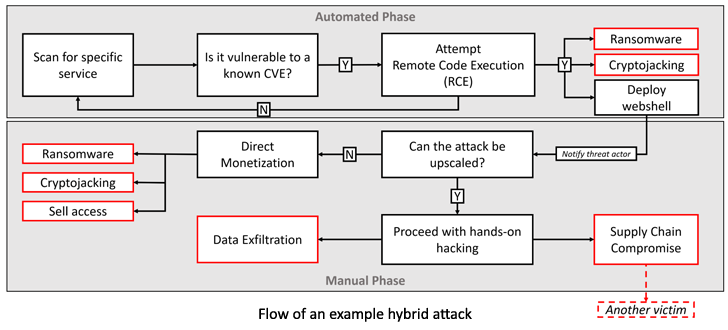

L’objectif principal des attaques détectées à ce jour tourne autour du déploiement d’outils sur des hôtes vulnérables tels que Netcat et Cobalt Strike Beacon.

Certaines intrusions ont exploité l’accès initial pour installer le logiciel AnyDesk pour un accès à distance, tandis que quelques autres ont tenté d’installer une version Windows d’une souche de ransomware connue sous le nom de Bouhti.

De plus, il existe des preuves d’un opération d’espionnage cibléeles acteurs de la menace abusant de la faille ManageEngine pour déployer des logiciels malveillants capables d’exécuter des charges utiles de niveau supérieur.

« Cette vulnérabilité est un autre rappel clair de l’importance de maintenir les systèmes à jour avec les derniers correctifs de sécurité tout en employant une solide défense périmétrique », a déclaré Zugec.

« Les attaquants n’ont pas besoin de rechercher de nouveaux exploits ou de nouvelles techniques lorsqu’ils savent que de nombreuses organisations sont vulnérables aux anciens exploits en raison, en partie, du manque de gestion des correctifs et de gestion des risques. »