Un total de 158 problèmes de confidentialité et de sécurité ont été identifiés dans 58 applications de stalkware Android de divers fournisseurs qui pourraient permettre à un acteur malveillant de prendre le contrôle de l’appareil d’une victime, de détourner le compte d’un harceleur, d’intercepter des données, d’exécuter du code à distance et même de cadrer le victime en téléchargeant des preuves fabriquées.

Les nouvelles conclusions, qui proviennent d’une analyse de 86 applications stalkerware pour la plate-forme Android entreprise par la société slovaque de cybersécurité ESET, mettent en évidence les conséquences involontaires d’une pratique non seulement contraire à l’éthique, mais qui dans le processus pourrait également exposer des informations privées et intimes des victimes et les exposer au risque de cyberattaques et de fraude.

« Puisqu’il pourrait y avoir une relation étroite entre le harceleur et la victime, les informations privées du harceleur pourraient également être révélées », chercheur à ESET Lukas Stefanko mentionné dans un article du lundi. « Au cours de nos recherches, nous avons identifié que certains stalkerware conservent des informations sur les harceleurs utilisant l’application et rassemblent les données de leurs victimes sur un serveur, même après que les harceleurs ont demandé la suppression des données. »

À ce jour, seuls six fournisseurs ont résolu les problèmes identifiés dans leurs applications. 44 fournisseurs ont choisi de ne pas accuser réception des divulgations, tandis que sept autres ont affirmé avoir l’intention de remédier aux failles dans une prochaine mise à jour. «Un fournisseur a décidé de ne pas résoudre les problèmes signalés», a déclaré Stefanko.

Stalkerware, également appelé spouseware ou spyware, fait référence à un logiciel invasif qui permet aux individus de surveiller à distance les activités sur l’appareil d’un autre utilisateur sans le consentement de l’individu dans le but de faciliter la surveillance, le harcèlement, les abus, le harcèlement et la violence de partenaires intimes.

Sur la base des données de télémétrie collectées par ESET, la détection des logiciels espions Android a augmenté de 48% en 2020 par rapport à 2019, qui a connu une multiplication par cinq des détections de stalkerware à partir de 2018. Bien que Google ait mis en place restrictions au La publicité pour les logiciels espions et la technologie de surveillance, les fournisseurs de harceleurs ont réussi à passer outre ces défenses en se faisant passer pour des applications de sécurité pour enfants, employés ou femmes.

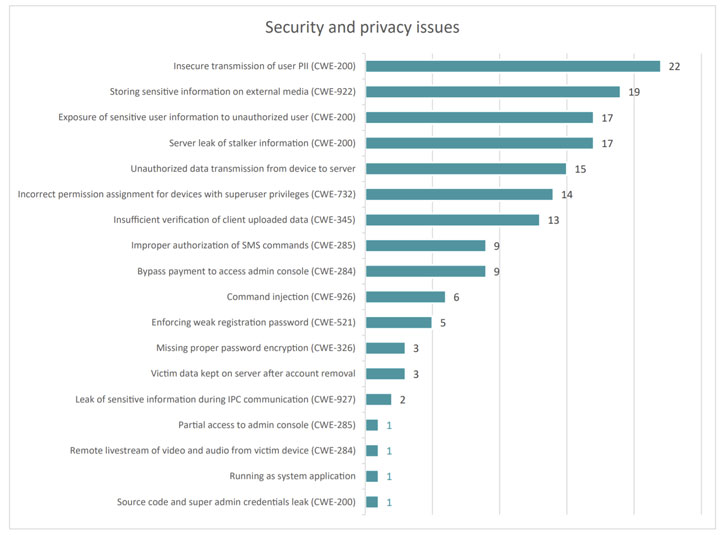

Les problèmes les plus répandus découverts sont les suivants:

- Les applications de neuf fournisseurs différents sont basées sur un logiciel espion Android open-source appelé Droid-Watcher, avec un fournisseur utilisant une charge utile Metasploit comme application de surveillance.

- Certaines applications ont des clés de licence codées en dur en texte clair, ce qui permet de voler facilement des logiciels. D’autres applications analysées par ESET désactivent les notifications et Google Play Protect pour affaiblir intentionnellement la sécurité de l’appareil.

- 22 applications transmettent les informations personnellement identifiables des utilisateurs via une connexion non cryptée au serveur stalkerware, permettant ainsi à un adversaire sur le même réseau de lancer une attaque d’intermédiaire et de modifier les données transmises.

- 19 applications stockent des informations sensibles, telles que les journaux de touches, les photos, les appels téléphoniques enregistrés et l’audio, les événements du calendrier, l’historique du navigateur, les listes de contacts, sur des supports externes. Cela pourrait permettre à toute application tierce ayant accès au stockage externe de lire ces fichiers sans autorisation supplémentaire.

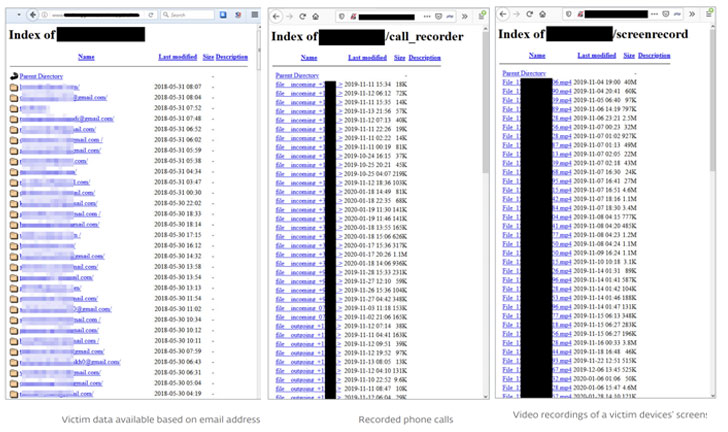

- 17 applications exposent les informations utilisateur stockées sur les serveurs à des utilisateurs non autorisés sans nécessiter d’authentification, accordant à l’attaquant un accès complet aux journaux d’appels, aux photos, aux adresses e-mail, aux journaux IP, aux numéros IMEI, aux numéros de téléphone, aux messages Facebook et WhatsApp et aux emplacements GPS.

- 17 applications divulguent des informations sur les clients via leurs serveurs, permettant ainsi à une victime de récupérer des informations sur le harceleur en utilisant le numéro IMEI de l’appareil et créant une «opportunité de forcer les identifiants des appareils et de vider tous les clients stalkerware».

- 15 applications transmettent des données non autorisées d’un appareil aux serveurs immédiatement après l’installation et même avant que le harceleur ne s’enregistre et ne crée un compte.

- 13 applications ont des protections de vérification insuffisantes pour les données téléchargées à partir d’un téléphone victime, les applications reposant uniquement sur les numéros IMEI pour identifier l’appareil pendant les communications.

Le dernier problème est également préoccupant en ce qu’il est exploité par un attaquant pour intercepter et falsifier des données. « Avec une autorisation appropriée, ces identifiants peuvent être facilement extraits par d’autres applications installées sur un appareil et pourraient ensuite être utilisés pour télécharger des messages texte, des photos et des appels téléphoniques fabriqués de toutes pièces sur le serveur, pour encadrer les victimes ou rendre leur vie plus importante. difficile », a déclaré Stefanko.