Un groupe de cyberespionnage chinois est lié à une série d’activités d’intrusion ciblant des institutions gouvernementales israéliennes, des fournisseurs de services informatiques et des sociétés de télécommunications au moins depuis 2019.

La branche de renseignement sur les menaces Mandiant de FireEye a attribué la campagne à un opérateur qu’elle traque sous le nom de « UNC215 », une opération d’espionnage chinoise qui aurait identifié des organisations du monde entier depuis 2014, liant le groupe avec une « faible confiance » à un menace persistante (APT) largement connue sous le nom de APT27, Émissaire Panda ou Tigre de fer.

« UNC215 a compromis des organisations dans les secteurs du gouvernement, de la technologie, des télécommunications, de la défense, de la finance, du divertissement et des soins de santé », les équipes de renseignement sur les menaces israéliennes et américaines de FireEye mentionné dans un rapport publié aujourd’hui.

« Le groupe cible des données et des organisations qui présentent un grand intérêt pour les objectifs financiers, diplomatiques et stratégiques de Pékin », les résultats reflétant un appétit incessant pour les secrets liés à la défense parmi les groupes de piratage.

Les premières attaques perpétrées par le collectif auraient exploité une vulnérabilité de Microsoft SharePoint (CVE-2019-0604) comme tremplin vers l’infiltration des réseaux gouvernementaux et universitaires pour déployer des shells Web et FOCUSJORD charges utiles sur des cibles au Moyen-Orient et en Asie centrale. Première décrit par le NCC Group en 2018, FOCUSFJORD, également appelé HyperSSL et Sysupdate, est une porte dérobée qui fait partie d’un arsenal d’outils mis à profit par l’acteur Emissary Panda.

Après avoir pris pied, l’adversaire suit un modèle établi de collecte d’informations d’identification et de reconnaissance interne pour identifier les systèmes clés au sein du réseau cible, avant d’effectuer des activités de mouvement latéral pour installer un implant personnalisé appelé HyperBro qui vient avec des capacités telles que la capture d’écran et l’enregistrement de frappe.

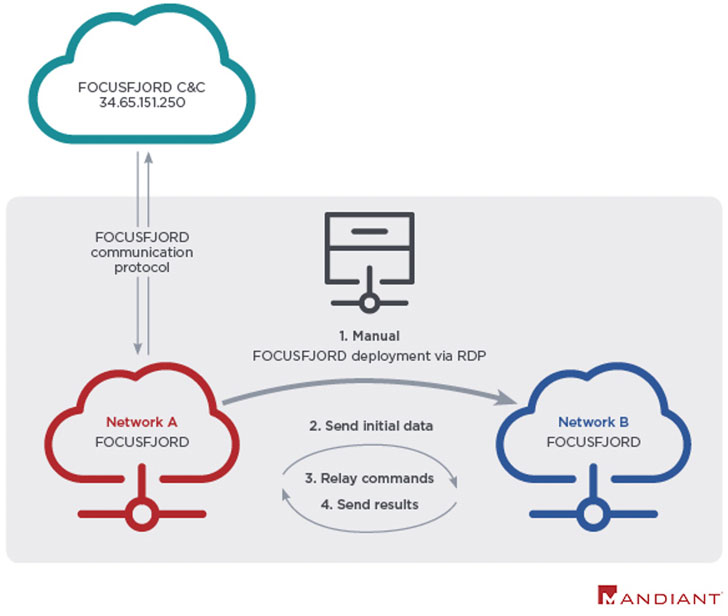

Chaque phase de l’attaque est marquée par des efforts notables entrepris pour entraver la détection en supprimant toute trace d’artefacts médico-légaux résiduels des machines compromises, tout en améliorant simultanément la porte dérobée FOCUSFJORD en réponse aux rapports des fournisseurs de sécurité, en masquant l’infrastructure de commande et de contrôle (C2) en en utilisant d’autres réseaux de victimes pour transmettre leurs instructions C2, et même en incorporant de faux drapeaux tels que le déploiement d’un shell Web appelé SEASHARPEE associé aux groupes iraniens APT dans le but de tromper l’attribution.

De plus, lors d’une opération de 2019 contre un réseau du gouvernement israélien, UNC215 a obtenu l’accès à la cible principale via des connexions RDP (Remote Desktop Protocol) d’un tiers de confiance à l’aide d’informations d’identification volées, en abusant pour déployer et exécuter à distance le malware FOCUSFJORD, le entreprise de cybersécurité a noté.

« L’activité […] démontre l’intérêt stratégique constant de la Chine pour le Moyen-Orient », ont conclu les chercheurs. « Cette activité de cyberespionnage se déroule dans le contexte des investissements chinois de plusieurs milliards de dollars liés à l’initiative « la Ceinture et la Route ».BRI) et son intérêt pour le secteur technologique robuste d’Israël. »

« La Chine a mené de nombreuses campagnes d’intrusion le long de la route de la BRI pour surveiller les obstacles potentiels – politiques, économiques et sécuritaires – et nous prévoyons que l’UNC215 continuera de cibler les gouvernements et les organisations impliqués dans ces projets d’infrastructures critiques en Israël et dans le Moyen-Orient élargi dans un proche avenir. – et à mi-parcours », ont ajouté les équipes.