Les chercheurs en cybersécurité ont dévoilé aujourd’hui les détails d’une vulnérabilité de mémoire dans la famille de produits de gestion de données Db2 d’IBM qui pourrait potentiellement permettre à un attaquant local d’accéder à des données sensibles et même provoquer des attaques par déni de service.

Le défaut (CVE-2020-4414), qui a un impact sur IBM Db2 V9.7, V10.1, V10.5, V11.1 et V11.5 éditions sur toutes les plateformes, est causée par une mauvaise utilisation de la mémoire partagée, permettant ainsi à un mauvais acteur d’effectuer des actions non autorisées sur le système.

En envoyant une requête spécialement conçue, un attaquant pourrait exploiter cette vulnérabilité pour obtenir des informations sensibles ou provoquer un déni de service, selon l’équipe de sécurité et de recherche de Trustwave SpiderLabs, qui a découvert le problème.

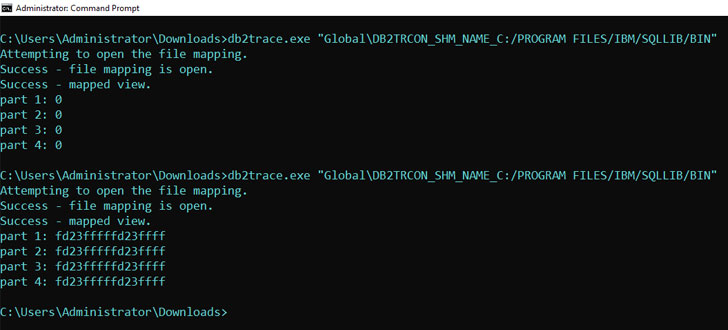

« Les développeurs ont oublié de mettre des protections de mémoire explicites autour de la mémoire partagée utilisée par la fonction de trace Db2 », a déclaré SpiderLabs Martin Rakhmanov m’a dit. « Cela permet à tous les utilisateurs locaux d’accéder en lecture et en écriture à cette zone de mémoire. En retour, cela permet d’accéder à des données extrêmement sensibles ainsi que la possibilité de modifier le fonctionnement du sous-système de trace, entraînant une condition de déni de service dans la base de données. »

IBM a publié un patch le 30 juin pour corriger la vulnérabilité.

CVE-2020-4414 est dû à l’utilisation non sécurisée de la mémoire partagée que l’utilitaire de trace Db2 utilise pour échanger des informations avec le système d’exploitation sous-jacent sur le système.

L’utilitaire de trace Db2 est utilisé pour enregistrer les données et les événements Db2, y compris le rapport des informations système Db2, la collecte des données requises pour l’analyse et le réglage des performances, et la capture de la piste d’audit d’accès aux données à des fins de sécurité.

Étant donné que la mémoire partagée stocke des informations sensibles, un attaquant ayant accès au système pourrait créer une application malveillante pour écraser la mémoire avec des données non fiables dédiées au traçage des données.

« Cela signifie qu’un utilisateur local non privilégié peut en abuser pour provoquer un déni de service simplement en écrivant des données incorrectes sur cette section de mémoire », a déclaré Rakhmanov.

Plus inquiétant encore, un processus à faibles privilèges s’exécutant sur le même ordinateur que la base de données Db2 pourrait altérer la trace Db2 et capturer des données sensibles et utiliser les informations pour mener d’autres attaques.

Si la faille semble familière, c’est parce qu’il s’agit du même type de vulnérabilité de fuite de mémoire qui a affecté le service de visioconférence WebEx de Cisco (CVE-2020-3347) qui pourraient permettre aux attaquants authentifiés locaux de se procurer des noms d’utilisateur, des jetons d’authentification et des informations de réunion.

Il est recommandé aux utilisateurs de Db2 de mettre à jour leur logiciel vers la dernière version pour atténuer le risque.