Un malware naissant de vol d’informations vendu et distribué sur des forums clandestins russes a été écrit en Rust, signalant une nouvelle tendance où les acteurs malveillants adoptent de plus en plus des langages de programmation exotiques pour contourner les protections de sécurité, échapper à l’analyse et entraver les efforts d’ingénierie inverse.

Surnommé « Voleur fougueux« , il est remarquable pour être propagé via des liens Web trojanisés et des sites Web compromis, attirant les victimes vers des pages de destination frauduleuses proposant prétendument des téléchargements gratuits de services payants légitimes comme Spotify Music, YouTube Premium et d’autres applications du Microsoft Store.

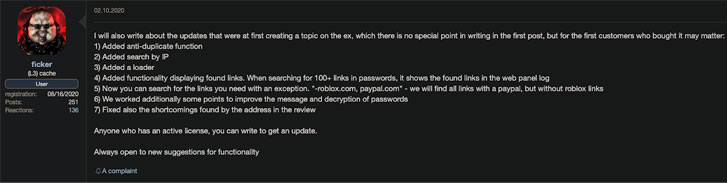

« Ficker est vendu et distribué en tant que Malware-as-a-Service (MaaS), via des forums en ligne russes clandestins », a déclaré l’équipe de recherche et de renseignement de BlackBerry dans un rapport publié aujourd’hui. « Son créateur, dont l’alias est @ficker, propose plusieurs forfaits payants, avec différents niveaux de frais d’abonnement pour utiliser leur programme malveillant. »

Vu pour la première fois à l’état sauvage en août 2020, le logiciel malveillant basé sur Windows est utilisé pour voler des informations sensibles, y compris les informations de connexion, les informations de carte de crédit, les portefeuilles de crypto-monnaie et les informations du navigateur, en plus de fonctionner comme un outil pour récupérer des fichiers sensibles du compromis. machine et agit en tant que téléchargeur pour télécharger et exécuter des logiciels malveillants supplémentaires de deuxième étape.

De plus, Ficker est connu pour être diffusé via des campagnes de spam, qui impliquent l’envoi d’e-mails de phishing ciblés avec des pièces jointes de documents Excel basées sur des macros armées qui, lorsqu’elles sont ouvertes, suppriment le Hancitor loader, qui injecte ensuite la charge utile finale à l’aide d’une technique appelée processus de creusement pour éviter la détection et masquer ses activités.

Dans les mois qui ont suivi sa découverte, la menace numérique a été découverte en utilisant des leurres sur le thème de DocuSign pour installer un binaire Windows à partir d’un serveur contrôlé par un attaquant. CyberArk, dans un une analyse du malware Ficker le mois dernier, a noté sa nature fortement obscurcie et ses racines Rust, rendant l’analyse plus difficile, voire prohibitive.

« Une fois que le faux document DocuSign est ouvert et que son code de macro malveillant est autorisé à s’exécuter, Hancitor contacte souvent son infrastructure de commande et de contrôle (C2) pour recevoir une URL malveillante contenant un échantillon de Ficker à télécharger », BlackBerry les chercheurs ont dit.

En plus de s’appuyer sur des techniques d’obscurcissement, le malware intègre également d’autres contrôles anti-analyse qui l’empêchent de s’exécuter sur des environnements virtualisés et sur des machines victimes situées en Arménie, Azerbaïdjan, Biélorussie, Kazakhstan, Russie et Ouzbékistan. Il convient également de noter que, contrairement aux voleurs d’informations traditionnels, Ficker est conçu pour exécuter les commandes et exfiltrer les informations directement aux opérateurs au lieu d’écrire les données volées sur le disque.

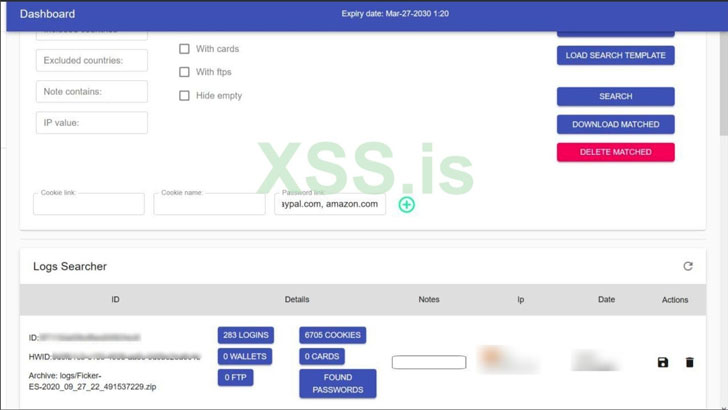

« Le malware a également des capacités de capture d’écran, qui permettent à l’opérateur du malware de capturer à distance une image de l’écran de la victime. Le malware permet également la capture de fichiers et des capacités de téléchargement supplémentaires une fois la connexion à son C2 établie », ont déclaré les chercheurs. « Une fois les informations renvoyées au C2 de Ficker, le propriétaire du malware peut accéder à toutes les données exfiltrées et les rechercher. »