Les chercheurs en cybersécurité ont divulgué mardi des tactiques, techniques et procédures (TTP) « distinctes » adoptées par les opérateurs du ransomware Hades qui le distinguent du reste du peloton, l’attribuant à un groupe de menaces à motivation financière appelé OR HIVER.

« À bien des égards, le groupe de menaces GOLD WINTER est un groupe de menaces de ransomware post-intrusion typique qui poursuit des cibles de grande valeur pour maximiser l’argent qu’il peut extorquer à ses victimes », ont déclaré des chercheurs de SecureWorks Counter Threat Unit (CTU) dans un Analyse partagé avec The Hacker News. « Cependant, les opérations de GOLD WINTER ont des bizarreries qui le distinguent des autres groupes. »

Les résultats proviennent d’une étude des efforts de réponse aux incidents que la société de cybersécurité basée à Atlanta a menée au premier trimestre 2021.

Depuis sa première apparition dans le paysage des menaces en décembre 2020, Hades a été classé comme le successeur d’INDRIK SPIDER à WastedLocker ransomware avec « obscurcissement du code supplémentaire et modifications mineures des fonctionnalités », par Grève de foule. ARAIGNÉE INDRIK, aussi connu sous le nom DRAKE D’OR et Evil Corp, est un groupe eCrime sophistiqué tristement célèbre pour avoir exploité un cheval de Troie bancaire appelé Dridex ainsi que pour avoir distribué le ransomware BitPaymer entre 2017 et 2020.

La souche de ransomware dérivée de WastedLocker s’est avérée avoir eu un impact sur au moins trois victimes à la fin de mars 2021, selon recherche par les équipes d’Accenture Cyber Investigation and Forensic Response (CIFR) et Cyber Threat Intelligence (ACTI), y compris une organisation américaine de transport et de logistique, une organisation américaine de produits de consommation et une organisation mondiale de fabrication. Géant du camionnage Aérien vers l’avant a été révélé être une cible en décembre 2020.

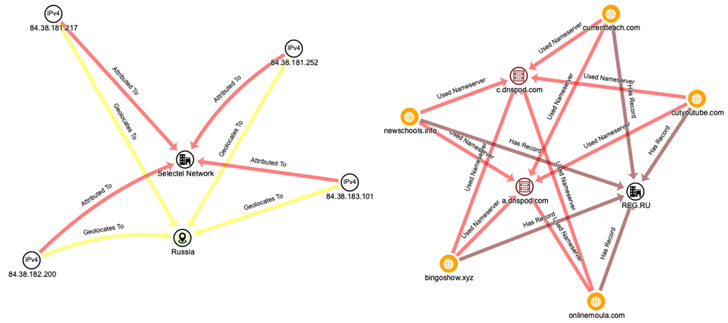

Puis une analyse ultérieure publiée par Awake Security soulevé la possibilité qu’un acteur de menace avancé peut opérer sous le couvert d’Hadès, citant un domaine Hafnium qui a été identifié comme un indicateur de compromission dans la chronologie de l’attaque d’Hadès. Hafnium est le nom attribué par Microsoft à un acteur de l’État-nation chinois qui, selon la société, est à l’origine des attaques ProxyLogon contre les serveurs Exchange vulnérables plus tôt cette année.

Déclarant que le groupe de menaces utilise des TTP non associés à d’autres opérateurs de ransomware, Secureworks a déclaré que l’absence de Hades dans les forums et marchés souterrains pourrait signifier que Hades est exploité comme un ransomware privé plutôt que comme un ransomware-as-a-service (RaaS).

GOLD WINTER cible les réseaux privés virtuels et les protocoles de bureau à distance pour s’implanter et maintenir l’accès aux environnements des victimes, en l’utilisant pour atteindre la persistance via des outils tels que Cobalt Strike. Dans un cas, l’adversaire a déguisé l’exécutable Cobalt Strike en une application d’édition graphique CorelDRAW pour masquer la véritable nature du fichier, ont déclaré les chercheurs.

Dans un deuxième cas, Hadès s’est avéré exploiter SocGholish malware — généralement associé au groupe GOLD DRAKE — comme vecteur d’accès initial. SocGholish fait référence à une attaque intempestive dans laquelle un utilisateur est amené à visiter un site Web infecté à l’aide de thèmes d’ingénierie sociale qui se font passer pour les mises à jour du navigateur pour déclencher un téléchargement malveillant sans intervention de l’utilisateur.

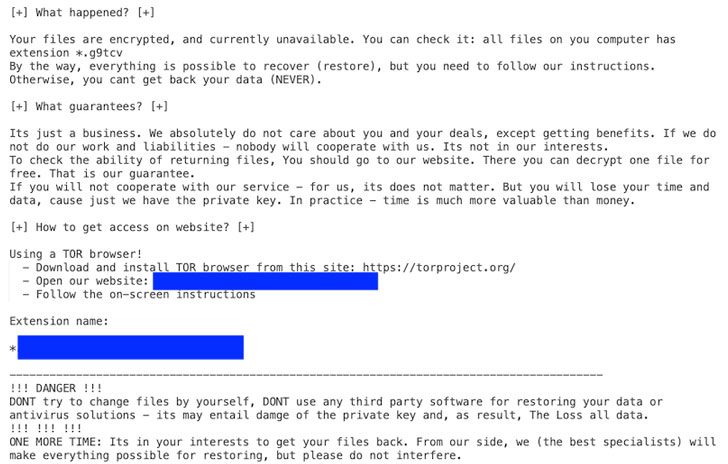

Fait intéressant, dans ce qui semble être une tentative de tromper l’attribution ou de « rendre hommage aux familles de ransomwares admirées », Hades a montré un schéma de duplication des notes de rançon d’autres groupes rivaux comme REvil et Conti.

Une autre nouvelle technique consiste à utiliser des Messagerie instantanée toxique service de communication, sans parler de l’utilisation de sites Web basés sur Tor adaptés à chaque victime, par opposition à l’utilisation d’un site de fuite centralisé pour exposer les données volées à ses victimes. « Chaque site Web comprend un identifiant de chat Tox spécifique à la victime pour les communications », ont déclaré les chercheurs.

« Les groupes de ransomwares sont généralement opportunistes : ils ciblent toute organisation susceptible d’être victime d’extorsion et paieront probablement la rançon », ont noté les chercheurs. « Cependant, les attaques de GOLD WINTER contre de grands fabricants basés en Amérique du Nord indiquent que le groupe est un » chasseur de gros gibier « qui recherche spécifiquement des cibles de grande valeur. »