Des entités des secteurs de l’aviation, de l’aérospatiale, des transports, de la fabrication et de la défense sont ciblées par un groupe de menaces persistantes depuis au moins 2017 dans le cadre d’une série de campagnes de harponnage lancées pour diffuser une variété de chevaux de Troie d’accès à distance (RAT) sur des sites compromis. systèmes.

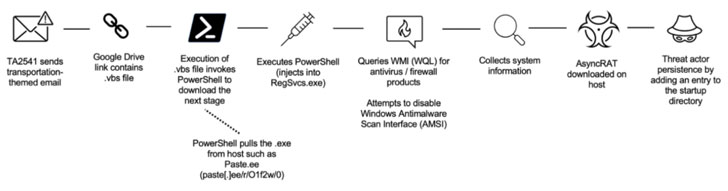

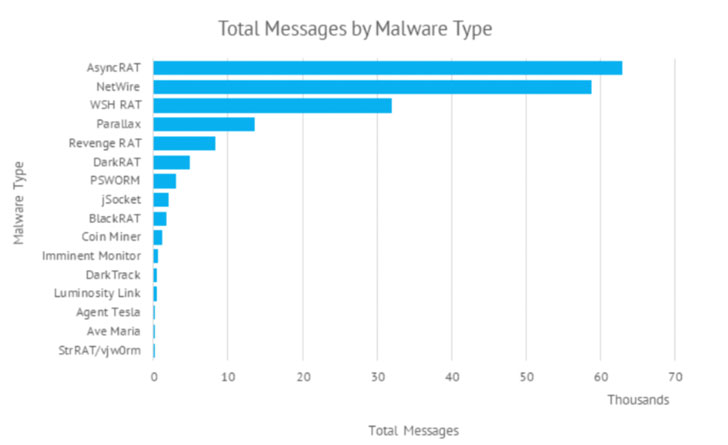

L’utilisation de logiciels malveillants de base tels que AsyncRAT et NetWire, entre autres, a conduit la société de sécurité d’entreprise Proofpoint à un « acteur de menace cybercriminelle » nommé TA2541 qui utilise « un ciblage large avec des messages à volume élevé ». L’objectif ultime des intrusions est encore inconnu.

Les leurres d’ingénierie sociale utilisés par le groupe ne reposent pas sur des thèmes d’actualité, mais s’appuient plutôt sur des messages leurres liés à l’aviation, à la logistique, au transport et aux voyages. Cela dit, TA2541 a brièvement pivoté vers les leurres sur le thème du COVID-19 au printemps 2020, distribuant des e-mails concernant les expéditions de fret d’équipements de protection individuelle (EPI) ou de kits de test.

« Alors que TA2541 est cohérent dans certains comportements, tels que l’utilisation d’e-mails se faisant passer pour des compagnies aériennes pour distribuer des chevaux de Troie d’accès à distance, d’autres tactiques telles que la méthode de livraison, les pièces jointes, les URL, l’infrastructure et le type de logiciel malveillant ont changé », a déclaré Sherrod DeGrippo, vice-président de la menace. recherche et détection chez Proofpoint, a déclaré à The Hacker News.

Alors que les versions précédentes de la campagne utilisaient des pièces jointes Microsoft Word chargées de macros pour supprimer la charge utile RAT, les attaques récentes incluent des liens vers des services cloud hébergeant le malware. Les attaques de phishing frapperaient des centaines d’organisations dans le monde, avec des cibles récurrentes observées en Amérique du Nord, en Europe et au Moyen-Orient.

L’utilisation répétée des mêmes thèmes mis à part, certaines chaînes d’infection ont également impliqué l’utilisation d’URL d’applications Discord qui pointent vers des fichiers compressés contenant des logiciels malveillants AgentTesla ou Imminent Monitor, indiquant l’utilisation malveillante de réseaux de diffusion de contenu pour distribuer des implants de collecte d’informations pour le contrôle à distance. machines compromises.

« L’atténuation des menaces hébergées sur des services légitimes continue d’être un vecteur difficile à défendre car elle implique probablement la mise en œuvre d’une pile de détection robuste ou le blocage de services basé sur des politiques qui pourraient être pertinents pour l’entreprise », a déclaré DeGrippo.

D’autres techniques intéressantes employées par TA2541 incluent l’utilisation de serveurs privés virtuels (VPS) pour leur infrastructure d’envoi d’e-mails et de DNS dynamique pour les activités de commande et de contrôle (C2).

Alors que Microsoft annonce son intention de désactiver les macros par défaut pour les fichiers téléchargés sur Internet à partir d’avril 2022, cette décision devrait inciter les acteurs de la menace à intensifier et à passer à d’autres méthodes si les macros devenaient une méthode de livraison inefficace.

« Alors que les documents Office chargés de macros font partie des techniques les plus fréquemment utilisées pour télécharger et exécuter des charges utiles malveillantes, l’abus de services d’hébergement légitimes est également déjà répandu », a expliqué DeGrippo.

« De plus, nous observons régulièrement des acteurs ‘conteneuriser’ les charges utiles, en utilisant des fichiers d’archives et d’images (par exemple, .ZIP, .ISO, etc.) qui peuvent également avoir un impact sur la capacité de détection et d’analyse dans certains environnements. Comme toujours, les acteurs de la menace pivoteront vers utilisez ce qui est efficace. »