Un acteur de la menace, auparavant connu pour avoir frappé des organisations dans les secteurs de l’énergie et des télécommunications à travers le Moyen-Orient dès avril 2018, a fait évoluer son arsenal de logiciels malveillants pour frapper deux entités en Tunisie.

Les chercheurs en sécurité de Kaspersky, qui ont présenté leurs conclusions lors de la conférence VirusBulletin VB2021 plus tôt ce mois-ci, ont attribué les attaques à un groupe identifié comme Lycée (alias Hexane), qui a été le premier documenté publiquement en 2019 par Secureworks.

« Les victimes que nous avons observées étaient toutes des organisations tunisiennes de premier plan, telles que des compagnies de télécommunications ou d’aviation », a déclaré les chercheurs Aseel Kayal, Mark Lechtik et Paul Rascagneres. détaillé. « Sur la base des industries ciblées, nous supposons que les attaquants auraient pu être intéressés à compromettre de telles entités pour suivre les mouvements et les communications des personnes qui les intéressent. »

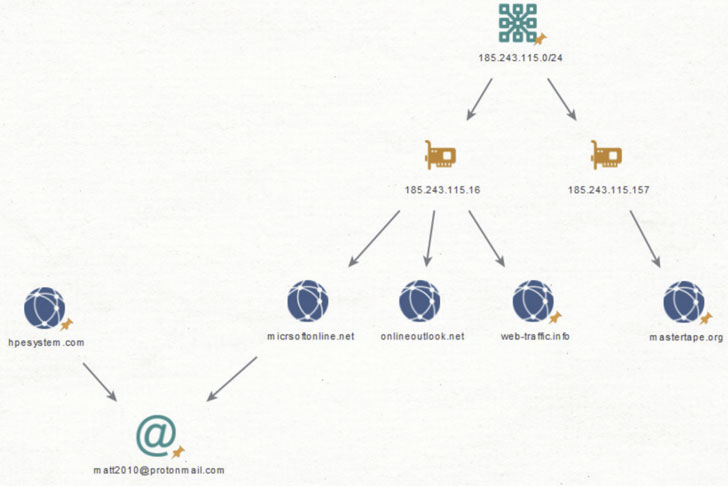

L’analyse de l’ensemble d’outils de l’acteur de la menace a montré que les attaques sont passées d’une combinaison de scripts PowerShell et d’un outil d’administration à distance basé sur .NET appelé « DanBot » à deux nouvelles variantes de logiciels malveillants écrites en C++ appelées « James » et « Kevin » en raison de l’utilisation récurrente des noms dans le APD chemins des échantillons sous-jacents.

Alors que l’échantillon « James » est fortement basé sur le malware DanBot, « Kevin » s’accompagne de changements majeurs dans l’architecture et le protocole de communication, le groupe s’appuyant principalement sur ce dernier à partir de décembre 2020, indiquant une tentative de réorganiser son infrastructure d’attaque en réponse. à la divulgation publique.

Cela dit, les deux artefacts prennent en charge la communication avec un serveur de commande et de serveur distant via des protocoles conçus sur mesure via DNS ou HTTP, reflétant la même technique que celle de DanBot. En outre, les attaquants auraient également déployé un enregistreur de frappe personnalisé ainsi qu’un script PowerShell dans des environnements compromis pour enregistrer les frappes au clavier et piller les informations d’identification stockées dans les navigateurs Web.

Le fournisseur russe de cybersécurité a déclaré que les méthodes d’attaque utilisées dans la campagne contre les entreprises tunisiennes ressemblaient à des techniques précédemment attribuées à des opérations de piratage associées au DNSpionage groupe, qui, à son tour, a montré des chevauchements commerciaux avec un acteur de la menace iranien surnommé Plate-forme pétrolière (alias APT34), tout en dénonçant les « similitudes significatives » entre les documents leurre délivrés par Lyceum en 2018-2019 et ceux utilisés par DNSpionage.

« Avec des révélations considérables sur le activité de DNSpionage en 2018, ainsi que d’autres points de données qui mettent en lumière une relation apparente avec APT34, […] ce dernier a peut-être changé une partie de son mode opératoire et de sa structure organisationnelle, se manifestant par de nouvelles entités opérationnelles, des outils et des campagnes « , ont déclaré les chercheurs. » L’une de ces entités est le groupe Lyceum, qui après une nouvelle exposition par Secureworks en 2019, a dû se réoutiller encore une fois. »