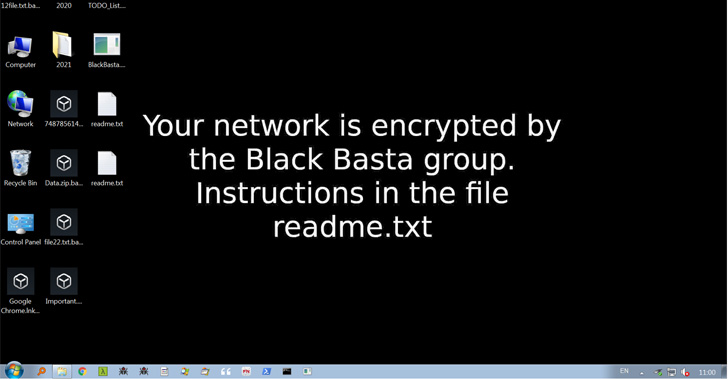

Le syndicat Black Basta ransomware-as-a-service (RaaS) a amassé près de 50 victimes aux États-Unis, au Canada, au Royaume-Uni, en Australie et en Nouvelle-Zélande dans les deux mois suivant son émergence dans la nature, ce qui en fait une menace importante dans un fenêtre courte.

« Black Basta a été observé ciblant une gamme d’industries, y compris la fabrication, la construction, le transport, les télécommunications, les produits pharmaceutiques, les cosmétiques, la plomberie et le chauffage, les concessionnaires automobiles, les fabricants de sous-vêtements, et plus encore », Cybereason a dit dans un rapport.

Semblable à d’autres opérations de ransomware, Black Basta est connu pour employer la tactique éprouvée de la double extorsion pour piller les informations sensibles des cibles et menacer de publier les données volées à moins qu’un paiement numérique ne soit effectué.

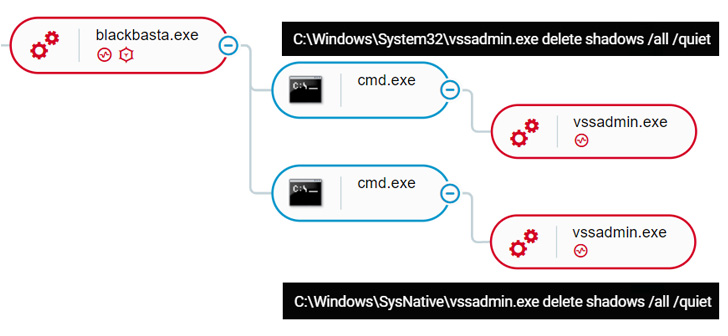

Un nouvel entrant dans le paysage déjà encombré des ransomwares, les intrusions impliquant la menace ont QBot à effet de levier (alias Qakbot) en tant que conduit pour maintenir la persistance sur les hôtes compromis et collecter les informations d’identification, avant de se déplacer latéralement sur le réseau et de déployer le logiciel malveillant de cryptage de fichiers.

De plus, les acteurs derrière Black Basta ont développé une variante Linux conçue pour frapper les machines virtuelles (VM) VMware ESXi s’exécutant sur des serveurs d’entreprise, la mettant sur un pied d’égalité avec d’autres groupes tels que LockBit, Hive et Cheerscrypt.

Les conclusions interviennent alors que le syndicat cybercriminel a ajouté Elbit Systems of America, un fabricant de solutions de défense, d’aérospatiale et de sécurité, à la liste de ses victimes au cours du week-end, selon au chercheur en sécurité Ido Cohen.

Black Basta serait composé de membres appartenant au groupe Conti après que ce dernier a fermé ses opérations en réponse à un contrôle accru des forces de l’ordre et à une fuite majeure qui a vu ses outils et ses tactiques entrer dans le domaine public après s’être rangé du côté de la Russie dans la guerre du pays contre Ukraine.

« Je ne peux rien tirer, mais je peux me battre avec un clavier et une souris », a déclaré l’informaticien ukrainien à l’origine de la fuite, qui porte le pseudonyme de Danylo et a publié le trésor de données comme forme de rétribution numérique. CNN en mars 2022.

L’équipe Conti a depuis réfuté être associée à Black Basta. La semaine dernière, il déclassé la dernière de ses infrastructures publiques restantes, y compris deux serveurs Tor utilisés pour divulguer des données et négocier avec les victimes, marquant la fin officielle de l’entreprise criminelle.

Dans l’intervalle, le groupe a continué à maintenir la façade d’une opération active en ciblant le gouvernement costaricien, tandis que certains membres sont passés à d’autres tenues de rançongiciels et que la marque a subi une refonte organisationnelle qui l’a vue se transformer en sous-groupes plus petits avec des motivations et des activités différentes. modèles allant du vol de données au travail en tant qu’affiliés indépendants.

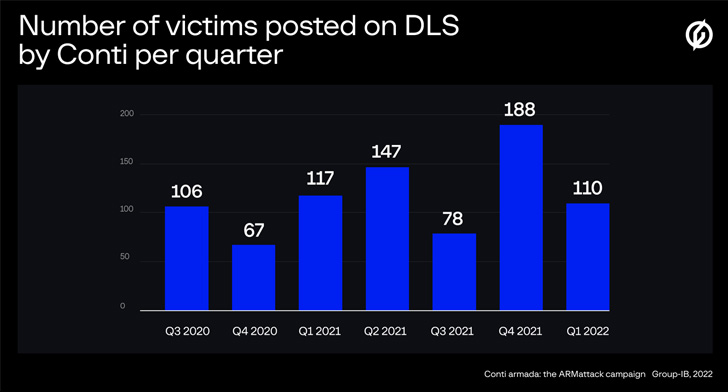

Selon un Rapport détaillé de Group-IB détaillant ses activités, le groupe Conti aurait victimisé plus de 850 entités depuis sa première observation en février 2020, compromettant plus de 40 organisations dans le monde dans le cadre d’une frénésie de piratage « rapide comme l’éclair » qui a duré du 17 novembre au 20 décembre 2021.

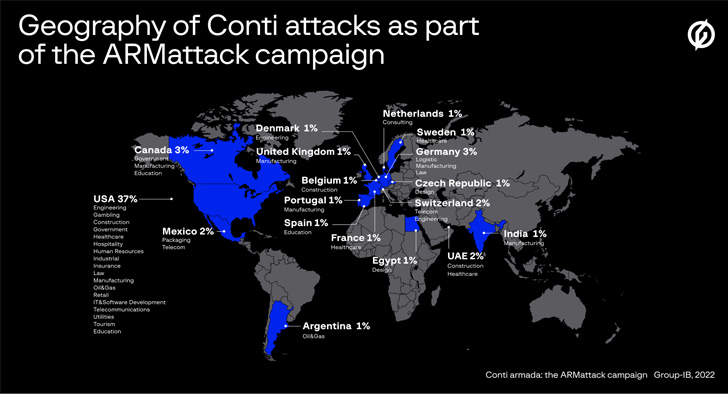

Surnommé « Attaque ARM » par la société basée à Singapour, les intrusions étaient principalement dirigées contre des organisations américaines (37 %), suivies de l’Allemagne (3 %), de la Suisse (2 %), des Émirats arabes unis (2 %), des Pays-Bas, de l’Espagne, de la France, des République tchèque, Suède, Danemark et Inde (1 % chacun).

Les cinq premiers secteurs historiquement ciblés par Conti sont l’industrie (14%), l’immobilier (11,1%), la logistique (8,2%), les services professionnels (7,1%) et le commerce (5,5%), les opérateurs ciblant spécifiquement les entreprises. aux États-Unis (58,4 %), au Canada (7 %), au Royaume-Uni (6,6 %), en Allemagne (5,8 %), en France (3,9 %) et en Italie (3,1 %).

« L’activité accrue de Conti et la fuite de données suggèrent que les ransomwares ne sont plus un jeu entre développeurs de logiciels malveillants moyens, mais une industrie RaaS illicite qui donne des emplois à des centaines de cybercriminels dans le monde avec diverses spécialisations », a déclaré Ivan Pisarev de Group-IB.

« Dans cette industrie, Conti est un acteur notoire qui a en fait créé une ‘société informatique’ dont le but est d’extorquer des sommes importantes. Il est clair […] que le groupe poursuivra ses opérations, soit seul, soit avec l’aide de ses projets « filiales ».