Des chercheurs en cybersécurité ont publié le fonctionnement interne d’un nouvel essuie-glace appelé Rançongiciel Azov qui est délibérément conçu pour corrompre les données et « infliger des dommages irréprochables » aux systèmes compromis.

Distribué via un autre chargeur de logiciels malveillants connu sous le nom de SmokeLoader, le logiciel malveillant a été décrit comme un « effaceur de données efficace, rapide et malheureusement irrécupérable », par la société israélienne de cybersécurité Check Point. Ses origines restent à déterminer.

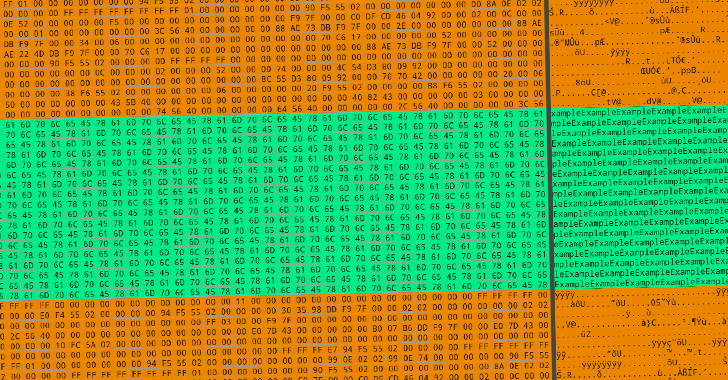

La routine d’effacement est configurée pour écraser le contenu d’un fichier en alternant des morceaux de 666 octets avec un bruit aléatoire, une technique appelée cryptage intermittent qui est de plus en plus exploité par les opérateurs de ransomwares pour échapper à la détection et chiffrer plus rapidement les fichiers des victimes.

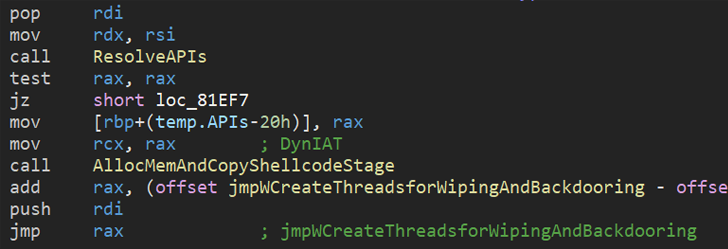

« Une chose qui distingue Azov de votre rançongiciel de variété de jardin est sa modification de certains exécutables 64 bits pour exécuter son propre code », a déclaré le chercheur sur les menaces Jiří Vinopal. « La modification des exécutables se fait à l’aide de code polymorphe, afin de ne pas être potentiellement déjoué par des signatures statiques. »

Azov Ransomware intègre également une bombe logique – un ensemble de conditions qui doivent être remplies avant d’activer une action malveillante – pour faire exploser l’exécution des fonctions d’effacement et de porte dérobée à un moment prédéterminé.

« Bien que l’échantillon d’Azov ait été considéré comme un skidsware lors de sa première rencontre […]lorsqu’on sonde plus loin, on trouve des techniques très avancées – assemblage conçu manuellement, injection de charges utiles dans des exécutables afin de les détourner, et plusieurs astuces anti-analyse généralement réservées aux manuels de sécurité ou aux outils de cybercriminalité de grande marque « , a ajouté Vinopal.

Le développement intervient au milieu d’une profusion d’attaques d’essuie-glace destructrices depuis le début de l’année. Cela inclut WhisperGate, HermeticWiper, AcidRain, IsaacWiper, CaddyWiper, Industroyer2, DoubleZero, RURansom et CryWiper.

La semaine dernière, la société de sécurité ESET a dévoilé un autre essuie-glace inédit appelé Fantasy qui se propage à l’aide d’une attaque de la chaîne d’approvisionnement ciblant une société de logiciels israélienne pour cibler les clients de l’industrie du diamant. Le logiciel malveillant a été lié à un acteur menaçant appelé Agrius.