Les chercheurs en cybersécurité ont partagé des détails sur une faille de sécurité désormais corrigée dans Windows Plateforme MSHTML qui pourraient être abusés pour contourner les protections d’intégrité sur les machines ciblées.

La vulnérabilité, suivie comme CVE-2023-29324 (score CVSS : 6,5), a été décrit comme un contournement de fonction de sécurité. Il a été traité par Microsoft dans le cadre de ses mises à jour Patch Tuesday pour mai 2023.

Le chercheur en sécurité d’Akamai, Ben Barnea, qui a découvert et signalé le bogue, a noté que toutes les versions de Windows sont affectées, mais a souligné que Microsoft, Exchange

les serveurs avec la mise à jour de mars omettent la fonctionnalité vulnérable.

« Un attaquant non authentifié sur Internet pourrait utiliser la vulnérabilité pour contraindre un client Outlook à se connecter à un serveur contrôlé par l’attaquant », a déclaré Barnea. a dit dans un rapport partagé avec The Hacker News.

« Cela entraîne un vol d’informations d’identification NTLM. Il s’agit d’une vulnérabilité sans clic, ce qui signifie qu’elle peut être déclenchée sans interaction de l’utilisateur. »

Il convient également de noter que CVE-2023-29324 est un contournement d’un correctif que Microsoft a mis en place en mars 2023 pour résoudre CVE-2023-23397une faille critique d’escalade de privilèges dans Outlook qui, selon la société, a été exploitée par des acteurs menaçants russes dans des attaques visant des entités européennes depuis avril 2022.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

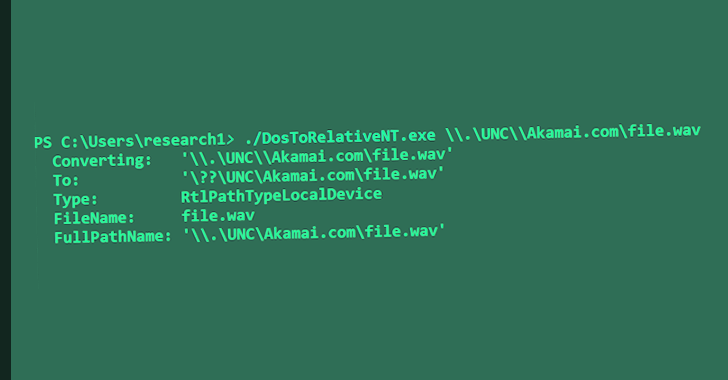

Akamai a déclaré que le problème découlait de gestion complexe des chemins sous Windowspermettant ainsi à un pirate de créer une URL malveillante qui peut contourner les vérifications de la zone de sécurité Internet.

« Cette vulnérabilité est un autre exemple d’examen des correctifs conduisant à de nouvelles vulnérabilités et contournements », a déclaré Barnea. « Il s’agit d’une surface d’attaque d’analyse multimédia sans clic qui pourrait potentiellement contenir des vulnérabilités critiques de corruption de mémoire. »

Afin de rester entièrement protégé, Microsoft recommande en outre aux utilisateurs d’installer les mises à jour cumulatives d’Internet Explorer pour résoudre les vulnérabilités de la plate-forme MSHTML et du moteur de script.