Des détails sont apparus sur une vulnérabilité critique d’exécution de code à distance récemment corrigée dans le moteur V8 JavaScript et WebAssembly utilisé dans Google Chrome et les navigateurs basés sur Chromium.

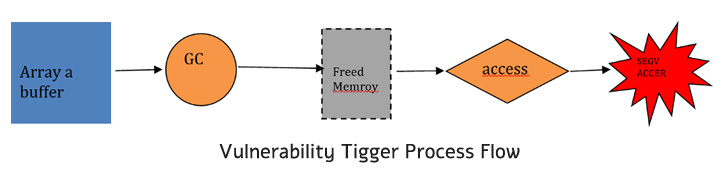

Le problème concerne un cas d’utilisation après libération dans le composant d’optimisation d’instructions, dont l’exploitation réussie pourrait « permettre à un attaquant d’exécuter du code arbitraire dans le contexte du navigateur ».

Le défaut, qui a été identifié dans la version du canal Dev de Chrome 101, a été signalé à Google par Weibo Wang, chercheur en sécurité à la société de cybersécurité de Singapour Cybertechnologie Numen et a depuis été discrètement réparé par la société.

« Cette vulnérabilité se produit dans l’étape de sélection d’instructions, où la mauvaise instruction a été sélectionnée et entraîne une exception d’accès à la mémoire, » Wang a dit.

Défauts d’utilisation après libération se produire lors de l’accès à la mémoire précédemment libérée, induisant un comportement indéfini et provoquant le plantage d’un programme, l’utilisation de données corrompues ou même l’exécution de code arbitraire.

Ce qui est plus inquiétant, c’est que la faille peut être exploitée à distance via un site Web spécialement conçu pour contourner les restrictions de sécurité et exécuter du code arbitraire pour compromettre les systèmes ciblés.

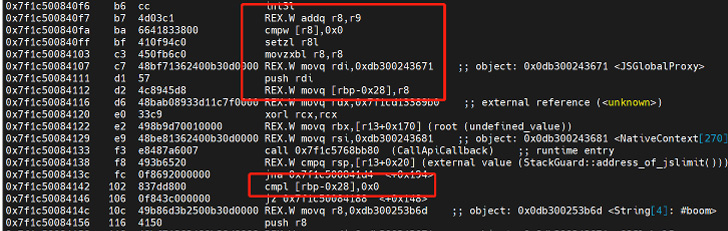

« Cette vulnérabilité peut être davantage exploitée à l’aide de techniques de pulvérisation de tas, puis conduit à une vulnérabilité de » confusion de type « », a expliqué Wang. « La vulnérabilité permet à un attaquant de contrôler les pointeurs de fonction ou d’écrire du code dans des emplacements arbitraires de la mémoire, et finalement de conduire à l’exécution de code. »

La société n’a pas encore révélé la vulnérabilité via le Traqueur de bogues de chrome portail pour permettre au plus grand nombre d’utilisateurs d’installer la version corrigée en premier. De plus, Google n’attribue pas d’ID CVE aux vulnérabilités trouvées dans les canaux Chrome non stables.

Les utilisateurs de Chrome, en particulier les développeurs qui utilisent l’édition Dev de Chrome pour tester afin de s’assurer que leurs applications sont compatibles avec les dernières fonctionnalités de Chrome et les modifications de l’API, doivent mettre à jour la dernière version disponible du logiciel.

|

| Instructions d’assemblage de TurboFan après correction de la vulnérabilité |

Ce n’est pas la première fois que des vulnérabilités d’utilisation après libération sont découvertes dans la V8. En 2021, Google a corrigé sept bogues de ce type dans Chrome qui ont été exploités dans des attaques réelles. Cette année, il a également corrigé une vulnérabilité d’utilisation après libération activement exploitée dans le composant Animation.