Une opération de cyber-espionnage en cours avec des liens présumés avec la Chine a été découverte ciblant un gouvernement d’Asie du Sud-Est pour déployer des logiciels espions sur les systèmes Windows tout en restant sous le radar pendant plus de trois ans.

« Dans cette campagne, les attaquants ont utilisé l’ensemble d’exploits et de chargeurs de Microsoft Office avec des techniques d’anti-analyse et d’anti-débogage pour installer une porte dérobée jusqu’alors inconnue sur les machines de la victime », ont déclaré Point de contrôle La recherche a déclaré dans un rapport publié aujourd’hui.

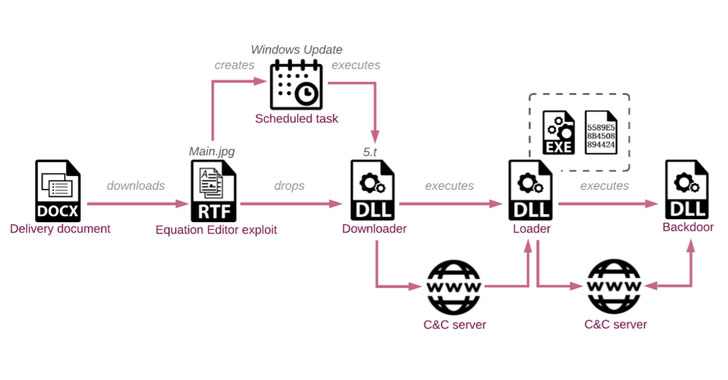

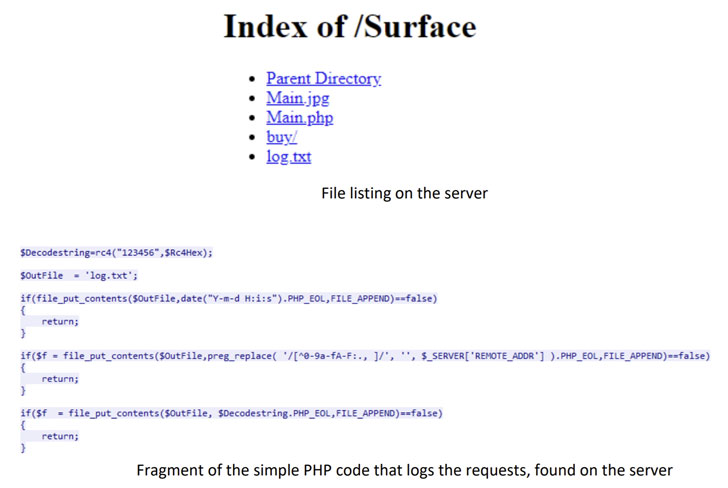

La chaîne d’infection fonctionne en envoyant des documents leurres, se faisant passer pour d’autres entités au sein du gouvernement, à plusieurs membres du ministère des Affaires étrangères, qui, une fois ouvert, récupère une charge utile de la prochaine étape du serveur de l’attaquant qui contient un téléchargeur crypté. Le téléchargeur, à son tour, rassemble et exfiltre les informations système vers un serveur distant qui répond ensuite avec un chargeur de shellcode.

L’utilisation de copies militarisées de documents officiels d’apparence légitime suggère également que « les attaquants ont d’abord dû attaquer un autre département au sein de l’État ciblé, en volant et en armant des documents à utiliser contre le ministère des Affaires étrangères », a déclaré Lotem Finkelsteen, responsable du renseignement sur les menaces. au point de contrôle.

Le dernier lien de l’attaque implique que le chargeur établisse une connexion avec le serveur distant pour télécharger, décrypter et exécuter un implant appelé « VictoryDll_x86.dll » capable d’effectuer des opérations sur les fichiers, de capturer des captures d’écran, de créer et de terminer des processus, et même d’arrêter la machine infectée.

Check Point a déclaré que l’adversaire avait déployé des efforts considérables pour cacher son activité en modifiant son infrastructure plusieurs fois depuis son développement en 2017, la porte dérobée recevant sa propre part de révisions pour la rendre plus résistante à l’analyse et réduire les taux de détection à chaque étape.

La campagne de longue durée a été liée à une « confiance moyenne à élevée » à un groupe chinois de menace persistante avancée (APT) qu’il appelle « SharpPanda » sur la base de versions de test de la porte dérobée datant de 2018 qui ont été téléchargées sur VirusTotal depuis la Chine et le l’utilisation par l’acteur du Weaponizer Royal Road RTF, un outil utilisé dans les campagnes attribuées à des groupes de menaces chinois bien connus depuis fin 2018.

Plusieurs autres indices pointent vers cette conclusion, notamment le fait que les serveurs de commande et de contrôle (C2) n’ont renvoyé les charges utiles qu’entre 01h00 et 08h00 UTC, ce que les chercheurs soupçonnent d’être les heures de travail dans le pays des attaquants, et qu’aucune charge utile n’a été renvoyée par les serveurs C2 entre le 1er et le 5 mai – même pendant les heures de travail – ce qui coïncide avec les jours fériés de la fête du Travail en Chine.

Ce développement est une autre indication que plusieurs groupes de cybermenaces censés travailler en faveur des intérêts économiques à long terme de la Chine continuent de marteler les réseaux appartenant aux gouvernements et aux organisations, tout en passant beaucoup de temps à affiner les outils de leur arsenal. afin de cacher leurs intrusions.

« Toutes les preuves indiquent que nous avons affaire à une opération hautement organisée qui a déployé des efforts considérables pour rester sous le radar », a déclaré Finkelsteen. « Dans l’ensemble, les assaillants, que nous pensons être un groupe menaçant chinois, ont été très systématiques dans leur approche. »

« Les attaquants ne s’intéressent pas seulement aux données froides, mais aussi à ce qui se passe à tout moment sur l’ordinateur personnel d’une cible, ce qui entraîne un espionnage en direct. Bien que nous ayons pu bloquer l’opération de surveillance décrite pour le gouvernement de l’Asie du Sud-Est, il est possible que le groupe de menaces utilise sa nouvelle arme de cyberespionnage sur d’autres cibles dans le monde », a-t-il ajouté.