Les chercheurs en sécurité mettent en garde contre « une mine d’informations sensibles » qui fuit via urlscan.io, un scanner de site Web pour les URL suspectes et malveillantes.

« Les URL sensibles vers les documents partagés, les pages de réinitialisation de mot de passe, les invitations d’équipe, les factures de paiement et plus encore sont répertoriées publiquement et consultables », a déclaré le co-fondateur de Positive Security, Fabian Bräunlein, a dit dans un rapport publié le 2 novembre 2022.

La société de cybersécurité basée à Berlin a déclaré avoir ouvert une enquête à la suite d’un notification envoyé par GitHub en février 2022 à un nombre inconnu d’utilisateurs concernant le partage de leurs noms d’utilisateur et noms de référentiel privé (c’est-à-dire, URL des pages GitHub) à urlscan.io pour l’analyse des métadonnées dans le cadre d’un processus automatisé.

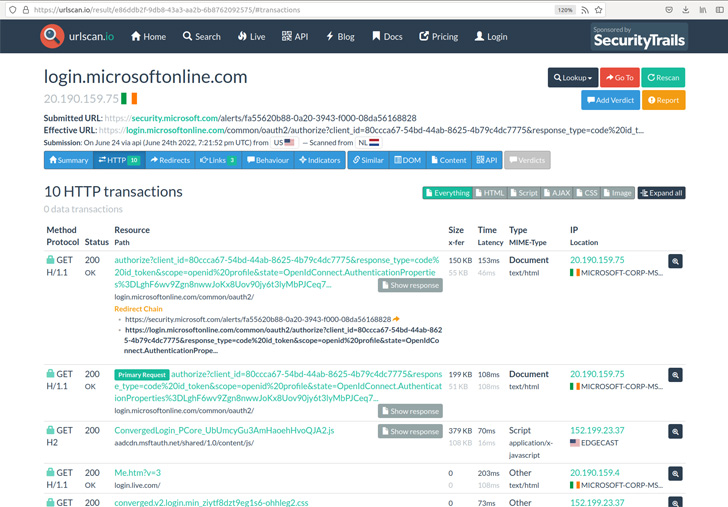

Urlscan.io, qui a été décrit comme un bac à sable pour le webest intégré en plusieurs solutions de sécurité via son API.

« Avec le type d’intégration de cette API (par exemple via un outil de sécurité qui scanne chaque e-mail entrant et effectue un urlscan sur tous les liens), et la quantité de données dans la base de données, il existe une grande variété de données sensibles qui peuvent être recherché et récupéré par un utilisateur anonyme », a noté Bräunlein.

Cela comprenait des liens de réinitialisation de mot de passe, des liens de désabonnement par e-mail, des URL de création de compte, des clés API, des informations sur les robots Telegram, des demandes de signature DocuSign, des liens Google Drive partagés, des transferts de fichiers Dropbox, des liens d’invitation vers des services tels que SharePoint, Discord, Zoom, les factures PayPal, Cisco. Enregistrements de réunions Webex et même des URL pour le suivi des colis.

Bräunlein a souligné qu’une première recherche en février avait révélé des « URL juteuses » appartenant à des domaines Apple, dont certaines consistaient également en des liens partagés publiquement vers des fichiers iCloud et des réponses d’invitation de calendrier, et ont depuis été supprimées.

Apple aurait demandé l’exclusion de ses domaines des analyses d’URL de sorte que les résultats correspondant à certaines règles prédéfinies soient périodiquement supprimés.

Positive Security a en outre ajouté qu’elle avait contacté un certain nombre de ces adresses e-mail divulguées, recevant une réponse d’une organisation anonyme qui a retracé la fuite d’un lien de contrat de travail DocuSign avec une mauvaise configuration de son orchestration, automatisation et réponse de sécurité (MONTER) solution, qui était en cours d’intégration avec urlscan.io.

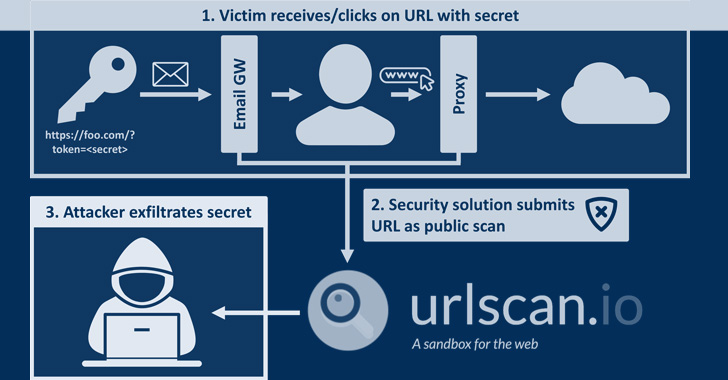

En plus de cela, l’analyse a également révélé que des outils de sécurité mal configurés soumettent tout lien reçu par courrier électronique en tant qu’analyse publique à urlscan.io.

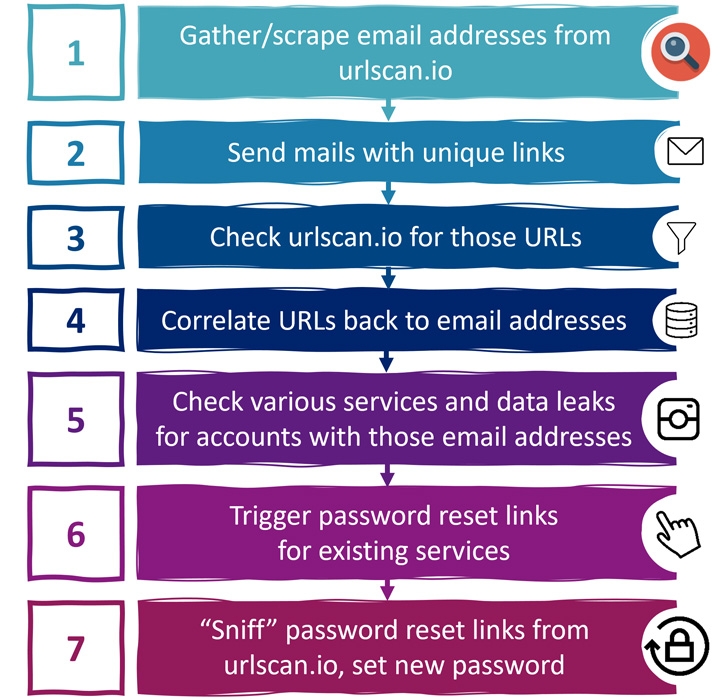

Cela pourrait avoir de graves conséquences lorsqu’un acteur malveillant peut déclencher des liens de réinitialisation de mot de passe pour les adresses e-mail concernées et exploiter les résultats de l’analyse pour capturer les URL et prendre le contrôle des comptes en réinitialisant un mot de passe au choix de l’attaquant.

Pour maximiser l’efficacité d’une telle attaque, l’adversaire peut rechercher des sites de notification de violation de données tels que Ai-je été pwned pour déterminer les services exacts qui ont été enregistrés en utilisant les adresses e-mail en question.

Urlscan.io, suite à la divulgation responsable de Positive Security en juillet 2022, a exhorté aux utilisateurs de « comprendre les différentes visibilités de numérisation, d’examiner vos propres analyses pour des informations non publiques, de revoir vos flux de travail de soumission automatisés, [and] appliquez une visibilité d’analyse maximale pour votre compte. »

Il a également ajouté des règles de suppression pour supprimer régulièrement les analyses passées et futures correspondant aux modèles de recherche, indiquant qu’il a mis en place des listes de blocage de domaines et d’URL pour empêcher l’analyse de sites Web particuliers.

« Ces informations pourraient être utilisées par des spammeurs pour collecter des adresses e-mail et d’autres informations personnelles », a déclaré Bräunlein. « Il pourrait être utilisé par des cybercriminels pour prendre le contrôle de comptes et mener des campagnes de phishing crédibles. »