Un acteur menaçant chinois inconnu a été attribué à un nouveau type de rootkit de micrologiciel UEFI sophistiqué appelé CosmicStrand.

« Le rootkit se trouve dans les images de firmware des cartes mères Gigabyte ou ASUS, et nous avons remarqué que toutes ces images sont liées à des conceptions utilisant le chipset H81 », ont déclaré les chercheurs de Kaspersky. a dit dans un nouveau rapport publié aujourd’hui. « Cela suggère qu’une vulnérabilité commune peut exister qui a permis aux attaquants d’injecter leur rootkit dans l’image du firmware. »

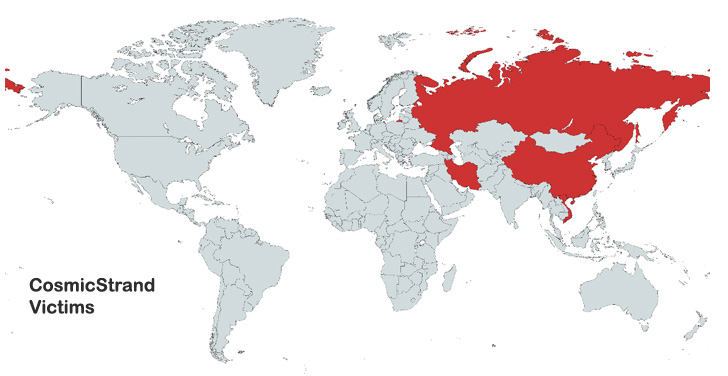

Les victimes identifiées seraient des particuliers situés en Chine, au Vietnam, en Iran et en Russie, sans aucun lien perceptible avec une organisation ou une industrie verticale. L’attribution à un acteur malveillant parlant chinois découle de chevauchements de code entre CosmicStrand et d’autres logiciels malveillants tels que le botnet MyKings et MoonBounce.

Les rootkits, qui sont des implants de logiciels malveillants capables de s’intégrer dans les couches les plus profondes du système d’exploitation, sont passés d’une rareté à une occurrence de plus en plus courante dans le paysage des menaces, équipant les acteurs de la menace de furtivité et de persistance pendant de longues périodes.

Ces types de logiciels malveillants « garantissent qu’un ordinateur reste dans un état infecté même si le système d’exploitation est réinstallé ou si l’utilisateur remplace entièrement le disque dur de la machine », ont déclaré les chercheurs.

CosmicStrand, un simple fichier de 96,84 Ko, est également la deuxième souche de rootkit UEFI à être découverte cette année après MoonBounce en janvier 2022, qui a été déployé dans le cadre d’une campagne d’espionnage ciblée par le groupe de menaces persistantes avancées lié à la Chine (APT41) connu comme Winnti.

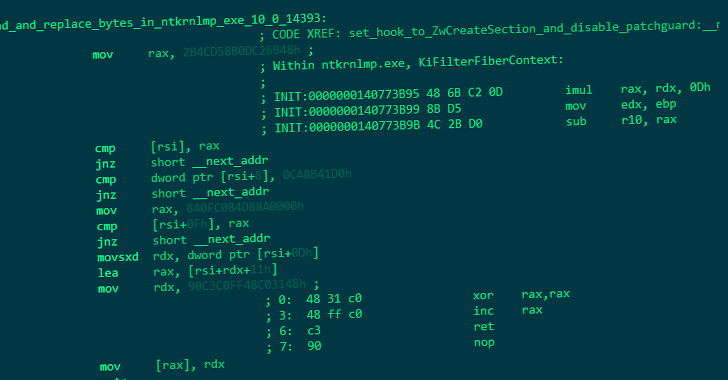

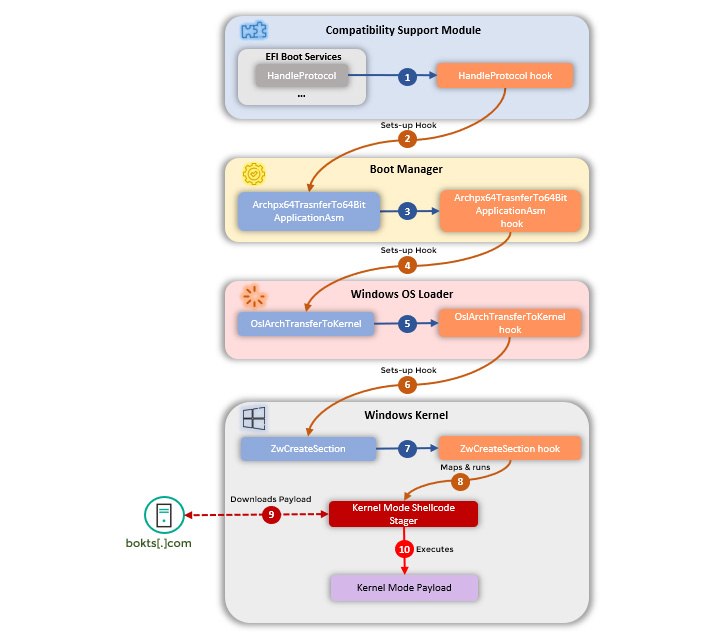

Bien que le vecteur d’accès initial des infections soit un mystère, les actions post-compromis impliquent l’introduction de modifications dans un pilote appelé CSMCORE DXE pour rediriger l’exécution du code vers un morceau de segment contrôlé par l’attaquant conçu pour être exécuté au démarrage du système, conduisant finalement au déploiement d’un malware à l’intérieur de Windows.

En d’autres termes, le but de l’attaque est de falsifier le processus de chargement du système d’exploitation pour déployer un implant au niveau du noyau dans une machine Windows à chaque démarrage, en utilisant cet accès enraciné pour lancer un shellcode qui se connecte à un serveur distant pour récupérer le réel charge utile malveillante à exécuter sur le système.

La nature exacte du logiciel malveillant de la prochaine étape reçu du serveur n’est pas encore claire. Ce que l’on sait, c’est que cette charge utile est récupérée à partir de « update.bokts[.]com » comme une série de paquets contenant 528 octets de données qui sont ensuite réassemblés et interprétés comme du shellcode.

Les « shellcodes reçus du [command-and-control] pourrait être des intermédiaires pour les exécutables PE fournis par l’attaquant, et il est très probable qu’il en existe beaucoup d’autres », a noté Kaspersky, ajoutant qu’il avait trouvé un total de deux versions du rootkit, une qui a été utilisée entre fin 2016 et mi-2017 , et la dernière variante, qui était active en 2020.

Fait intéressant, le fournisseur chinois de cybersécurité Qihoo360, qui a mis en lumière le première version du rootkit en 2017, a évoqué la possibilité que les modifications du code aient pu être le résultat d’une carte mère dérobée obtenue auprès d’un revendeur d’occasion.

« L’aspect le plus frappant […] est que cet implant UEFI semble avoir été utilisé dans la nature depuis la fin de 2016 – bien avant que les attaques UEFI ne commencent à être décrites publiquement », ont déclaré les chercheurs. « Cette découverte soulève une dernière question : si c’est ce que les attaquants utilisaient en retour alors, qu’est-ce qu’ils utilisent aujourd’hui ? »