Le tout premier incident impliquant peut-être la famille de rançongiciels connue sous le nom de Maui s’est produit le 15 avril 2021, visant une société de logement japonaise anonyme.

La divulgation de Kaspersky arrive un mois après que les agences américaines de cybersécurité et de renseignement ont publié un avis sur l’utilisation de la souche de ransomware par des pirates informatiques soutenus par le gouvernement nord-coréen pour cibler le secteur de la santé depuis au moins mai 2021.

Une grande partie des données sur son mode opératoire provenaient des activités de réponse aux incidents et de l’analyse de l’industrie d’un échantillon de Maui qui a révélé un manque de « plusieurs fonctionnalités clés » généralement associées aux opérations de ransomware-as-a-service (RaaS).

Non seulement Maui est conçu pour être exécuté manuellement par un acteur distant via une interface de ligne de commande, mais il est également remarquable de ne pas inclure de note de rançon pour fournir des instructions de récupération.

Par la suite, le ministère de la Justice a annoncé la saisie de 500 000 dollars de Bitcoin qui ont été extorqués à plusieurs organisations, dont deux établissements de santé dans les États américains du Kansas et du Colorado, en utilisant la souche de ransomware.

Alors que ces attaques ont été épinglées sur des groupes de menace persistante avancés nord-coréens, la société russe de cybersécurité a lié le cybercrime avec une confiance faible à moyenne à un sous-groupe Lazarus connu sous le nom de andarielégalement connu sous le nom d’Opération Troy, Silent Chollima et Stonefly.

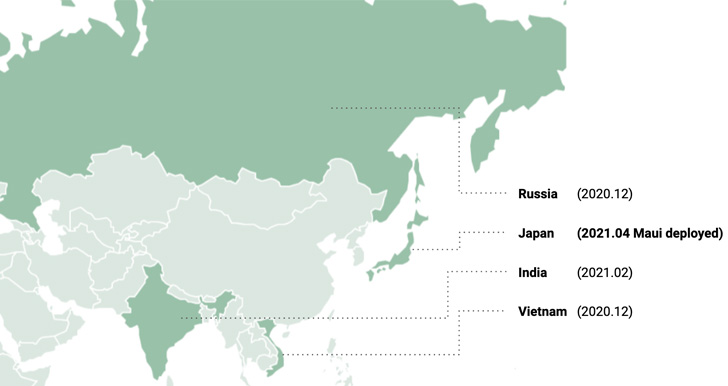

« Environ dix heures avant le déploiement de Maui sur le système cible initial [on April 15]le groupe a déployé une variante du malware Dtrack bien connu sur la cible, précédée de 3proxy mois plus tôt », les chercheurs de Kaspersky Kurt Baumgartner et Seongsu Park a dit.

Dtrack, également appelé Valefor et Preft, est un cheval de Troie d’accès à distance utilisé par le groupe Stonefly dans ses attaques d’espionnage pour exfiltrer des informations sensibles.

Il convient de souligner que la porte dérobée, aux côtés de 3proxy, a été déployée par l’acteur de la menace contre une société d’ingénierie qui travaille dans les secteurs de l’énergie et de l’armée en février 2022 en exploitant la vulnérabilité Log4Shell.

« Stonefly est spécialisé dans le montage d’attaques ciblées hautement sélectives contre des cibles qui pourraient fournir des renseignements pour aider des secteurs stratégiquement importants tels que l’énergie, l’aérospatiale et l’équipement militaire », a déclaré Symantec, une division de Broadcom Software, a dit en avril.

En outre, Kaspersky a déclaré que l’échantillon Dtrack utilisé dans l’incident de Maui au Japon a également été utilisé pour violer plusieurs victimes en Inde, au Vietnam et en Russie de décembre 2021 à février 2021.

« Nos recherches suggèrent que l’acteur est plutôt opportuniste et pourrait compromettre n’importe quelle entreprise dans le monde, quel que soit son secteur d’activité, tant qu’elle jouit d’une bonne situation financière », ont déclaré les chercheurs.

Ce n’est pas le premier rendez-vous d’Andariel avec un rançongiciel comme moyen de récolter des gains monétaires pour la nation frappée par les sanctions. En juin 2021, il a été révélé qu’une entité sud-coréenne avait été infectée par un logiciel malveillant de cryptage de fichiers à la suite d’une procédure d’infection élaborée en plusieurs étapes qui a commencé par un document Word militarisé.

Puis le mois dernier, Microsoft a révélé qu’un cluster de menaces émergentes associé à Andariel utilisait une souche de ransomware connue sous le nom de H0lyGh0st dans des cyberattaques ciblant les petites entreprises depuis septembre 2021.