Des chercheurs en cybersécurité ont publié mardi de nouvelles découvertes qui révèlent une campagne d’espionnage mobile d’un an contre le groupe ethnique kurde pour déployer deux portes dérobées Android qui se font passer pour des applications légitimes.

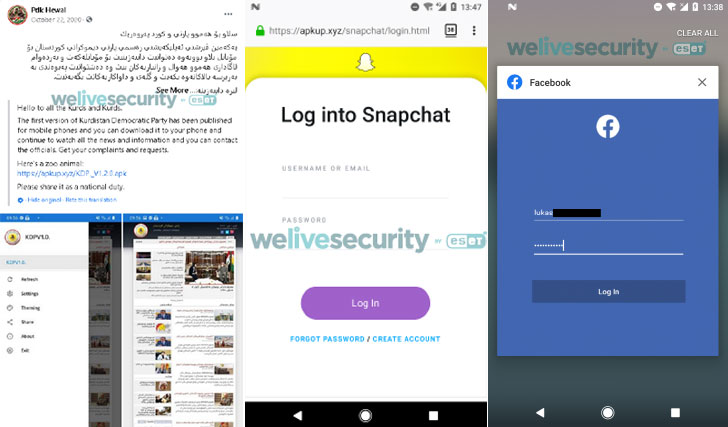

Actives depuis au moins mars 2020, les attaques ont exploité jusqu’à six profils Facebook dédiés qui prétendaient fournir des nouvelles, dont deux visaient les utilisateurs d’Android tandis que les quatre autres partageaient du contenu pro-kurde, uniquement pour partager des applications d’espionnage sur des groupes publics Facebook. . Les six profils ont depuis été supprimés.

« Il ciblait le groupe ethnique kurde à travers au moins 28 messages Facebook malveillants qui conduiraient les victimes potentielles à télécharger Android 888 RAT ou SpyNote », a déclaré Lukas Stefanko, chercheur d’ESET. mentionné. « La plupart des publications malveillantes sur Facebook ont conduit à des téléchargements du 888 RAT commercial et multiplateforme, disponible sur le marché noir depuis 2018. »

La société slovaque de cybersécurité a attribué les attaques à un groupe qu’elle appelle BladeHawk.

Dans un cas, les opérateurs ont partagé une publication Facebook exhortant les utilisateurs à télécharger une « nouvelle application Snapchat » conçue pour capturer les informations d’identification Snapchat via un site Web de phishing. Au total, 28 publications malveillantes sur Facebook ont été identifiées dans le cadre de la dernière opération, avec de fausses descriptions d’applications et des liens pour télécharger l’application Android, à partir de laquelle 17 échantillons d’APK uniques ont été obtenus. Les applications d’espionnage ont été téléchargées 1 481 fois du 20 juillet 2020 au 28 juin 2021.

888 RAT, conçu à l’origine comme un cheval de Troie d’accès à distance (RAT) Windows coûtant 80 $, a depuis développé de nouvelles capacités pour le logiciel malveillant afin de cibler les systèmes Android et Linux à un coût supplémentaire de 150 $ (Pro) et 200 $ (Extrême), respectivement.

Le RAT commercial exécute la gamme de logiciels espions typique en ce sens qu’il est équipé pour exécuter 42 commandes reçues de son serveur de commande et de contrôle (C&C). Certaines de ses fonctions importantes incluent la possibilité de voler et de supprimer des fichiers d’un appareil, de prendre des captures d’écran, d’amasser l’emplacement de l’appareil, de glisser les informations d’identification Facebook, d’obtenir une liste des applications installées, de rassembler des photos d’utilisateurs, de prendre des photos, d’enregistrer des appels audio et téléphoniques environnants, de passer appels, voler des messages SMS et des listes de contacts, et envoyer des messages texte.

Selon ESET, l’Inde, l’Ukraine et le Royaume-Uni représentent le plus grand nombre d’infections au cours de la période de trois ans à compter du 18 août 2018, la Roumanie, les Pays-Bas, le Pakistan, l’Irak, la Russie, l’Éthiopie et le Mexique complétant le top 10. taches.

L’activité d’espionnage a été directement liée à deux autres incidents qui ont été révélés en 2020, comptant un divulgation publique de la société chinoise de services de cybersécurité QiAnXin qui a détaillé une attaque BladeHawk avec le même modus operandi, avec des chevauchements dans l’utilisation des serveurs C&C, 888 RAT et la dépendance à Facebook pour la distribution de logiciels malveillants.

De plus, l’Android 888 RAT a été connecté à deux autres campagnes organisées, l’une impliquant Spyware déguisé en TikTok et une opération de collecte d’informations menée par le groupe Kasablanca.