Des chercheurs du laboratoire chinois Pangu ont révélé les détails d’une porte dérobée « de premier plan » utilisée par le Groupe d’équationsune menace persistante avancée (APT) ayant des liens présumés avec l’unité de collecte de renseignements sur la cyberguerre de la National Security Agency (NSA) des États-Unis.

Surnommé « Bvp47 » en raison de nombreuses références à la chaîne » Bvp » et à la valeur numérique » 0x47 » utilisée dans l’algorithme de chiffrement, la porte dérobée a été extraite des systèmes Linux » lors d’une enquête médico-légale approfondie sur un hôte dans un département national clé » en 2013 .

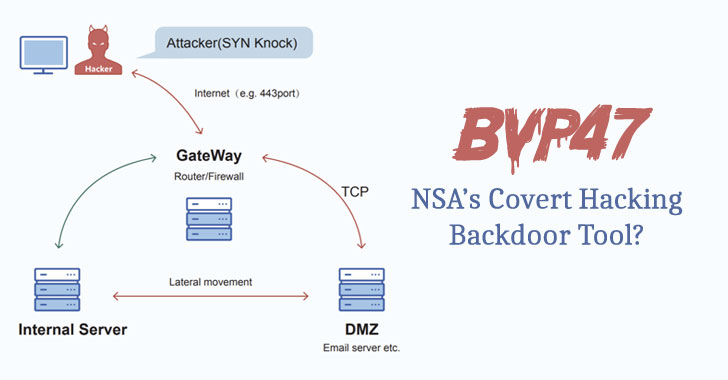

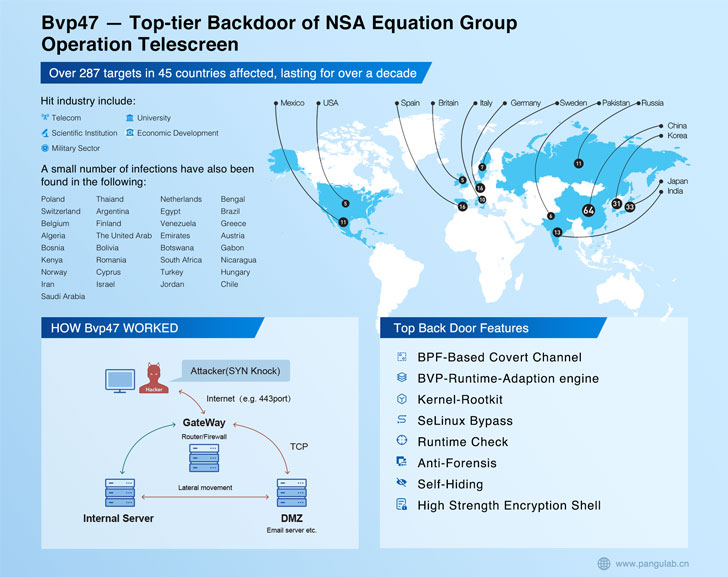

Pangu Lab a nommé les attaques impliquant le déploiement de Bvp47 « Operation Telescreen », avec l’implant présentant un « comportement de canal secret avancé basé sur les paquets TCP SYN, l’obscurcissement du code, le masquage du système et la conception d’autodestruction ».

Les fuites de Shadow Broker

Groupe d’équationssurnommé le « créateur de la couronne du cyberespionnage » par la société de sécurité russe Kaspersky, est le nom attribué à un adversaire sophistiqué qui est actif depuis au moins 2001 et qui a utilisé des exploits zero-day non divulgués auparavant pour « infecter les victimes, récupérer des données et masquer l’activité d’une manière remarquablement professionnelle », certains d’entre eux qui ont ensuite été intégrés à Stuxnet.

Les attaques ont ciblé une variété de secteurs dans pas moins de 42 pays, y compris les gouvernements, les télécommunications, l’aérospatiale, l’énergie, la recherche nucléaire, le pétrole et le gaz, l’armée, la nanotechnologie, les militants et universitaires islamiques, les médias, les transports, les institutions financières et les entreprises en développement. technologies de cryptage.

On pense que le groupe est lié aux opérations d’accès sur mesure de la NSA (TAO) unité, tandis que les activités d’intrusion relevant d’un second collectif baptisé Longhorn (alias The Lamberts) ont été attribués à la Central Intelligence Agency (CIA) des États-Unis.

L’ensemble d’outils malveillants d’Equation Group est devenu public en 2016 lorsqu’un groupe se faisant appeler le Courtiers de l’ombre a divulgué toute la tranche d’exploits utilisés par l’équipe de piratage d’élite, avec Kaspersky découvrant similitudes au niveau du code entre les fichiers volés et celui des échantillons identifiés comme utilisés par l’auteur de la menace.

Bvp47 comme porte dérobée secrète

L’incident analysé par Pangu Lab comprend deux serveurs compromis en interne, un serveur de messagerie et un serveur d’entreprise nommés respectivement V1 et V2, et un domaine externe (surnommé A), doté d’un nouveau mécanisme de communication bidirectionnelle pour exfiltrer les données sensibles des systèmes.

« Il y a une communication anormale entre l’hôte externe A et le serveur V1 », ont déclaré les chercheurs. « Plus précisément, A envoie d’abord un Paquet SYN avec une charge utile de 264 octets au port 80 du serveur V1, puis le serveur V1 initie immédiatement une connexion externe au port haut de gamme de la machine A et maintient une grande quantité de données d’échange.

Simultanément, V1 se connecte à V2 via le Service PME pour effectuer un certain nombre d’opérations, notamment la connexion à ce dernier avec un compte administrateur, la tentative d’ouverture des services de terminal, l’énumération des répertoires et l’exécution de scripts PowerShell via des tâches planifiées.

La V2, pour sa part, se connecte également à la V1 pour récupérer un script PowerShell et une charge utile de seconde étape cryptée, dont les résultats d’exécution cryptés sont renvoyés à la V1, qui, selon les chercheurs, « agit comme un transfert de données entre le Une machine et le serveur V2. »

La porte dérobée Bvp47 installée sur les serveurs se compose de deux parties, un chargeur qui est responsable du décodage et du chargement de la charge utile réelle en mémoire. « Bvp47 vit généralement dans le système d’exploitation Linux dans la zone démilitarisée qui communique avec Internet », ont déclaré les chercheurs. « Il assume principalement le rôle central de communication du pont de contrôle dans l’attaque globale. »

Liens vers le groupe d’équations

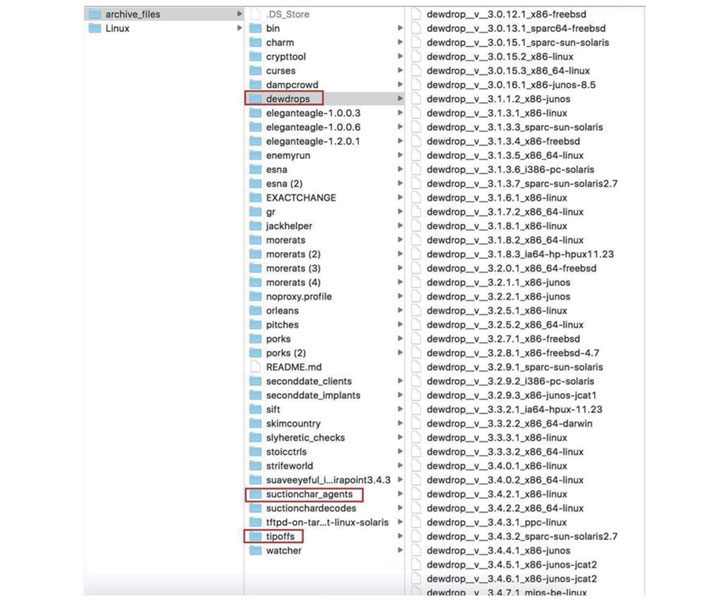

L’attribution de Pangu Lab à Equation Group découle de chevauchements avec des exploits contenus dans un fichier d’archive crypté GPG publié par les Shadow Brokers – « eqgrp-auction-file.tar.xz.gpg » – dans le cadre d’un échoué enchères des cyberarmes en août 2016.

« Lors de l’analyse du fichier ‘eqgrp-auction-file.tar.xz.gpg’, il a été constaté que Bvp47 et les outils d’attaque du package compressé étaient techniquement déterministes, comprenant principalement des ‘dewdrops’, https://thehackernews .com/2022/02/ »suctionchar_agents, »https://thehackernews.com/2022/02/ »tipoffs, »https://thehackernews.com/2022/02/ »StoicSurgeon, »https://thehackernews.com /2022/02/ »incision » et d’autres répertoires », ont expliqué les chercheurs.

« Le répertoire ‘tipoffs’ contient les Algorithme asymétrique RSA clé privée utilisée dans le canal secret Bvp47 [for] l’exécution de commandes et d’autres opérations. Sur cette base, il peut être confirmé que Bvp47 est de [the] Groupe d’équations. »

C’est la deuxième fois qu’un logiciel malveillant jusqu’ici non documenté développé par Equation Group est découvert en autant de mois. Fin décembre 2021, Check Point Research a divulgué les détails d’un utilitaire de diagnostic appelé « DoubleFeature » qui est utilisé conjointement avec le framework de logiciels malveillants DanderSpritz.

« A en juger par les outils d’attaque liés à l’organisation, dont Bvp47, le groupe Equation est en effet un groupe de piratage de premier ordre », ont conclu les chercheurs.

« L’outil est bien conçu, puissant et largement adapté. Sa capacité d’attaque réseau équipée de vulnérabilités 0day était imparable et son acquisition de données sous contrôle secret s’est faite sans effort. Le Groupe Equation occupe une position dominante dans le cyberespace au niveau national affrontement. »